Količina podataka koje organizacije pohranjuju neprestano raste, a istovremeno i osjetljivi podaci čije “curenje” može prouzročiti nepovratnu štetu. Kriptiranje podataka je, naravno, rješenje, ali budući da ono ovisi o enkripcijskim ključevima (privatnim ključevima), njihovo ispravno rukovanje i upravljanje životnim ciklusom postaje kritično za zaštitu podataka.

Pod utjecajem digitalne transformacije, podaci putuju iz podatkovnih centara na razne lokacije povezane s istim centrima, ali i obratno. To dovodi do rasprostranjenosti informacija diljem file servera, aplikacija i baza podataka, virtualnih okruženja, privatnih i javnih cloudova. Stoga se enkripcijski ključevi pojavljuju u različitim kontekstima i razinama IT infrastrukture.

Naravno, postavlja se pitanje kako upravljati podacima i kako njihovu pohranu uskladiti s regulativama (primjerice, GDPR). Najvažnije od svega, postavlja se i pitanje kako optimalno zaštititi podatke od curenja i napada (primjerice, ransomware). Naime, zaštita podataka ovisi o enkripcijskim ključevima, odnosno nadzoru nad njima.

Enkripcijski ključevi trebaju biti nadzirani

Zbog velike količine informacija koje svakodnevno obrađuju i zaprimaju, uključujući korisničke podatke i osjetljivu financijsku dokumentaciju, velike organizacije i poduzeća posebno su sklone sigurnosnim rizicima. Kada je zaštita podataka neadekvatna, tvrtke će se vrlo brzo suočiti s nekom vrstom napada, najčešće proizašlom iz socijalnog inženjeringa. Jednom kad napadač pristupi osjetljivim podacima, zloupotreba i “curenje” su neizbježni i nepovratni. Ne samo da “curenje” podataka šteti ugledu organizacije, već utječe na smjer izvođenja internih aktivnosti. Primjerice, može dovesti do prekida projekata.

Cloud infrastrukturu štite pružatelji usluga u oblaku, no za sigurnost pohranjenih podataka odgovaran je sam korisnik. Enkripcija podataka je na raspolaganju korisnicima rješenja u oblaku, ali na limitiranoj razini. Potpuna zaštita podataka znači da enkripcijski ključevi trebaju biti nadzirani. Ovakva praksa zaštite podataka u cloudu poznata je kao Shared Responsibility Model.

Upravljanje ključevima nikako ne predstavlja novost u svijetu sigurnosti podataka, budući da se ovakvi tipovi zaštite kontinuirano razvijaju posljednjih petnaestak godina, no potreba za njima svakodnevno raste. Jedan od razloga za to je i činjenica da velik broj regulativa propisuje novčane kazne u slučaju nepropisne ili nedovoljne zaštite podataka. Većina je tvrtki stoga svjesna potrebe za efikasnijom zaštitom, no postavlja se pitanje jesu li implementirana sigurnosna rješenja dovoljno efikasna i je li njima jednostavno upravljati.

BYOK API-ji za automatizirano upravljanje enkripcijskim ključevima

Upravljanje ključevima uključuje sve korake od kreiranja ključeva i njihove pohrane do nadzora nad korištenjem i uništavanja ključeva na kraju životnog ciklusa, neovisno o tome radi li se on-premises ili cloud okruženju. Očekuje se da će u budućnosti sve više poduzeća za pohranjivanje podataka koristiti multi-cloud okruženje, što donosi posebne sigurnosne izazove. Ključevima u cloudu se može upravljati na dva načina:

- Prijava u svaki cloud zasebno i upravljanje ključevima stvorenima od strane pružatelja usluga u oblaku (koristeći Bring-Your-Own-Key ili BYOK API-je)

- Korištenje platforme za centralno upravljanje ključevima

Izbor prve opcije dovodi do smanjene vidljivosti i velikog radnog opterećenja, budući da broj interno korištenih usluga u oblaku raste, a svaki cloud traži vlastiti master ključ. Ključno je stoga izabrati jedinstveno rješenje koje se oslanja na BYOK API-je, automatizirano upravljanje ključevima te kontinuiran nadzor i izvještavanje o upotrebi ključeva u cloudu.

Zaštita podataka podrazumijeva enkripciju

Zaštita podataka podrazumijeva enkripciju, no enkripcija nije dovoljna. Sigurnost treba započeti od identifikacije osjetljivih podataka kako bi fokus bio na podacima čije “curenje” predstavlja rizik. Nakon identifikacije, treba pristupiti zaštiti kroz granularnu kontrolu te enkripciju i tokenizaciju. Da bi proces enkripcije i tokenizacije bio uspješan, potrebno je osigurati centralan nadzor nad ključevima. Na kraju, sve je spomenute korake potrebno nadgledati i kontrolirati, pratiti usklađenost praksi s regulativama te imati kontinuiran uvid u autoriziran i neautoriziran pristup podacima i ključevima.

Vodeći pružatelji IaaS i SaaS usluga u oblaku podržavaju Bring Your Own Key (BYOK), praksu koja osigurava korisnički nadzor nad kriptiranim podacima. Među njih spadaju Microsoft Office 365 i Azure, Amazon AWS, te Salesforce. Ipak, važno je napomenuti da prema Thalesovom izvještaju o prijetnjama iz 2021., 60% svih globalnih kompanija koristi pet različitih rješenja za upravljanje ključevima.

Implementacija više BYOK rješenja unutar multi-cloud okruženja može biti problematična zbog nedovoljne homogenosti, pokrivenosti te neujednačenosti. Također, korištenje ovakvih metoda povećava izazove za IT administratore zbog nedostataka u kontekstu funkcionalnosti, performansi, vidljivosti i skalabilnosti.

Centralno upravljanje životnim ciklusom ključeva

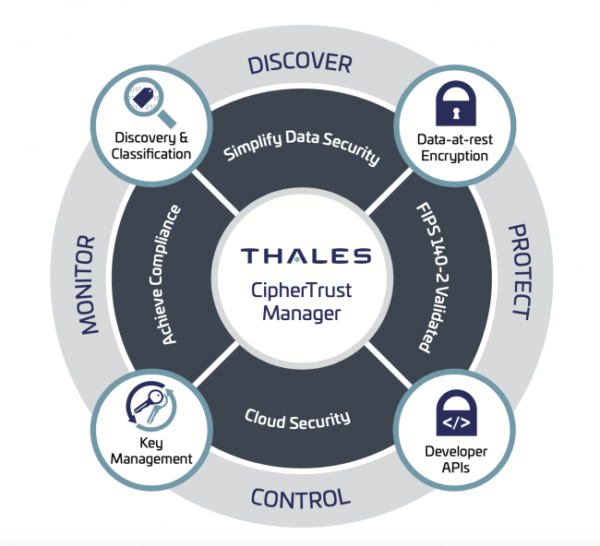

Na spomenute izazove je odgovorio Thales razvojem CipherTrust Managera, odnosno platforme za upravljanje ključevima. Thales pristupa pitanju sigurnosti s premisom da incidente nije moguće spriječiti, već samo smanjiti rizik da se oni dogode. Temeljem te tvrdnje, fokus Thalesovih sigurnosnih rješenja je na enkripciji bitnog i kontroli pristupa.

CipherTrust platforma se odlikuje centraliziranim upravljanjem ključevima i usklađenošću koja omogućuje odvajanje ključeva od aplikacija i baza podataka. Istovremeno, CipherTrust smanjuje troškove i osigurava poslovnu agilnost.

Ranije poznato kao Next Generation KeySecure, ovo rješenje pruža granularnu kontrolu pristupa i konfigurirane sigurnosne politike. Upravlja životnim ciklusom svih ključeva, što uključuje generiranje, rotaciju, uništavanje te import i export ključeva. Platforma omogućuje postavljanje kontrole pristupa temeljem uloga te pristup izvješćima. Uz fleksibilne REST API-je i interoperabilnost s KMIP i PKCS 11, Thales CipherTrust je dostupan u fizičkoj i virtualnoj infrastrukturi. Platforma se može pokretati kroz Google Cloud, Microsoft Azure, AWS, VMware, Microsoft HyperV i druga rješenja.

Native enkripcija, file enkripcija i enkripcija baza podataka

Kao centralni element unutar platforme, Key Manager upravlja ključevima, a sigurnosnim timovima omogućuje upravljanje pristupom ključevima. Platforma osigurava različite vrste enkripcije (native enkripcija, file enkripcija, enkripcija baza podataka), a raznolika ponuda crypto API-ja omogućuje njihovo postavljanje u korisničke aplikacije. Time je osigurana kontrola nad kriptografijom izvan same aplikacije.

Thales CipherTrust podržava Key Management, opciju koja se uglavnom koristi prilikom native enkripcije (Oracle TDI, VMWare VSAN…), odnosno korištenje rješenja koje nude sami pružatelji usluga. Međutim, da bi se ključevi mogli odvojiti od vanjskih podataka, potrebno je imati vanjski Key Manager.

Platforma se odlikuje i inovativnom Data Discovery Classificaton tehnologijom. Naime, da biste uspješno kriptirali podatke, autenticirali korisnike i kroz Key Manager upravljali ključevima, nužno je znati na kojim se mjestima nalaze osjetljive informacije. Data Discovery Classification to omogućuje.

Otkrivanje i klasifikacija osjetljivih podataka provodi se kroz jedinstvenu upravljačku konzolu. Zaštita podataka je ojačana kroz mogućnost korištenja Thales Data Protection konektora diljem on-premises infrastrukture i u cloud okruženjima.

Osnovne značajke Thales CipherTrust platforme

Sigurnost svih ključeva osigurava se kroz pohranu u fizičkom okruženju, odnosno kroz hardver security modul. Uz centralno upravljanje ključevima, korisniku se u kontekstu tokenizacije i enkripcije nude i dodatne funkcionalnosti:

- Otkrivanje i klasifikacija (Discovery and Classification) – Pretraga file share sustava, diskova, baza podataka te storage sustava s ciljem uvida u status rizika

- Transparentna enkripcija (Transparent Encryption) – File-based enkripcija

- Enkripcija na temelju podataka (Data-Based Encryption) – Enkripcija na razini stupaca (column level)

- Zaštita podataka u aplikaciji (Application Data Protection) – Mnoštvo crypto API-ja koji se mogu koristiti u bilo kojoj aplikaciji

- Tokenizacija – Zaštita drugih vrsta podataka uz tokenizaciju i dynamic data-masking, odnosno anonimizaciju

- Podrška za on-prem IaaS i private cloud infrasturkturu (Vmware, HyperV, itd) ili public cloud IaaS (Azure, AWS, Google)

Važno je napomenuti da se tokenizacija razlikuje od enkripcije, a njezino se korištenje podjednako preporučuje u regulativama poput GDPR ili PCI. Prema GDPR regulativi, tokenizacija i pseudonimizacija predstavljaju dobru praksu zaštite podataka.