Mrežna arhitektura ZTNA (Zero-Trust Network Access) nije novi koncept zaštite. Ipak, prednosti takvih rješenja došle su do punog izražaja tek nakon pojave pandemije Covid-19. Umjesto iz ureda, velik broj zaposlenika je korporativnim resursima počeo pristupati iz udaljenih lokacija. Najčešće je to bilo iz vlastitog doma. Pristup je omogućen putem SSL VPN, a korisnici su za spajanje koristili više različitih uređaja – od osobnih računala do mobitela. Digitalna revolucija otvorila je put prema povećanoj radnoj produktivnosti. Ona istovremeno dovodi do većih sigurnosnih rizika. Organizacije stoga više nego ikad moraju razmišljati o identifikaciji, provjeri autentičnosti te nadzoru korisnika i uređaja. Fortinet je ponudio rješenje.

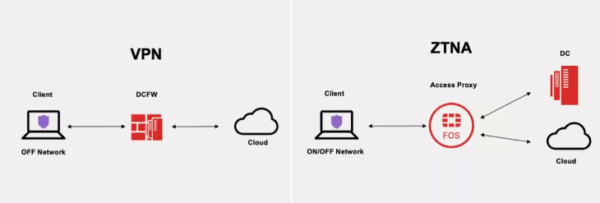

Tradicionalni modeli zaštite funkcionirali su pod pretpostavkom da je svaki uređaj ili korisnik unutar organizacijske mreže siguran. Danas znamo da spajanje s udaljenih lokacija putem SSL VPN, odnosno proširivanje povjerenja dovodi tvrtke do potencijalnih rizika. Ponekad je rizik prisutan bez znanja samih zaposlenika. Primjerice, korisniku je nakon stjecanja sigurnog pristupa do određene aplikacije ili baze podataka omogućen pristup svim internim resursima tvrtke. Takva situacija olakšava prodor potencijalnim napadačima, budući da će im za pristup mrežnoj infrastrukturi tvrtke biti dovoljni VPN pristupni podaci određenog korisnika. Situaciju otežava činjenica da su lozinke zaposlenika često vrlo slabe i lako ih je probiti, odnosno ukrasti.

Zero-Trust Access (ZTA)

Zero-Trust Access (ZTA) rješenja otprije su razvijena za gotovo svaki dio mreže, a velik broj dobavljača implementirao je neki oblik ZTA zaštite u svoje platforme. Ipak, implementacija ZTA kontrole na svaku pojedinu točku vrlo je skup proces koji može dovesti do propusta, odnosno sigurnosnih praznina. Usto, tradicionalnim Zero-Trust Access rješenjima je jako teško upravljati.

Uz standardne, IoT (Internet of Things) uređaji će sasvim sigurno nastaviti preplavljivati mrežu, a tvrtke više ne mogu vjerovati svim korisnicima i uređajima koji pristupaju internim resursima. Svaki uređaj na mreži danas može biti zaražen i ugroziti važne resurse, namjerno ili nenamjerno. Organizacije stoga moraju razmisliti o rješenjima koja provode kontinuiranu provjeru svih uređaja i korisnika koji pristupaju organizacijskim podacima i aplikacijama.

Kako Fortinet ZTNA rješava problem udaljenog pristupa?

Fortinet ZTNA koncept omogućuje siguran udaljeni pristup do bilo koje korporativne aplikacije, bez obzira na to gdje se ona nalazi (primjerice, privatni cloud, javni cloud ili SaaS). Ovakvo rješenje ujedno eliminira potrebu da krajnji korisnik na svom računalu postavlja VPN aplikaciju jer se pristup ostvaruje sigurnim tunelom samo do aplikacije koju je korisnik zatražio.

Spajanje je omogućeno kroz Access Proxy (ugrađen u Fortigate NGFW), a korisnik se provjerava kod uspostave svake sesije. Analiza može uključivati provjeru ranjivosti računala s kojeg se vrši pristup, identifikaciju korisnika putem korisničkih podataka ili provjeru certifikata. Po potrebi, analiza može uključivati i višefaktorsku autentifikaciju na važnim aplikacijama, provjeru geografske lokacije ili provjeru verzije operacijskog sustava odnosno zakrpa.

Fortinet ZTNA se bazira na integriranim sigurnosnim rješenjima koji identificiraju i klasificiraju sve uređaje, odnosno korisnike koji traže pristup organizacijskoj mreži. Ovakva zaštita omoguće automatsku procjenu namjere svakog pristupa internim resursima, odnosno pokazuje je li korisnik ili uređaj usklađen s unutarnjim sigurnosnim protokolima. Također, ZTNA svakog korisnika ili uređaj automatski dodjeljuje zonama kontrole i nastavlja nadgledati njihovo ponašanje – na i izvan mreže.

Ključne funkcije Zero Trust koncepta

Fortinet ZTNA pruža sigurnosni okvir za nadzor svih korisnika i uređaja na mreži te njihove izvanmrežne aktivnosti. IT timovi su često preopterećeni upravljanjem svim udaljenim uređajima, stoga ZTNA u prvom koraku otkriva i identificira sve spojene uređaje. Interni sigurnosni timovi mogu lako saznati o kojim se vrstama uređaja radi te koja je njihova funkcija i svrha na mreži. Nakon stjecanja uvida o spojenim korisnicima i uređajima, uspostavlja se odgovarajuća kontrola pristupa. Zero-trust pristup uključuje kontinuirano nadgledanje i rangiranje svih uređaja.

Provjera identiteta ključan je korak u identifikaciji korisnika, a može se povezati s kontrolom pristupa zasnovanom na ulogama (Role-Based Access Control). Autentificiranom korisniku omogućuje se pristup baziran na prethodno definiranim pravima. ZTNA organizacijama omogućuje bolju vidljivost krajnjih točaka (endpoints). Web filtriranje, skeniranje ranjivosti te politike zakrpa su pritom ključni elementi zero-trust sigurnosti.

Zbog automatski kriptiranih tunela, lakše se osigurava sigurnost daljinskih veza. Budući da je aktiviran ograničen pristup aplikacijama, odnosno korisnici mogu pristupiti samo onim resursnima koji su im potrebni, površina napada se smanjuje. Također, sve se aplikacije dodatno štite kroz firewall (aplikacijska proxy točka).

Administrativne prednosti ZTNA

1. Fortinet Zero-Trust Network Access sigurnosnim timovima omogućuje granularnu kontrolu pristupa te na taj način štiti resurse od vanjskih napada i zloupotrabe od strane priviligiranih korisnika. Odlike takve kontrole su:

- Autentikacija po sesiji

- Višefaktorska autentifikacija

- Provjera ranjivosti računala korisnika

2. Upravljanje je centralno, što omogućuje real-time kontrolu i odgovor na uočene promjene.

3. Aplikacije nad kojima se vrši nadzor mogu biti smještene bilo gdje (javni ili privatni cloud).

4. Krajnjim korisnicima se dopušta pristup samo do onih aplikacija ili podataka koji su im potrebni za rad.

ZTNA je značajka za čije su pokretanje potrebni FortiClient te proizvod koji pokreće FortiOS (FortiGate, FortiGate VM ili FortiSASE).