Živimo u vremenu u kojem se čak i ratovi između zemalja sele u digitalnu sferu. U okruženju u kojem broj cyber napada neprestano raste, organizacije se ne mogu više oslanjati na tradicionalni pristup zaštiti poput anti-malware softvera.

Danas je jasno da instalirani antivirusni softver ne garantira sigurnost od cyber napada. Za početak, postavlja se pitanje jesu li sva računala i uređaji (endpoints) propisno zaštićeni najnovijom verzijom anti-malware alata. Samo kontinuirano praćenje pokrivenosti endpoint okoline je izazovno za IT osoblje. Čak i ako postoji instalirani anti-malware softver, detekcija i prevencija sofisticiranih napada dodatni su izazov. U pravilu, IT administratori neće dobiti trenutačni uvid u to što se događa ili povijesni pregled što se dogodilo prilikom nekog sigurnosnog proboja. Posljedično neće znati kako najbolje reagirati.

S obzirom na eskalaciju cyber prijetnji, mali broj organizacija ima dovoljno osoba koje se mogu nositi s analizom i provjerom mnoštva incidenata i sumnjivih događaja.

Na primjer, sama detekcija malwarea u nekoj datoteci ne pruža dovoljno kontekstualnih informacija o tome kako je došlo do prijetnje ili čak proboja. Je li detekcija rezultat akcije korisnika koji je otvorio attachment u e-mail poruci? Možda je ranije neki drugi korisnik preuzeo istu datoteku, ali tada anti-malware nije bio ažuriran, pa nije niti bilo detekcije? Tko su drugi zahvaćeni korisnici? Ili ništa od toga nije povezano s otvaranjem privitka u emailu, već je detekcija rezultat “surfanja” legitimnim news portalom koji je kompromitiran i isporučuje malware kroz nezakrpani Chrome preglednik? Ili detekcija nije uopće rezultat “klikanja” korisnika, već maliciozni napadač ima udaljeni pristup našoj mreži kao rezultat isporuke maliciozne datoteke na disk računala kroz LAN mrežu udaljenog ureda (eng. lateral movement)?

Ovakvi i mnogi drugi scenariji su mogući kod svake detekcije malwarea. Stoga je važno osloniti se na automatsku analizu koja IT administratorima i analitičarima daje brzi uvid u to što se događa ili se događalo kod neke prijetnje. Kontekst detekcije je ključan jer daje uvid u stvarni nivo rizika, a u vezi s time nam tradicionalni anti-malware i drugi analitički sigurnosni alati neće puno pomoći.

Tri razine zaštite

Znamo da anti-malware nije dovoljan, ali postavlja se pitanje što ustvari organizacije trebaju poduzeti kako bi poboljšale svoju zaštitu. Kako bi dobile najveću vrijednost od sigurnosnih rješenja, organizacije se moraju fokusirati na glavne izvore rizika, odnosno tri nivoa zaštite.

-

Zaštita korisnika od malicioznog sadržaja uz XDR: Od osobnog računala do emaila

Content zaštita pretpostavlja pravovremenu detekciju svog zlonamjernog sadržaja, automatsku korelaciju događaja i kontekstualizaciju detekcije – od endpoint računala do email prometa. Umjesto individualnih detekcija, govorimo o novoj proaktivnoj tehnologiji – XDR (Extended Detection and Response) -koja pruža efikasan odgovor na moderne prijetnje. XDR donosi automatizaciju i samim time olakšava analizu podataka. Kad postoji sumnja na prijetnju, korisnik vrlo lako može pristupiti povijesnom slijedu događaja i saznati što je dovelo do uzbune. Istovremeno se eliminira potreba za pretragom log zapisa iz različitih izvora, štedi se vrijeme i dobiva se pravi uvid u rizike koji proizlaze iz pojedine detekcije (ili kombinacije detekcija) malicioznog sadržaja.

Iako su XDR rješenja donedavno bila rezervirana samo za organizacije s “dubljim džepom”, danas je XDR jednako dostupan i malim i srednjim tvrtkama. Umjesto da se oslanjaju na klasični anti-virus, tvrtke će uz XDR spojiti više proizvoda u jedinstven alat i značajno smanjiti rizike. Ovakvim se rješenjem jednostavno upravlja i automatski se eliminira potrebno vrijeme analize. Trend Micro Vision One XDR, uvelike olakšava analizu prijetnji u e-mail prometu, na mreži, u cloud infrastrukturi i, naravno, na samim endpoint računalima.

-

Upravljanje identitetima

Rastom broja javno dostupnih pristupnih točaka u organizaciju (VPN, SSL VPN, RDP…), ali i sve većim brojem as-a-service web aplikacija, rastu i prilike za upad napadača u organizaciju. Krađa identiteta je zato jedan od glavnih pravaca napada za dobivanje neovlaštenog pristupa IT sustavu. Potreba za udaljenim pristupom tijekom pandemije povećala je površinu napada mnogih organizacija. Pritom je posao napadača olakšan ako se koriste lozinke bez dodatnih provjera ili faktora (npr. certifikat, one time password, itd). Situaciju olakšava i ne korištenje upravljanih identiteta za pristup svim poslovnim aplikacijama.

Rješenja za upravljanje identitetima donose multi-faktorsku autentifikaciju i single sign-on (SSO). Od korisnika traže što manje oslanjanje na lozinke. Aplikacije trebaju biti dostupne s bilo kojeg mjesta, što je posebno došlo do izražaja tijekom pandemije. Njihovo korištenje pritom treba biti sigurno za organizaciju. Isto tako, administratori trebaju vidjeti tko je i kada pristupio kojoj aplikaciji. Rješenja za multi-faktorsku autentifikaciju smanjuju ulogu lozinki, pa tako i neovlašten pristup računima.

Identifikacija korisnika i provjera autentičnosti je iznimno važna u vrijeme digitalne transformacije. Zero Trust Network (ZTNA) rješenja su zato sve traženija. Zaposlenicima omogućuju siguran udaljeni pristup do bilo koje aplikacije. Korisnik dobiva pristup pravim resursima u pravo vrijeme, a potreba za lokalnim VPN-om je eliminirana.

-

Edukacija zaposlenika o cyber prijetnjama

Zadnja razina obrane organizacije od napada je zaposlenik. Naime, u mnogim se slučajevima sve svodi na to hoće li ili ne zaposlenik kliknuti na poveznicu u e-mailu. Educiranost o napadima, posebno onima koji se isporučuju putem e-pošte, ključna je u stvaranju otpornosti organizacije na proboje.

Velike organizacije su tradicionalno ovakve probleme rješavale uz sustavnu edukaciju zaposlenika o sigurnosnim prijetnjama. Međutim, tradicionalne SAT (Security Awareness Training) inicijative podrazumijevaju dovoljno novca i vremena, a to su ograničeni resursi. I to napadači dobro znaju i iskorištavaju.

Ovakvi se problemi mogu zaobići uz softverom potpomognuta SAT rješenja. Njima je omogućena automatska i kontinuirana edukacija zaposlenika (i integracija sa onboardingom novih zaposlenika). Fokus je na aktualnim prijetnjama. Zaposlenici nisu prekidani vremenski zahtjevnim edukacijama, već kraćim trenucima učenja, često kao reakcija na otvaranje rizičnih linkova. Uz linkove koji se šalju kao simulirani napadi od strane SAT rješenja, u SAT edukaciju su uključeni i povremeni testovi te kratki tečajevi grupirani po temama. Uz zaposlenike koji lakše prepoznaju cyber prijetnje, organizacije stvaraju veću otpornost. Nešto što tradicionalno zahtijeva puno pripreme i vremena, svodi se na vrlo brzu implementaciju i kontinuirani proces.

“Pandemijska” digitalna transformacija je promijenila krajolik prijetnji

Digitalna transformacija omogućila je nastavak poslovanja tijekom pandemije. Istovremeno se promijenio krajolik prijetnji. Dok su tvrtke poduzimale korake u smjeru transformacije poslovanja, cyber kriminalci su spremno čekali svoju priliku i iskorištavali nove mogućnosti napada na organizacije.

Trend Micro, proizvođač antimalware rješenja, u svom godišnjem izvještaju o najznačajnijim tipovima sigurnosnih prijetnji u 2021. daje nam smjernice za ponašanje i obranu od cyber napada u narednim razdobljima.

U 2021. je uočen rastući trend udruživanja hakerskih grupa s ciljem isporuke modernih ransomware napada. To je u suprotnosti sa spray-and-pray metodom ranije popularnih tipova ransomware napada. Prije nego što izvrše napad, ovakve grupe uzimaju dovoljno vremena za izviđanje situacije i proučavanje organizacije.

Zdravstveni sektor, koji se u ranijim periodima uglavnom nije pojavljivao na popisu meta ovakvih napadača, sada je podjednako pogođen kao i ustanove državne uprave i banke. Njima je pridružen popis niza drugih sektora i industrija. U prijevodu, nitko nije pošteđen.

Uz mail, cyber napadači se usredotočuju na cloud

Kontinuitet poslovanja je tijekom pandemije uvelike olakšan migracijom na cloud, SaaS i IaaS servise. Zlonamjerni akteri, pak, spremno su iskoristili kompleksnosti cloud infrastrukture.

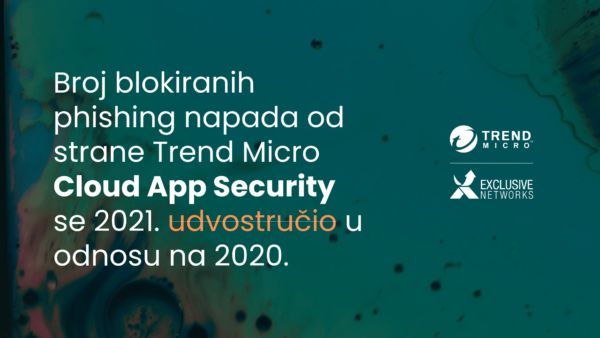

Email je bio i ostao najpopularniji kolaboracijski alat i ključna aplikacija svake organizacije. Stoga nije čudno da je i dalje najkorišteniji pravac za napade. Phishing kampanje su vrlo učinkovito sredstvo za širenje malwarea. Broj blokiranih phishing napada od strane Trend Micro Cloud App Security se 2021. udvostručio u odnosu na prethodnu godinu. Dvije trećine takvih mailova klasificiran je kao spam, a preostali kao krađa identiteta (credential-phishing). Uz pomoć naprednih alata poput analize autorstva, Cloud App Security je tijekom 2021. ujedno detektirao i blokirao veću količinu BEC (Business Email Compromise) napada.

Važno je napomenuti da napadači podjednako iskorištavaju stare i novootkrivene ranjivosti. Unatoč dostupnosti zakrpa, napadači su nastavili iskorištavati mnoge stare ranjivosti. Prema Trend Micro istraživanju, za isporuku jedne trećine napada u 2021. iskorištene su ranjivosti starije od tri godine.