Sve češće svjedočimo napadima na kritičnu infrastrukturu organizacija odnosno ICS/OT (eng. industrial control system and operational technology). Cyber napad na američki Colonial Pipeline iz svibnja 2021. pokazuje koliko takva vrsta napada može biti razorna za organizaciju. Istovremeno, takvi napadi pokazuju zašto CISO i sigurnosni timovi trebaju proaktivno djelovati kako bi bolje odgovoriti na sigurnosne izazove.

S ciljem utvrđivanja utjecaja cyber napada na ICS/OT sektor, Trend Micro je proveo istraživanje The State of Industrial Cybersecurity. Istraživanje ujedno donosi prijedloge za otpornost na cyber napade u vrijeme kada sigurnosni izazovi postaju sve inovativniji.

Prema istraživanju provedenom nad ispitanicima u sektoru proizvodnje, industrije nafte i plina te elektroprivrede, ICS/OT sektor je podjednako primamljiv državnim i nedržavnim malicioznim akterima.

Posljednjih nekoliko mjeseci mediji neprestano izvještavaju o kompromitaciji kritične infrastrukture za postizanje političkih ciljeva, i to u vezi s ratom u Ukrajini. S druge strane, nedržavni akteri u pravilu djeluju s ciljem iznude, a ciljaju velike i dobrostojeće organizacije.

Što karakterizira ICS/OT?

Dugi niz godina, OT okruženja nisu bila previše povezana s IT tehnologijom. To ujedno znači da OT infrastruktura nije bila digitalno povezna s vanjskim svijetom. Kompletnom se infrastrukturom određene organizacije upravljalo izolirano.

S vremenom, sve veći dio OT infrastrukture se počinje integrirati ili povezivati s vanjskim svijetom – povezivati na internet ili spajati na lokalnu mrežu. Otvaranje vrata vanjskom svijetu otvorilo je i vrata napadačima.

Prema istraživanju iz 2020., industrijski sektor treći je u svijetu po broju ransomware napada. Napadači češće napadaju jedino vladine organizacije i banke. Razlog tome ne leži samo u činjenici da se često radi o velikim organizacijama koje su u mogućnosti napadačima isplatiti ogromne novčane iznose. Naime, OT infrastruktura organizacija često počiva na legacy, zastarjelim operacijskim sustavima poput Windows 7, Windows XP, itd. Također, tek manji dio organizacija ima implementirana neka od sigurnosnih rješenja u takvim sustavima, npr. antimalware. Problem je i takozvana flat network arhitektura, dizajnirana da smanji broj routera i switcheva, gdje nema previše segmentacije.

Pojedine organizacije i dalje karakterizira air gap mreža, kod koje ne postoji povezanost na javni internet.

OT infrastruktura podjednako je temelj za produktivnost i kontinuitet/dostupnost te zbog toga ima nizak prag tolerancije na latenciju ili bilo kakve prekide. Primjerice, ažuriranje ili patchiranje je omogućeno samo prilikom redovitog održavanja.

Koje taktike koriste napadači u ICS/OT sektoru?

Napadači koriste niz taktika, a neke od najčešćih su eksploatacija udaljenog pristupa i javno dostupnih aplikacija ili cloud servisa te kompromitacija uređaja koji su izloženi javno na internetu.

Prema Trend Micro istraživanju, prosječan napad u industrijskom sektoru može izazvati disrupcije u trajanju od tri do četiri dana. Ti neočekivani i produženi downtime procesi mogu utjecati na pad proizvodnje ili izazvati poremećaje u opskrbnom lancu.

U slučaju gubitka kontrole i pristupa nad infrastrukturom, može se dogoditi da napadači isključe struju ili namjerno izazovu štetu poput požara. U vrlo radikalnim slučajevima, poput onih u kojima se na meti napadača nađu elektrane ili kemijske tvornice, napadači mogu izazvati ozbiljnu ekološku katastrofu ili čak ljudske žrtve.

Iako se ponekad čini da ovakvi scenariji spadaju u domenu SF filmova, oni su itekako stvarni i sve češći. Ne samo da organizacije diljem svijeta „koštaju“ ugleda, takvi napadi u pravilu izazivaju ogromnu financijsku štetu.

Prema istraživanju The State of Industrial Cybersecurity, prosječna šteta u organizacijama zahvaćenima istraživanjem iznosila je 2,8 milijuna dolara. Trošak se ne odnosi samo na ransomware iznude, već i na gubitke u prodaji te troškove povezane s oporavkom te prevencijom ponavljanja napada. Prevencija, na primjer, može značiti i zapošljavanje novog osoblja.

Kako se obraniti od napada u ICS/OT sektoru?

Prije 2010., napadi u ICS/OT sektoru bili su rijetki i radilo se o non-targeted napadima. Danas su napadi itekako uobičajeni. Prema Trend Micro istraživanju, samo 2020. je identificirano 127 novih tipova ransomware napada koji iskorištavaju OT infrastrukturu.

Prepoznavši razinu ranjivosti ICS/OT infrastrukture i činjenicu da ne postoji mnogo rješenja koja se deducirano bave zaštitom takvih okruženja, Trend Micro se odlučio odmaknuti od razvijanja rješenja samo za zaštitu IT infrastrukture.

Tako je razvijen TXOne.

Što je TXOne?

TXOne je naziv za niz sigurnosnih rješenja namijenjenih zaštiti ICS/OT okruženja. Rješenja je 2019. predstavio TXOne Networks, sestrinska tvrtka Trend Micra. Osim Trend Micro stručnjaka, u razvoju rješenja direktno su sudjelovale vodeće industrijske tvrtke i zaposlenici zaduženi za sigurnost i upravljanje kritičnom infrastrukturom.

Stručnjaci su se prilikom razvoja rješenja vodili činjenicom da je dostupnost (availability) OT infrastrukture ključna. U prijevodu, sigurnosna rješenja ne smiju ometati proizvodne procese ili poticati downtime. Također, rješenja ne smiju utjecati na način rada ili funkciju uređaja.

Na razini mreže, takva rješenja moraju garantirati nisku latenciju i omogućiti kompletnu vidljivost u rad svih pojedinih uređaja.

S druge strane, na razini endpointa, Trend Micro se morao pobrinuti da njihov softver zauzima najmanju moguću količinu sistemskih resursa uređaja. Rješenja ujedno trebaju biti kompatibilna s legacy sustavima.

Rezultat je adaptivno rješenje koje se prilagođava svim tipovima korisnika, odnosno OT infrastrukture te politikama rada.

Obrambenu strategiju TXOne palete proizvoda karakteriziraju sljedeće točke:

- Prevencija

- Detekcija

- Otpornost

Što obuhvaća TXOne paleta proizvoda?

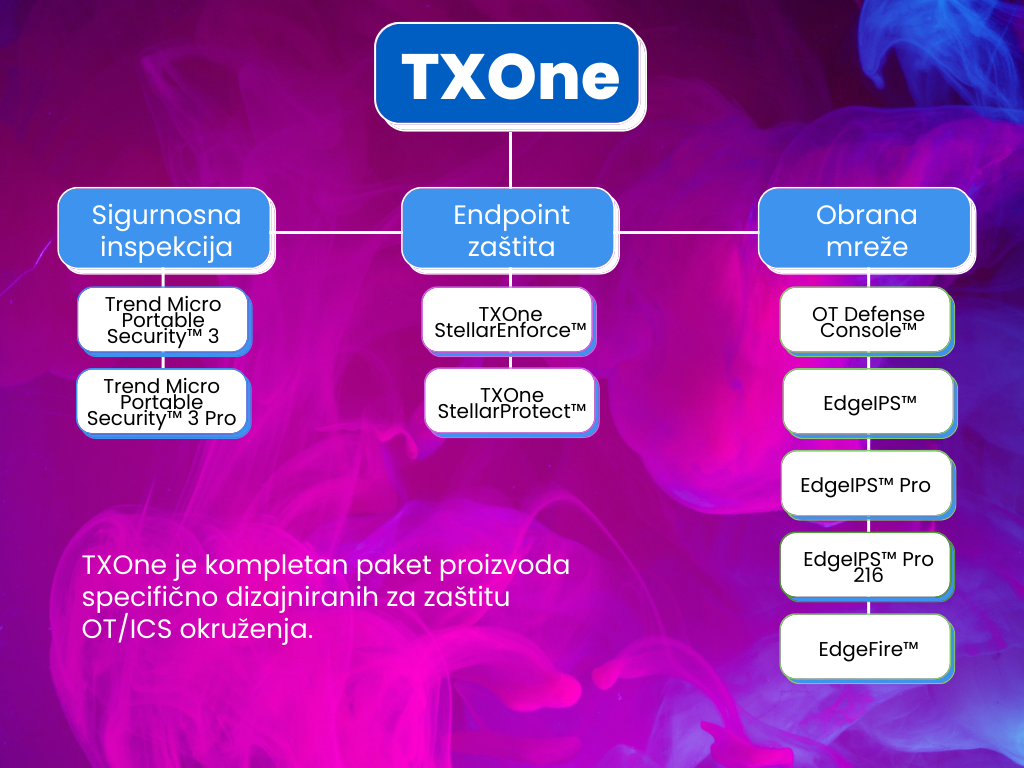

Rješenja TXOne razvijena su za primjenu na razinama 1 (basic control), 2 (supervisory control) i 3 (site manufacturing operations and control) Purdue modela. TXOne paleta proizvoda može se podijeliti na tri dijela. U nastavku donosimo pregled svakog od njih i popis specifičnih proizvoda koje uključuju.

- Rješenja za sigurnosnu inspekciju

Proizvodi su namijenjeni rutinskom skeniranju stand-alone i specijaliziranih uređaja. Uz pomoć posebno dizajniranog Portable Security installation-free uređaja, provode inspekciju kontrolnih točaka (checkpoints) ulaznih i izlaznih uređaja.

Rješenja uključuju Trend Micro Portable Security 3 i Trend Micro Portable Security 3 Pro.

- Rješenja za endpoint zaštitu

Kako bi se osigurao operativni integritet, ova rješenja omogućuju lock down modernih i legacy uređaja uz pomoć adaptivne ICS endpoint zaštite.

Rješenja uključuju TXOne StellarEnforce i TXOne StellarProtect.

- Rješenja za obranu mreže

Proizvodi omogućuju segmentaciju mreže na zone temeljene na produktivnosti. Omogućena je zaštita ranjivih uređaja na razini mreže. Razina zaštite se povećava, zahtjevi za nadzorom pojednostavljuju, a cyber napadi smanjuju.

Rješenja uključuju OT Defense Console, EdgeIPS, EdgeIPS Pro, Edge IPS Pro 216 i EdgeFire.