Napadači ciljaju identitete korisnika sa sve sofisticiranijim phishing tehnikama, budući da kompromitirani kredencijali znatno olakšavaju infiltraciju u IT sustav organizacije. Oslanjanje samo na lozinke za zaštitu identiteta sada je praktički pozivnica za cyber napad. Čak 82% proboja uključuje korištenje ukradenih vjerodajnica kroz phishing (prema Verizonovom Data Breach Investigation Report 2022). Izvješće SANS Security Awareness Report upozorava da ljudski rizik ostaje najveća prijetnja, a zaposlenici postaju primarni vektor napada diljem svijeta.

Jačanje autentifikacije dodatnim faktorima (tzv. multifaktorska autentifikacija ili MFA) stoga je nezaobilazna praksa za sve ulazne točke u organizaciju – od VPN-a, preko e-pošte i dijeljenja datoteka do poslovnih aplikacija koje pokrivaju financijsko računovodstvo, ERP, CRM, itd. Uobičajeno je implementirati MFA pomoću smartphone aplikacije koja djeluje kao autentifikator. Na taj način korisnik odobrava autentifikaciju putem push obavijesti pametnog telefona čim pokuša pristupiti s drugog uređaja određenoj applikaciji ( tzv. out-of-band autentifikacija). Od Google autentifikatora do Microsoft autentifikatora, danas smo svi naviknuti na ove out-of-band metode potpomognute pametnim telefonom.

Međutim, napadači od nedavno rutinski zaobilaze ovakav MFA. Koristeći attacker-in-the-middle proxy tehnike (AitM) i tzv. prompt bombing, ovaj popularni način višefaktorske autentikacije postaje ranjiv na phishing napade. Nedavni napadi i upješne krađe kredencijala kod tvrtki kao što su Uber, Twilio, Mailchimp, Cloudflare i mnogih drugih potvrđuju da su nove tehnike zaobilaženja MFA široko rasprostranjene. Zbog ovih relativno nedavnih razvoja događaja, nije čudno da Američka agencija za kibernetičku sigurnost i sigurnost infrastrukture (CISA) sada savjetuje svim organizacijama da hitno implementiraju MFA otporan na krađu identiteta (phishing-resistant MFA).

Koje su glavne slabosti out-of-band MFA autentifikacije?

Konkretno, napadači učinkovito iskorištavaju dvije ključne slabosti out-of-band MFA autentifikacije putem push notifikacije na pametnom telefonu:

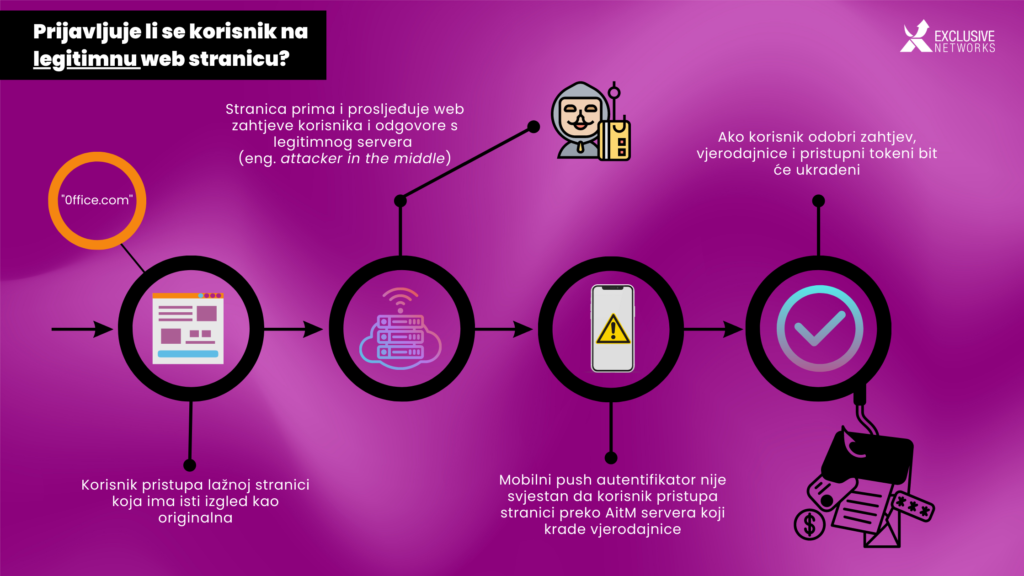

- Prijavljuje li se korisnik na legitimnu web stranicu? Korisnici su navedeni da pristupe lažnoj stranici koja ima isti izgled i dojam kao originalna (npr. 0ffice.com umjesto office.com), a koja prima i proslijeđuje sve web zahtjeve korisnika i odgovore s legitimnog servera (eng. attacker-in-the-middle). Mobilni push autentifikator po definiciji nije svjestan pristupa li korisnik stranici preko AitM servera koji krade vjerodajnice. Ako korisnik to ne primijeti i odobri zahtjev za autentifikaciju, vjerodajnice i pristupni tokeni bit će ukradeni.

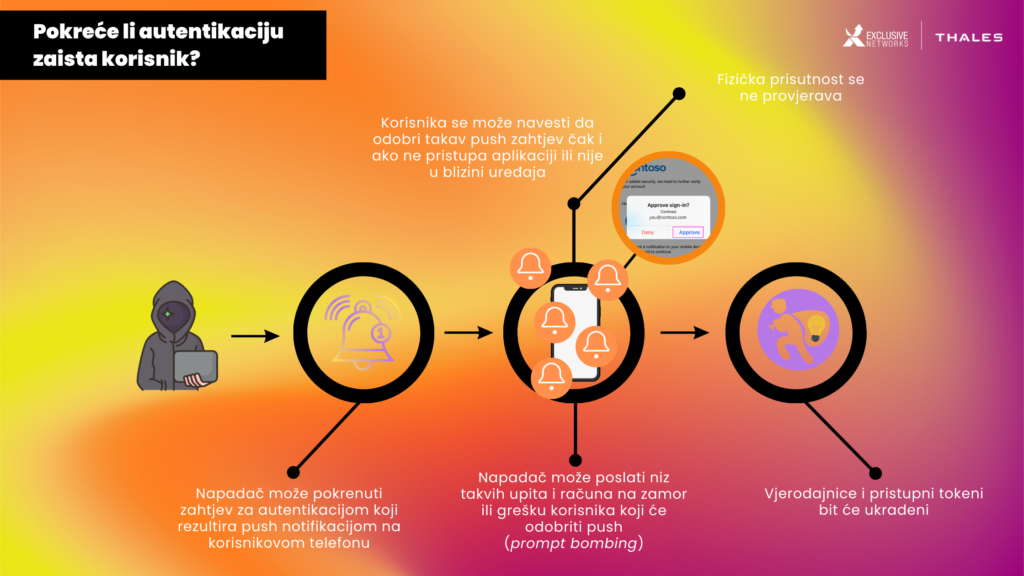

- Pokreće li doista korisnik autentikaciju? Napadač može pokrenuti zahtjev za autentikacijom koji će rezultirati push notifikacijom na korisnikovom telefonu. Korisnika se može navesti da odobri takav push zahtjev čak i ako ne pristupa aplikaciji ili nije u blizini uređaja koji zahtijeva pristup. U osnovi, napadač šalje niz takvih upita i računa na zamor ili grešku korisnika koji će prihvatiti i odobriti push notifikaciju (eng. prompt bombing). Dakle, ne provjerava se fizička prisutnost na uređaju.

MFA otporan na krađu identiteta rješava ove probleme premještanjem (ili bolje rečeno, vraćanjem) autentifikacije na isti uređaj na kojem se korisnik prijavljuje (umjesto out-of-band pristupa kao što je push na pametnom telefonu). U praksi to znači ili autentifikator integriran u uređaj (prijenosno računalo sa sustavom Windows) ili zasebni fizički token (povezan s uređajem putem USB-a ili NFC-a/Bluetootha).

MFA autentifikacija otporna na phishing

Trenutno su zastupljene dvije metode MFA autentikacije otporne na phishing:

- FIDO2/Webauthn token: Podržavaju ga sve glavne platforme (Windows, Google, Apple) i integriran je u sve glavne preglednike. To ga čini prikladnim za scenarije mobilnih i prijenosnih računala, uz posebnu pozornost posvećenu antiphishingu (vidi dolje).

- PKI token: Tradicionalna tehnika temeljena na kriptografiji javnog ključa nudi snažnu autentifikaciju, ali često podrazumijeva klijentski softver čije je održavanje komplicirano u kontekstu organizacije. Također, ima slabu podršku za mobilne scenarije. PKI je također nezaobilazan za digitalno potpisivanje i enkripciju sadržaja (e-pošte, datoteka itd.).

FIDO2 tokeni imaju dva različita svojstva koja ih čine otpornima na krađu identiteta:

- Autentifikator automatski provjerava razgovara li s dodijeljenom aplikacijom/web-stranicom. Neće se autentificirati na lažnu web-stranicu koja posreduje zahtjeve i odgovore s legitimnog servisa. Ovo je ključan element za prevenciju phishinga.

- Osim PIN-a, fizička prisutnost se provjerava putem “geste”, npr. dodirivanje uređaja ili biometrijska provjera (otisak prsta, prepoznavanje lica itd.), prije otključavanja autentifikatora.

Dodatno, standard FIDO2/Webauthn donosi sve prednosti PKI-ja kao što je snažna autentifikacija temeljena na kriptografiji s javnim ključem, ali uz smanjene administrativne troškove i širu podršku za različite uređaje i platforme. Kao i kod PKI-ja, korisnički privatni ključ nikada ne napušta autentifikator i ne pohranjuje se u aplikaciji odnosno na strani poslužitelja. Usporedite to s tradicionalnim vjerodajnicama kao što su hash lozinke, koje se moraju pohraniti na strani poslužitelja.