Vse pogosteje smo priča napadom na kritično infrastrukturo organizacij, t.i. ICS/OT (eng. industrial control system and operational technology). Kibernetski napad na ameriški Colonial Pipeline maja 2021 kaže, kako uničujoča je lahko ta vrsta napada za organizacijo. Hkrati takšni napadi kažejo, zakaj morajo CISO in varnostne ekipe delovati proaktivno, da se bolje odzovejo na varnostne izzive.

Da bi ugotovili vpliv kibernetskih napadov na sektor ICS/OT, je Trend Micro naredil raziskavo The State of Industrial Cybersecurity. Raziskava daje tudi predloge za odpornost na kibernetske napade v času, ko varnostni izzivi postajajo vse bolj inovativni.

Glede na raziskavo, opravljeno na anketirancih v sektorjih proizvodnje, naftne in plinske industrije ter energetike, je sektor ICS/OT enako privlačen za državne in nedržavne zlonamerne akterje.

Mediji v zadnjih mesecih nenehno poročajo o kompromitaciji kritične infrastrukture za doseganje političnih ciljev, in to v povezavi z vojno v Ukrajini. Po drugi strani pa nedržavni akterji praviloma delujejo s ciljem izsiljevanja, ciljajo pa na velike in premožne organizacije.

Kaj označuje ICS/OT?

Dolga leta okolja OT niso bila preveč povezana z IT. To tudi pomeni, da infrastruktura OT ni bila digitalno povezana z zunanjim svetom. Celotno infrastrukturo določene organizacije se je upravljalo ločeno.

Sčasoma se vse več infrastrukture OT začne integrirati ali povezovati z zunanjim svetom – povezovanje z internetom ali povezovanje z lokalnim omrežjem. Odpiranje vrat v zunanji svet je odprlo vrata tudi napadalcem.

Po raziskavi iz 2020 ima industrijski sektor tretje največje število napadov z ransomware na svetu. Napadalci pogosteje napadajo samo državne organizacije in banke. Razlog za to ni samo v tem, da gre pogosto za velike organizacije, ki so sposobne napadalcem plačati ogromne vsote denarja. OT infrastruktura organizacij namreč pogosto sloni na podedovanih, zastarelih operacijskih sistemih, kot so Windows 7, Windows XP itd. Prav tako ima le majhen del organizacij implementirano katero od varnostnih rešitev v tovrstne sisteme, npr. antimalware. Težava je tudi tako imenovana flat network arhitektura, namenjena zmanjševanju števila usmerjevalnikov in stikal, kjer ni prevelike segmentacije.

Za nekatere organizacije je še vedno značilno air gap omrežje, kjer ni povezave z javnim internetom.

Infrastruktura OT je enako temeljna za produktivnost in kontinuiteto/razpoložljivost, zato ima nizek tolerančni prag za zakasnitev ali kakršne koli prekinitve. Na primer, posodabljanje ali popravljanje popravkov je omogočeno samo med rednim vzdrževanjem.

Kakšne taktike uporabljajo napadalci v sektorju ICS/OT?

Napadalci uporabljajo številne taktike, med najpogostejšimi pa so izkoriščanje oddaljenega dostopa in javno dostopnih aplikacij ali storitev v oblaku ter ogrožanje naprav, ki so javno izpostavljene v internetu.

Po raziskavi Trend Micro lahko povprečen napad v industrijskem sektorju povzroči motnje, ki trajajo tri do štiri dni. Ti nepričakovani in podaljšani procesi izpadov lahko vplivajo na upad proizvodnje ali povzročijo motnje v dobavni verigi.

V primeru izgube nadzora in dostopa do infrastrukture lahko napadalci izklopijo napajanje ali namerno povzročijo škodo, kot je požar. V zelo radikalnih primerih, kot so tisti, ko napadalci ciljajo na elektrarne ali kemične tovarne, lahko napadalci povzročijo resno okoljsko katastrofo ali celo človeške žrtve.

Čeprav se včasih zdi, da ti scenariji sodijo v domeno znanstvenofantastičnih filmov, so zelo resnični in jih je vse več. Ne samo, da organizacije po svetu »stanejo« svojega ugleda, takšni napadi običajno povzročijo ogromno finančno škodo.

Po podatkih The State of Industrial Cybersecurity je povprečna škoda v anketiranih organizacijah znašala 2,8 milijona dolarjev. Stroški ne veljajo le za ransomware, ampak tudi za izgubljeno prodajo in stroške, povezane z okrevanjem in preprečevanjem ponovnih napadov. Preventiva na primer lahko pomeni tudi zaposlovanje novih kadrov.

Kako se ubraniti pred napadi v sektorju ICS/OT?

Pred letom 2010 so bili napadi v sektorju ICS/OT redki in non-targeted napadi. Danes so napadi zelo pogosti. Po raziskavi Trend Micro je bilo samo v letu 2020 ugotovljenih 127 novih vrst ransomware napadov, ki izkoriščajo infrastrukturo OT.

Ob spoznanju stopnje ranljivosti ICS/OT infrastrukture in dejstva, da ni veliko rešitev, ki bi se deduktivno ukvarjale z varovanjem tovrstnih okolij, se je Trend Micro odločil, da se odmakne od razvoja rešitev le za zaščito IT infrastrukture.

Tako je bil razvit TXOne.

Kaj je TXOne?

TXOne je ime za vrsto varnostnih rešitev, zasnovanih za zaščito okolij ICS/OT. Rešitve je leta 2019 predstavilo TXOne Networks, sestrsko podjetje Trend Micra. Poleg strokovnjakov Trend Micro so pri razvoju rešitve neposredno sodelovala vodilna industrijska podjetja in zaposleni, odgovorni za varnost in upravljanje kritične infrastrukture.

Pri razvoju rešitve je strokovnjake vodilo dejstvo, da je dostopnost (availability) OT infrastrukture ključna. Varnostne rešitve v prevodu ne smejo motiti proizvodnih procesov ali spodbujati izpadov. Prav tako rešitve ne smejo vplivati na način delovanja ali delovanje naprave.

Na omrežni ravni morajo takšne rešitve zagotavljati nizko zakasnitev in omogočati popoln vpogled v delovanje vseh posameznih naprav.

Po drugi strani pa je moral Trend Micro na ravni končne točke zagotoviti, da njihova programska oprema zavzame najmanjšo možno količino sistemskih virov naprave. Rešitve morajo biti tudi združljive s podedovanimi sistemi.

Rezultat je prilagodljiva rešitev, ki se prilagaja vsem vrstam uporabnikov, torej infrastrukturi OT in delovnim politikam.

Za obrambno strategijo serije izdelkov TXOne so značilne naslednje točke:

- Preprečevanje

- Odkrivanje

- Odpornost

Kaj vključuje paleta izdelkov TXOne?

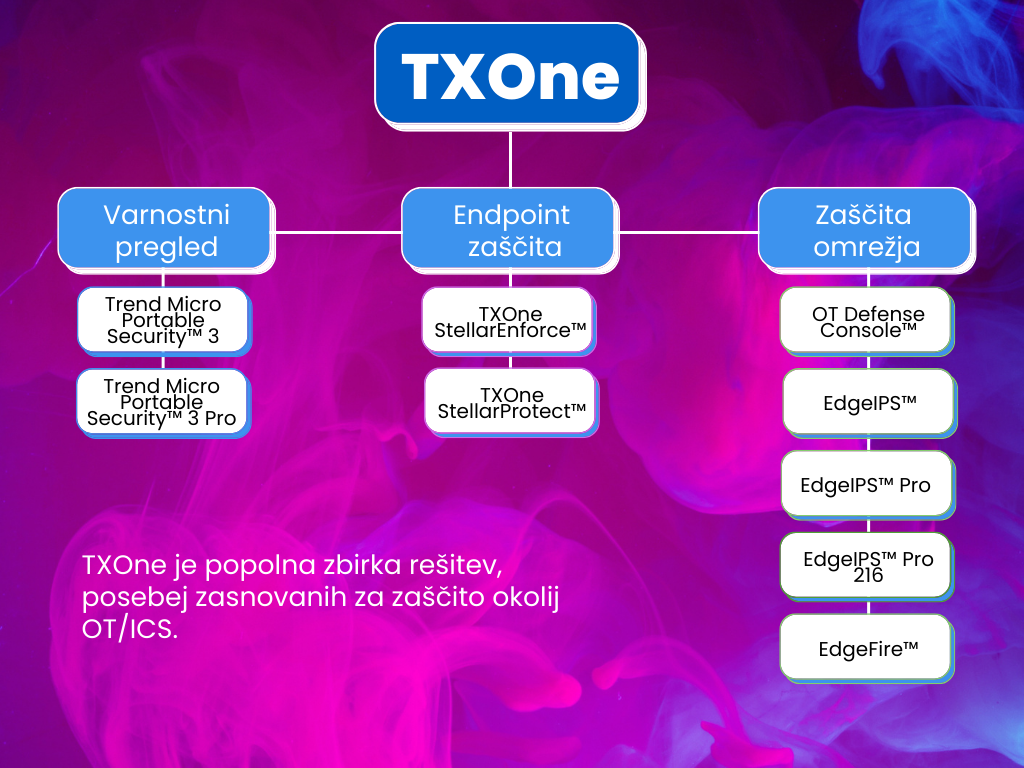

Rešitve TXOne so razvite za uporabo na treh nivojih; 1 (basic control), 2 (supervisory control) in 3 (site manufacturing operations and control) Purdue modela. Paleto rešitev TXOne lahko razdelimo na tri dele. Spodaj je pregled vsakega od njih in seznam posebnih rešitev, ki jih vključujejo.

- Rešitve varnostnega pregleda

Rešitve so namenjene sutinskemu skeniranju stand-alone in specializiranih naprav. S pomočjo posebej izdelane installation-free naprave Portable Security, izvaja pregled kontrolnih točk (checkpoints) vhodnih in izhodnih naprav.

Rešitve vključujejo Trend Micro Portable Security 3 in Trend Micro Portable Security 3 Pro.

- Rešitev za endpoint zaščito

Da bi zagotovili celovitost delovanja, te rešitve omogočajo lock down modernih in legacy naprav s pomočjo prilagodljive ICS endpoint zaščite.

Rešitve vključujejo TXOne StellarEnforce in TXOne StellarProtect.

- Rešitev za zaščito omrežja

Rešitve omogočajo segmentacijo omrežja na cone na podlagi produktivnosti. Omogočena je zaščita ranljivih naprav na omrežni ravni. Raven zaščite se poveča, zahteve za nadzor se poenostavijo in cyber napadi se zmanjšajo.

Rešitve vključujejo OT Defense Console, EdgeIPS, EdgeIPS Pro, Edge IPS Pro 216 i EdgeFire.