V dobi, ko je večina vdorov v organizacijska omrežja dosežena s lažnim predstavljanjem, implementacija večfaktorske avtentikacije (MFA) ni več možnost, ampak nuja. Vendar niso vse implementacije MFA enake in v zadnjem času vse več lažnih napadov obide običajne mehanizme MFA. Čas je za MFA, odporen proti lažnemu predstavljanju, in FIDO2 se pojavlja kot standardna in optimalna rešitev, ki prinaša visoko varnost in preprosto uporabo.

Večina organizacij v regiji še vedno ne uporablja MFA za dostop do svojih javno dostopnih storitev, čeprav je to verjetno najučinkovitejša obramba pred destruktivnimi napadi, kot je izsiljevalska programska oprema. Če se uporablja MFA, je večinoma omejen na VPN, spletne aplikacije, kot je Exchange Web Access in druge spletne storitve na mestu uporabe in SaaS, pa še vedno večinoma temeljijo na geslu kot edinem dejavniku preverjanja pristnosti. Določen premik k MFA je gotovo dosegla odločitev Microsofta iz leta 2019, da od vseh novih uporabnikov MS365 zahteva uporabo MFA pri dostopu do spletnih storitev.

Vendar so napadalci letos pokazali, da lahko rutinsko obidejo MFA z uporabo vsaj dveh tehnik:

Prompt bombing (eng. push fatigue), med katerim uporabnika zasipajo z zahtevami za avtentikacijo, ki se pojavljajo na pametnem telefonu v obliki pojavnih obvestil. V nekaterih primerih bo uporabnik pomotoma ali preprosto zaradi utrujenosti sprejel zahtevo in kliknil »Sprejmi«, s čimer bo oddaljenemu napadalcu omogočil dostop do omrežja in virov organizacije. Ta tehnika napada je nedavno uspešno povzročila krajo podatkov v podjetjih, kot so Cisco, Uber in Twilio, zdaj pa jo redno uporabljajo uporabniki priljubljenih avtentifikatorjev pametnih telefonov, kot sta Microsoft ali Google Authenticator s potisnimi obvestili.

Lažna spletna mesta z vgrajenim mehanizmom za krajo ne le gesla, temveč tudi enkratnega gesla MFA (OTP) ki jih uporabnik kopira iz aplikacije za preverjanje pristnosti svojega pametnega telefona (npr. Google Authenticator). Microsoft je na svojem blogu podrobno opisal, kako tehnika deluje v praksi, in je zdaj standardni del kompletov za lažno predstavljanje, ki jih uporabljajo napadalci.

Zaradi teh trendov se industrija hitro približuje novemu standardu avtentikacije, ki se manj zanaša na gesla, ampak tudi odpravlja pomanjkljivosti obstoječih mehanizmov MFA.

Organizacije naj izberejo rešitev, ki omogoča večfaktorsko avtentikacijo in preverjanje identitete brez gesla ali čim manjše zanašanje na gesla (avtentikacija brez gesla).

Prehajanje brez gesla v mainstream?

Nesporno je, da močna, edinstvena in pravilno shranjena gesla lahko zagotovijo varen dostop do kritičnih sistemov in baz podatkov. Vendar uporabo gesel skoraj vedno spremljajo izzivi, kot sta zapleteno upravljanje in utrujenost gesel.

Glede na število sistemov in aplikacij, do katerih mora povprečen uporabnik dnevno dostopati, se zdijo gesla prej težava kot rešitev. Z drugimi besedami, izraz varno geslo postane oksimoron.

Glede na poročilo o preiskavah kršitev podatkov za leto 2022 je več kot 60 odstotkov uspešnih kršitev in kraj podatkov povezanih z ogroženimi poverilnicami. Zato ne preseneča, da tehnološki velikani, kot so Google, Apple in Microsoft, skupaj razvijajo možnost prijave brez gesla.

Po napovedih bo preverjanje pristnosti brez gesla že naslednje leto postalo standard na številnih vodilnih platformah: mobilnih operacijskih sistemih iOS in Android, okoljih MacOS in Windows ter brskalnikih Safari, Chrome in Edge.

Prijava brez gesla namesto besedilne avtentikacije vključuje metode preverjanja posesti sekundarne naprave in biometrično avtentikacijo (Face ID, prstni odtis …).

Popolna izločitev gesel ne zmanjša le možnosti njihovega izkoriščanja s strani napadalcev, temveč tudi negotovo vedenje zaposlenih, ki lahko privede do večje izpostavljenosti podjetja.

Z implementacijo tovrstnih rešitev se zmanjšajo ali popolnoma odpravijo tudi operativni stroški, povezani z vzdrževanjem gesel, kar vključuje njihovo hrambo in ohranjanje.

IT strokovnjaki po vsem svetu se strinjajo, da je treba na gesla gledati kot na preteklost. Njihova enostavna predvidljivost in stroški upravljanja, ki presegajo koristi, so več kot zadosten razlog za njihovo popolno odpravo. FIDO2: MFA, odporen proti lažnemu predstavljanju, in preverjanje pristnosti brez gesla v enem.

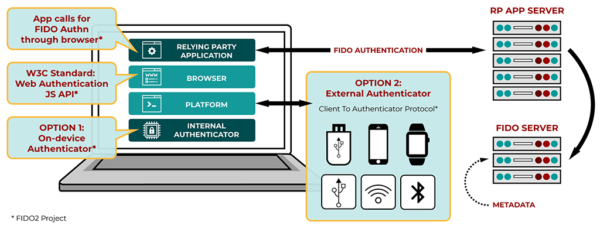

Odprti standard, znan kot FIDO2, združuje Client to Authentication Protocol (CTAP) in W3C Web Authentication (WebAuthn API). Standard je razvilo FIDO Alliance, združenje več različnih podjetij (Google, Microsoft, Intel, Amazon itd.).

FIDO2 je razvit na podlagi kriptografije z javnimi ključi in omogoča tako avtentikacijo brez gesla kot večfaktorsko preverjanje identitete. FIDO2 temelji na kriptografiji z javnim ključem, zato bodo mnogi prepoznali težave in zapletenost, ki jih povezujemo z implementacijo infrastrukture PKI. Vendar Fido2 zaobide kompleksnost implementacije PKI (ne zahteva vzdrževanja takšne infrastrukture), hkrati pa izkorišča zanesljivost kriptografije javnega ključa za avtentikacijo in uporabnikom omogoča enostavno uporabo na vseh platformah (vključno s pametnimi telefoni in drugimi napravami).

V praksi avtentikacija deluje po principu shranjevanja unikatnega ključa, združljivega s standardom FIDO2, na zasebno napravo in posredovanja na želeno spletno stran ali platformo za preverjanje identitete.

Naprave, ki so združljive s standardom FIDO2, popolnoma odpravijo problem šibkih gesel, torej phishing in MiTM (man-in-the-middle) napade, ogrožanje strežnika ter uporabo in deljenje gesel znotraj več različnih sistemov.

Pet ključnih razlogov zakaj izbrati FIDO2

FIDO2 bistveno poenostavi postopek prijave uporabnika in odstrani tveganja besedilnih gesel. Spodaj je pet ključnih razlogov, zakaj je FIDO2 danes najbolj priljubljena in učinkovita vrsta sodobnega MFA.

Nadpovprečna varnost

FIDO2 se opira na uporabo kriptografije javnega ključa in avtentikacije na podlagi posesti, s čimer odpravlja možnost napadov z lažnim predstavljanjem.

Priročnost in enostavnost uporabe za končne uporabnike

Znano je, da razširjenost gesel napadalcem olajša dostop do notranjih virov. Gesla so shranjena povsod – shranjena v konfiguracijskih nastavitvah aplikacij (brskalniki ali na primer Outlook) za objavo zapiskov na namizju – in vse to vodi do več možnosti za kompromis. S FIDO2 se uporabnikom ni treba ukvarjati s pomnjenjem zapletenih gesel. Služba za pomoč uporabnikom pa je razbremenjena nalog njihovega upravljanja.

Varna mobilna avtentikacija

Uporabniki lahko preprosto potrdijo svojo identiteto prek osebnega telefona s pomočjo vgrajene naprave FIDO2, ki ima NFC zmogljivosti.

Preprosta izvedba

FIDO2 temelji na odprtem standardu in ne zahteva posebne infrastrukture. Autentifikatorji zdaj postajajo standardni del platform, kot so Windows (Hello), Android, Apple iOS itd. Kot standard, ki podpira samoregistracijo uporabnikov, so ekipe IT razbremenjene potrebe po registraciji in upravljanju žetonov. Administrativni stroški so drastično zmanjšani.

Varna prijava v aplikacije v oblaku

FIDO2 je zasnovan z namenom zagotavljanja najvišje ravni varnosti dostopa in avtentikacije za storitve v oblaku.

Najboljše rešitve FIDO2 s Thalesom

FIDO2 je bil razvit s ciljem zagotavljanja enakih ravni varnosti in priročnosti. Niso pa vse naprave FIDO2 pri tem enako uspešne. Dobro je, da industrijski standard in sprejetje omogoča veliko lažjo uporabo zunanjih avtentifikatorjev (USB ali NFC), kot je bilo na primer pri pametnih karticah, ki temeljijo na PKI.

Ključi Thales FIDO2 prinašajo najvišjo stopnjo varnosti in široke možnosti uporabe. Thales posebej spremlja celoten proizvodni cikel in razvija lastne kripto ključe FIDO ter tako zmanjšuje tveganje za ogrožanje naprav FIDO. Naprave so certificirane po najvišjih standardih, vključno z ANSSI, FIPS in CC.

Naprave Thales FIDO podpirajo več primerov uporabe in omogočajo integracijo z obstoječimi shemami IAM.

Poleg tega Thales za zaščito vseh aplikacij v organizaciji ponuja tudi rešitev SafeNet Trusted Access IDaaS, ki v celoti podpira avtentikatorje FIDO2, kar omogoča hitro razširitev MFA, odpornega na lažno predstavljanje, na vse dostopne točke in aplikacije v organizaciji.

Vas zanima več informacij o napravah Thales FIDO2? Kontaktiraj nas.