EDR/XDR zaščita postaja standardni in nepogrešljiv del zaščite vsake organizacije. Klasična zaščita pred ransomware-om je že dolgo del operacijskih sistemov, kot je Microsoft Windows. Vendar se mnogi skrbniki in vodje IT zavedajo, da izolirani dnevniki ali zaznave zlonamerne programske opreme ne zagotavljajo pravega vpogleda v taktike in tehnike, ki jih napadalci uporabljajo, ko dobijo dostop do omrežja (zlasti Active Directory).

Zaščita XDR je odgovor na potrebo po pridobitvi hitrega vpogleda in preglednosti o tem, ali se je ransomware ali drug napadalec infiltriral v organizacijo. Vendar se je pri izbiri rešitve XDR/EDR pomembno osredotočiti na dva vidika:

- Bomo dobili še en generator številnih alarmov, ki jim ne bomo mogli posvetiti ustrezne pozornosti?

- Bomo sposobni integrirati informacije z ravni e-poštnega prometa in omrežnega prometa nasploh? n

Najprej, kaj po namestitvi (t.i. day two operations)? Ali nas bodo preobremenili varnostni dogodki in opozorila, brez jasne možnosti določanja prioritet?

Če varnostna rešitev prikaže veliko dnevniških opozoril, brez jasnega fokusa, kar je kritično, lahko prepreči ustrezen odziv, ko je grožnja resnična, torej ko je napadalec v omrežju. Zato je pomembno, da rešitev “stisne” niz navidezno nepovezanih dogodkov v incident, torej manj elementov, ki zahtevajo našo pozornost.

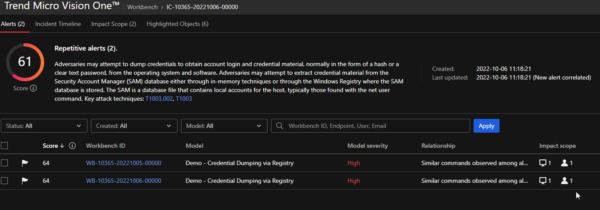

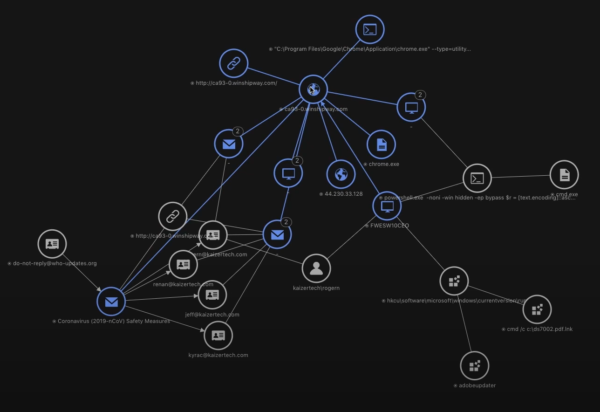

Današnji incidenti zlonamerne programske opreme so sestavljeni iz desetin ali več dogodkov, od katerih je vsak zase “odkrivanje”. V spodnjem primeru XDR (Trend Micro Vision One) na površje vrže eno, a pomembno “opozorilo”. Gre za aplikacijo, dostavljeno po e-pošti, ki nato sproži dejanja, značilna za sodobne napade, podobne izsiljevalskim programom.

Zlonamerna skripta poskuša ukrasti poverilnice, dvigniti raven privilegijev v sistemu, “poklicati domov” (phone home), da bi napadalec lahko dobil nadzor na daljavo (…), vse z namenom dokončne izločitve in šifriranja/uničenja podatkov na strežnikih organizacije.

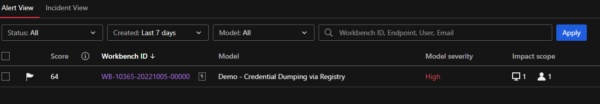

Poleg tega se ponavljanje ali povezovanje več opozoril samodejno nadalje združi v incident. Na primer, če je isti nabor dejavnosti opažen v več računalnikih, opazimo nastanek incidenta, ki zagotavlja veliko konteksta, od prizadetih računalnikov, kako je bil zlonamerni skript zagnan v vsakem itd.:

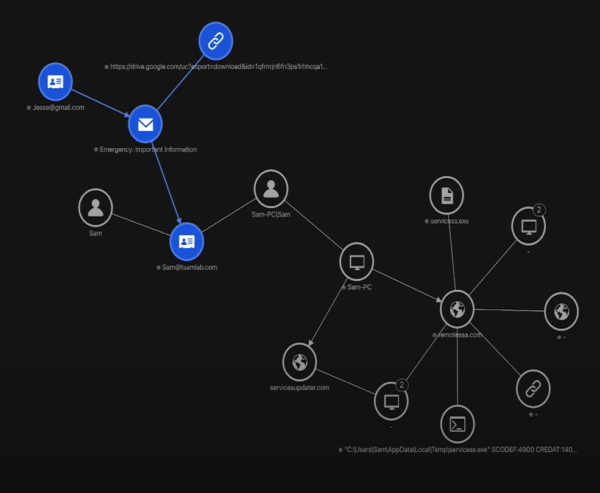

Glede na to, da je opozorilo nekaj, kar zahteva našo pozornost, moramo s klikom nanj vse zaznave povezati v celoto, ki daje operativno zavedanje, kot v spodnjem primeru, kjer je prikazana tipična deployment ransomware (kliknite za povečavo):

Nazadnje, rešitve XDR običajno temeljijo na končnih točkah: natančneje, prenosni računalniki in strežniki so v središču inšpekcije. Vprašanje pa je, ali rešitev omogoča preprosto integracijo z drugimi obstoječimi orodji, zlasti z e-poštnim prometom?

Komunikacija po elektronski pošti je namreč največji vektor širjenja zlonamerne programske opreme, bodisi z lažnim predstavljanjem bodisi s pošiljanjem zlonamernih povezav/priponk. Zato je integracija z informacijami iz omrežne in e-poštne plasti zelo pomembna. Na srečo lahko današnje rešitve preprosto izmenjujejo podatke prek API-jev. To še posebej velja za Exchange Online (znotraj MS365), zato mora vsaka sodobna rešitev podpirati zunanje integracije z drugimi varnostnimi rešitvami, pa tudi infrastrukturnimi elementi.

V spodnjem primeru (kliknite za povečavo) je vidno opozorilo, ki nakazuje, da je bila zlonamerna programska oprema prvotno dostavljena po e-pošti določenemu uporabniku. Kar običajno zahteva strokovno “kopanje” po nizu orodij, mora biti na voljo s klikom na gumb, da se hitro seznanimo s tem, kaj se dogaja in kdo je vpleten v organizacijo. V dobi vse bolj množičnih napadov ni druge rešitve.