EDR/XDR zaštita postaje standard i nezaobilazni dio zaštite organizacije. Klasični antimalware već je duže vremena dio operativnih sustava poput Microsoft Windows. No, mnogi administratori i voditelji IT odjela shvaćaju da izolirani log zapisi o malware detekcijama ne daju pravi uvid u taktike i tehnike koje napadači koriste jednom kada imaju pristup mreži (pogotovo Active Directory).

Upravo je XDR zaštita odgovor na potrebu dobivanja brzog uvida i vidljivosti je li se ransomware ili drugi napadač uvukao u organizaciju. Ipak, kod odabira XDR/EDR rješenja, važno je fokusirati se na dva aspekta:

- Hoćemo li dobiti još jednog generatora mnoštva uzbuna na koje nećemo moći posvetiti adekvatnu pažnju?

- Hoćemo li moći integrirati informacije s razine e-mail prometa i općenito mrežnog prometa?

Prvo, što nakon instalacije (tzv. day two operations)? Hoćemo li biti preplavljeni sigurnosnim događajima i uzbunama, bez jasne mogućnosti prioritiziranja?

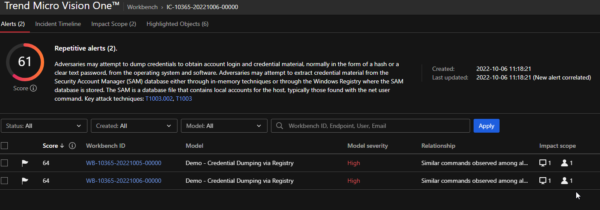

Ako sigurnosno rješenje na površinu izbacuje jako puno uzbuna i log zapisa, bez jasnog fokusa što je kritično, to može onemogućiti adekvatan odgovor kada je prijetnja stvarna, odnosno kada je napadač u mreži. Stoga je bitno da rješenje niz naoko nepovezanih događaja “komprimira” u incident, odnosno manje stavki koje zahtijevaju našu pažnju.

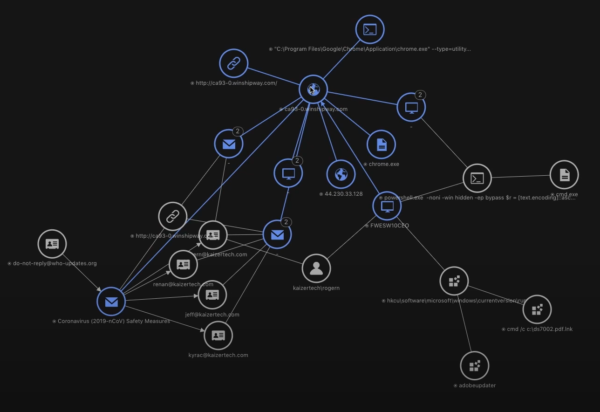

Današnji malware incidenti sastoje se od desetaka i više događaja, svaki od kojih je za sebe jedna “detekcija”. U primjeru niže, XDR (Trend Micro Vision One) na površinu izbacuje jedan, ali važan “alert”. Riječ je o aplikaciji isporučenoj kroz email, koja zatim pokreće akcije tipične za moderne ransomware i slične napade.

Maliciozna skripta pokušava ukrasti kredencijale, podignuti razinu privilegija u sustavu, “nazvati” doma (phone home) kako bi napadač dobio udaljeno upravljanje (…), a sve s ciljem konačne eksfiltracije i kriptiranja/uništenja podataka na serverima organizacije.

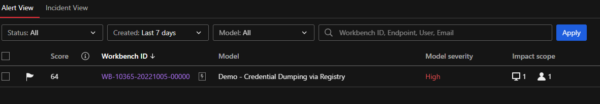

Nadalje, ponavljanje ili povezivanje više uzbuna automatski se dodatno agregira u incident. Na primjer, ako je isti set aktivnosti primijećen na više računala, vidimo kreiranje incidenta koji daje jako puno konteksta, od zahvaćenih računala, kako je maliciozna skripta pokrenuta na svakom, itd.:

Obzirom na to da je uzbuna nešto što zahtijeva našu pažnju, klikom na istu moramo moći dobiti sve detekcije povezane u cjelinu koja daje operativnu svijest, kao na primjeru niže gdje je prikazan tipični deployment ransomware-a (klik za uvećati):

Na kraju, XDR rješenja su obično temeljena na endpointu: konkretno, laptopi i serveri su fokus inspekcije. Ali pitanje je nudi li rješenje jednostavnu integraciju s drugim postojećim alatima, poglavito E-mail prometom?

Naime, E-mail komunikacija je najveći vektora širenja malware-a, bilo kroz phishing ili slanje malicioznih linkova/privitaka. Stoga je integracija s informacijama iz mrežnog i email sloja vrlo važna. Srećom, današnja rješenja kroz API-e mogu vrlo jednostavno razmjenjivati podatke. To posebno vrijedi za Exchange Online (u okviru MS365), pa svako moderno rješenje mora podržavati vanjske integracije s drugim sigurnosnim rješenjima, ali i elementima infrastrukture.

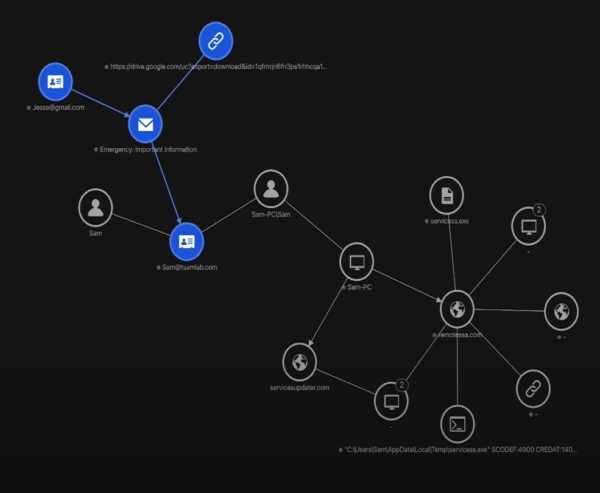

U primjeru niže (klik za uvećati) vidljiva je uzbuna koja pokazuje da je malware originalno isporučen e-mailom na određenog korisnika. Ono što inače zahtijeva ekspertno “kopanje” po nizu logova i alata, mora biti dostupno na klik kako bi brzo dobili svijest o tome što se zbiva i tko je sve zahvaćen u organizaciji. U doba sve masovnijih napada, nema drugog rješenja.