Celotno delovanje organizacije je vse bolj odvisno od web aplikacij, saj izpadi, počasno delovanje ali varnostni incidenti neposredno ogrožajo poslovne procese in prihodke. Varna in enostavna objava javnih storitev je tudi priložnost za partnerje, da razširijo svoj portfelj varnostnih storitev. Toda kako izbrati idealno Web Application Firewall (WAF) rešitev?

V zadnjem blogu smo pojasnili, zakaj organizacije potrebujejo WAF. Sedaj moramo odgovoriti na vprašanje, kateri WAF izbrati in kaj vse je treba upoštevati pri izbiri optimalne rešitve, ne glede na to, ali ste uporabnik ali partner, ki razmišlja o prodaji WAF rešitve ali storitev, ki temeljijo na WAF-u.

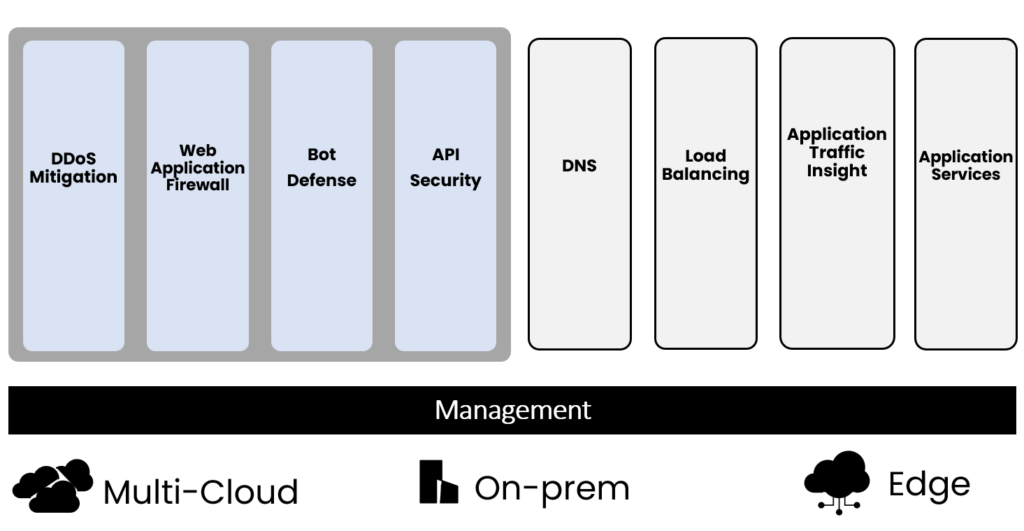

Ključne funkcionalnosti

Tehnična podpora

Raven in kakovost tehnične podpore se navadno pokažeta šele po določenem času uporabe rešitve. Slaba podpora lahko povzroči zmanjšano razpoložljivost in dolgoročne težave z učinkovitostjo delovanja, kar bo izničilo morebitne prihranke pri nakupu. Zato je zelo pomembno, da rešitev WAF vključuje smiselno in razpoložljivo tehnično podporo (24/7/365 Support). Vsak IT vodja ve, kako pomemben je ta element, zato se je vredno vprašati, kako razpoložljiv je vendor v resnici, ko se stvari “zataknejo“.

Prilagodljivost namestitve

Možnosti namestitve morajo vključevati različne možnosti ali lokacije: bare metal sofware, virtualno napravo (on-prem ali v javnem cloudu), v celoti upravljan ali samoupravljan WAF-as-a-service(SaaS). Glede na zahteve organizacije, predpise ali lokacijo podatkov/strežnika lahko uporabnik izbere način namestitve.

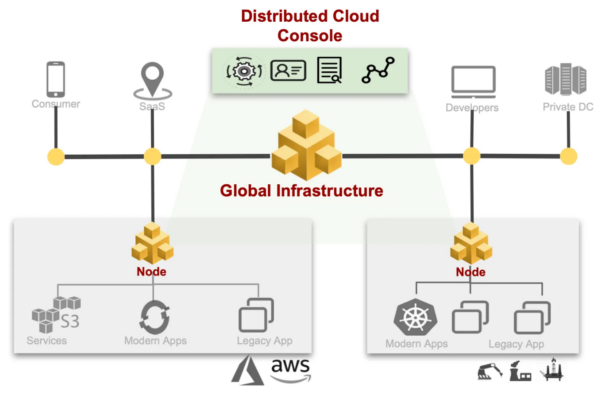

SaaS konzola za upravljanje

Združevanje teh različnih lokacij in formatov je treba še vedno upravljati preko istega nadzornega vmesnika, preko SaaS konzole, ki nam je ni treba namestiti ali vzdrževati ločeno (patching in podobno). Enostavnost konfiguracije je ključnega pomena, SaaS konzola pa je pomembna, da se lahko skrbnik osredotoči na varnost javne storitve – in ne izgublja časa z vzdrževanjem infrastrukture.

Načini objavljanja storitev in povezovalne infrastrukture

Tradicionalni pristop k objavljanju web storitev temelji na obstoječi firewall rešitvi, kjer se vhodni port-i (najpogosteje 443) odprejo strežnikom ali lokalni WAF rešitvi (reverse proxy). Takšen pristop je kompleksen in podvržen napakam: kaj pa, če je aplikacija sestavljena iz več strežnikov ali ko se število aplikacij poveča? Vzdrževanje pravil – da TLS certifikatov niti ne omenjamo – postaja vse bolj zahtevno in kompleksno, zato tudi bolj negotovo.

Pri mnogih WAF ponudnikih je pogosto tudi preusmerjanje zapisov DNS aplikacije na WAF v cloud-u. Tako so uporabniki aplikacije usmerjeni na WAF, v ozadju pa se vzpostavi povezava z izvirnim web strežnikom. Tudi v tem primeru je treba poskrbeti za vhodna pravila na firewall-u, ki ščiti strežnik in uskladi vsako spremembo arhitekture aplikacije. Poleg tega je varnost takšnih objav javnih storitev, ki temeljijo na DNS, pogosto enostavno zaobiti z neposrednim stikom z “originalnim” strežnikom.

Takšni načini povezovanja so še toliko bolj problematični v dobi, ko so aplikacije »razpršene« v nizih točk ali mikrostoritev. Zato je bolj praktičen način povezovanja preko programsko upravljanih tunelov IPSec – od lokalnega data centra in on-prem strežnikov, preko kolociranih strežnikov pa vse do javnega cloud-a. WAF platforma tako omogoča varno in centralizirano objavo storitev. Vse to z enostavno SD-WAN povezavo vseh točk, kjer se nahajajo strežniki ali podatki. Ta povezava pomeni tudi, da ni odpiranja vhodnih port-ov, kar dodatno poenostavi infrastrukturo.

Trik je v podrobnostih: skrite omejitve in drobni tisk

Nazadnje, pri izbiri platforme WAF je vredno posvetiti pozornost številnim podrobnostim, ki se lahko izkažejo za zelo omejujoče pri kasnejši uporabi rešitve. Takšne podrobnosti so običajno skrite v drobnem tisku, na primer:

- Vpogled v telemetrijo aplikacij in dnevnike– Dnevniki so lahko uporabni za odpravljanje težav, prepoznavanje “ozkega grla“, poročanje in analitiko preko orodij drugih ponudnikov. Za razvijalce in skrbnike infrastrukture lahko pomanjkanje vpogleda v dnevnik predstavlja velik problem.

- Omejitve volumna prometa (velikost upload-a, download-a, število zahtev na sekundo itd.)

- Omejitve števila javnih IP naslovov

- Omejitve števila varnostnih pravil WAF

- Zmožnost poljubnega prepisovanja HTTP header-a v zahtevah in odgovorih – prilagodljivost integracije z backend aplikacijami je ključna

- Število domen in pod domen, upravljanje TLS certifikatov za DNS zapise (FQDN)

- DDoS zaščita – Omejitve volumna prometa

- Upravljanje bot-ov za zaustavitev scraping-a, “srkanja” webshop inventarja in podobno. Najpogosteje ponudniki vključijo osnovno zaščito bot-ov, brez strojnega učenja, ki je sposobno prepoznati napredne tehnike bot-ov.

- Web API zaščita s samodejnim zaznavanjem API prometa in vpogledi v uporabo API end-pointov.

- DNS firewall in global load balancing

Najvišja stopnja fleksibilnosti s F5

F5 Distributed Cloud ponuja vse našteto in še več. Na primer, največ možnih postavitev – on-prem, virtualna ali strojna naprava, SaaS, managed SaaS – javno razkritje storitev od preusmeritve DNS do povezljivosti SD-WAN z najnaprednejšo WAF zaščito pred sodobnimi grožnjami.

Vas zanima več informacij? Potrebujete pomoč pri izbiri optimalnega WAF modela? Kontaktirajte nas.