U doba kada se većina proboja u organizacijske mreže ostvaruje kroz phishing, implementacija višefaktorske autentikacije (MFA) više nije opcija, nego nužnost. Ipak, nije svaka MFA implementacija ista, a u posljednje vrijeme sve više phishing napada zaobilazi uobičajene MFA mehanizme. Vrijeme je za MFA otporan na phishing, a FIDO2 se nameće kao standard i optimalno rješenje koje donosi visoku sigurnost i jednostavnost korištenja.

Većina organizacija u regiji još uvijek ne koristi MFA za pristup svojim javno dostupnim servisima, iako je to vjerojatno najučinkovitija mjera obrane od destruktivnih napada poput ransomwarea. Ako se MFA i koristi, ona je uglavnom ograničena na VPN, a web aplikacije poput Exchange Web Access, te drugi on-premise i SaaS web servisi i dalje se najčešće temelje na lozinki kao jedinom faktoru autentikacije. Određeni pomak prema MFA je svakako postignut Microsoftovom odlukom iz 2019. da od svih novih MS365 korisnike traži korištenje MFA kod pristupa online servisima.

Ipak, napadači su ove godine pokazali da mogu rutinski zaobilaziti MFA koristeći barem dvije tehnike:

- Prompt bombing (eng. push fatigue) prilikom kojeg se korisnika zapljuskuje sa zahtjevima za autentikacijom koji iskaču na smartphoneu u obliku pop-up notifikacija. U određenim slučajevima, greškom ili jednostavno zamorom, korisnik će prihvatiti zahtjev i kliknuti “Prihvaćam”, te tako omogućiti udaljenom napadaču pristup mreži i resursima organizacije. Ova tehnika napada nedavno je uspješno rezultirala krađom podataka u tvrtkama poput Cisco, Uber i Twilio, te se sada rutinski koristi kod korisnika popularnih smartphone autentifikatora poput Microsoft ili Google Authenticatora s push notifikacijama.

- Phishing stranice s ugrađenim mehanizmom za krađu ne samo lozinke, već i MFA one-time passworda (OTP) kojeg korisnik prepisuje iz svoje smartphone authenticator aplikacije (npr., Google Authenticator). Microsoft je na svom blogu detaljno opisao kako tehnika funkcionira u praksi, a ona je sada standardni dio phishing kit-ova koje koriste napadači.

Zbog ovakvih trendova, industrija ubrzano konvergira prema novom standardu autentikacije koji se sve manje oslanja na lozinku, ali isto tako adresira manjkavosti postojećih MFA mehanizama.

Organizacije trebaju izabrati rješenje koje podjednako omogućuje više-faktorsku autentifikaciju, ali i provjeru identiteta bez lozinke ili što manje oslanjanje na lozinke (passwordless authentication).

Passwordless postaje mainstream?

Neosporno je da snažne, jedinstvene i ispravno pohranjivane lozinke mogu pružiti siguran pristup do kritičnih sustava i baza podataka. Ipak, korištenje lozinki gotovo uvijek prate izazovi poput kompliciranog upravljanja i zamora lozinkama.

Uzimajući u obzir broj sustava i aplikacija kojima prosječni korisnik svakodnevno mora pristupati, lozinke se čine više kao problem nego kao rješenje. Drugim riječima, izraz sigurna lozinka postaje oksimoron.

Prema 2022 Data Breach Investigations Report, više od 60 posto uspješnih proboja i krađa podataka povezano je s kompromitiranim kredencijalima. Stoga nije čudno da tehnološki divovi poput Googlea, Applea i Microsofta zajedničkim snagama razvijaju opciju prijave bez lozinke.

Prema najavama, autentifikacija bez lozinke će već iduće godine postati standard na mnoštvu vodećih platforma: iOS i Android mobilnim operativnim sustavima, na MacOS i Windows okruženjima, te na Safari, Chrome i Edge preglednicima.

Umjesto tekstualne autentifikacije, prijave bez lozinke uključuje metode verifikacije posjedovanja sekundarnog uređaja i biometrijsku autentifikaciju (Face ID, uzorak prsta…).

Potpuna eliminacija lozinki ne samo da smanjuje mogućnost njihovog iskorištavanja od strane napadača, već i nesigurna ponašanja zaposlenika koja mogu dovesti do veće izloženosti tvrtke.

Implementacija ovakvih rješenja ujedno smanjuje ili potpuno uklanja operativne troškove povezane s održavanjem lozinki, što uključuje njihovo pohranjivanje i čuvanje.

IT profesionalci diljem svijeta slažu se da lozinke treba promatrati kao stvar prošlosti. Njihova laka predvidljivost i troškovi upravljanja koji premašuju benefite i više su nego dovoljan razlog za njihovu kompletnu eliminaciju.

FIDO2: MFA otporan na phishing i passwordless autentifikacija u jednom

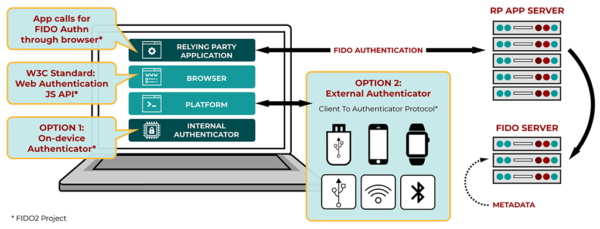

Otvoreni standard poznat kao FIDO2 objedinjuje Client to Authentication Protocol (CTAP) i W3C Web Authentication (WebAuthn API). Standard je razvio FIDO Alliance, udruženje nekoliko različitih tvrtki (Google, Microsoft, Intel, Amazon, itd).

FIDO2 je razvijen na temelju kriptografije javnog ključa i podjednako omogućuje autentifikaciju bez lozinke i višefaktorsku provjeru identiteta. FIDO2 se temelji na kriptografiji javnog ključa, pa će mnogi prepoznati probleme i složenost koju povezujemo s implementacijom PKI infrastrukture. Ipak, Fido2 zaobilazi kompleksnost implementacije PKI (ne zahtijeva održavanje takve infrastrukture), a istovremeno iskorištava pouzdanost kriptografije javnog ključa kod autentikacije i korisnicima omogućuje jednostavno korištenje na svim platformama (uključujući smartphone i druge uređaje).

Kao skup standarda koji upravljaju uređajima i načinima provjere autentičnosti, FIDO2 omogućuje korištenje biometrijskih uzoraka ranije pohranjenih na uređaju (uzorak prsta, Touch ID, Face ID, token…) za pristup željenim resursima.

U praksi, autentifikacija funkcionira na principu pohrane jedinstvenog ključa kompatibilnog s FIDO2 standardnom na privatni uređaj i njegovog prosljeđivanja željenoj web lokaciji, odnosno platformi radi provjere identiteta.

Uređaji kompatibilni s FIDO2 standardom u potpunosti uklanjanju problem slabih lozinki, odnosno phishing i MiTM (man-in-the-middle) napada, kompromitacije servera te korištenja i dijeljenja lozinki unutar nekoliko različitih sustava.

Pet ključnih razloga zašto izabrati FIDO2

FIDO2 značajno pojednostavljuje proces prijave korisnika i uklanja rizike tekstualnih lozinki. U nastavku donosimo pet ključnih razloga zbog kojih je FIDO2 danas najpopularniji i najefikasniji tip moderne MFA.

Iznadprosječna sigurnost

FIDO2 se oslanja na korištenje kriptografije javnog ključa i possession-based autentifikacije i tako eliminira mogućnost phishing napada.

Praktičnost i jednostavnost korištenja za krajnje korisnike

Poznato je da rasprostranjenost lozinki napadačima olakšava pristup do internih resursa. Lozinke se pohranjuju posvuda – spremljene u konfiguracijskim postavkama aplikacija (browsera ili npr. Outlooka) do post-on bilježaka na radnom stolu – a sve to dovodi do više mogućnosti kompromitiranja. Uz FIDO2, korisnici se ne trebaju baviti pamćenjem kompliciranih lozinki. Helpdesk se, pak, rasterećuje taskova povezanih s njihovim upravljanjem.

Sigurna mobilna autentifikacija

Korisnici mogu jednostavno potvrditi identitet putem osobnog telefona uz pomoć ugrađenog FIDO2 uređaja koji ima NFC mogućnosti.

Jednostavna implementacija

FIDO2 se temelji na otvorenom standardnu i ne zahtijeva nikakvu posebnu infrastrukturu. Autentifikatori danas postaju standardni dio platformi kao što su Windows (Hello), Android, Apple iOS, itd. Kao standard koji podržava self-registration korisnika, IT timovi se rasterećuju potrebe za registracijom i upravljanjem tokenima. Administrativni troškovi se drastično smanjuju.

Sigurna prijava u cloud aplikacije

FIDO2 je dizajniran s ciljem pružanja najviše razine sigurnosti pristupa i autentifikacije za cloud usluge.

Najbolja FIDO2 rješenja uz Thales

FIDO2 je razvijen s ciljem pružanja jednake razine sigurnosti i praktičnosti. Ipak, nisu svi FIDO2 uređaji jednako uspješni u tome. Dobro je da standard i adopcija industrije omogućava puno jednostavnije korištenje eksternih autentifikatora (USB ili NFC) nego što je to bio slučaj kod, na primjer, smart kartica temeljenih na PKI.

Thales FIDO2 ključevi donose najvišu razinu sigurnosti i široku mogućnosti upotrebe. Thales posebno nadzire cijeli proizvodni ciklus i razvija vlastite FIDO crypto ključeve, smanjujući tako rizik od ugrožavanja FIDO uređaja. Uređaji su certificirani prema najvišim standardima, uključujući ANSSI, FIPS i CC.

Thales FIDO uređaji podržavaju višestruke slučajeve upotrebe te je omogućena integracija s postojećim IAM shemama.

Dodatno, za zaštitu svih aplikacija u organizaciji, Thales nudi i SafeNet Trusted Access IDaaS rješenje koje u potpunosti podržava FIDO2 autentifikatore, čime je moguće brzo proširiti phishing resistant MFA na sve pristupne točke i aplikacije u organizaciji.

Zanima vas više informacija o Thales FIDO2 uređajima? Javite nam se.