EDR/XDR zaštita postaje standard i nezaobilazni deo zaštite organizacije. Klasični antimalware je već duže vremena deo operativnih stema poput Microsoft Windows. No, mnogi administratori i voditelji IT odseka shvataju da izolovani log zapisi o malware detekcijama ne daju pravi uvid u taktike i tehnike koje napadači koriste jednom kada imaju pristup mreži (pogotovo Active Directory).

Upravo je XDR zaštita odgovor na potrebu dobijanja brzog uvida i vidljivosti da li se ransomware ili drugi napadač uvukao u organizaciju. Ipak, kod odabira XDR/EDR rešenja, važno je fokusirati se na dva aspekta:

- Hoćemo li dobiti još jedan generator mnogih alarma na koje nećemo moći da obratimo adekvatnu pažnju?

- Da li ćemo moći da integrišemo informacije sa nivoa e-mail saobraćaja i mrežnog saobraćaja uopšte?

Prvo, što nakon instalacije (tzv. day two operations)? Hoćemo li biti preplavljeni bezbednosnim događajima i upozorenjima, bez jasne mogućnosti da odredimo prioritete?

Ako bezbednosno rešenje na površinu izbacuje jako puno alarma i log zapisa, bez jasnog fokusa što je kritično, to može onemogućiti adekvatan odgovor kada je pretnja stvarna, odnosno kada je napadač u mreži. Zbog toga je važno da rešenje “komprimira” niz naizgled nepovezanih događaja u incident, odnosno u manje stvari koje zahtevaju našu pažnju.

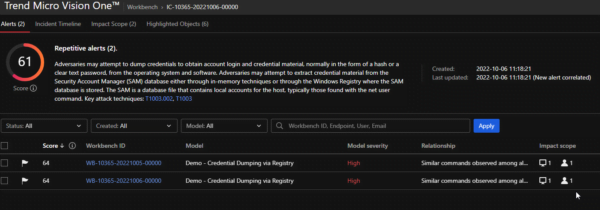

Današnji malware incidenti sastoje se od desetak i više događaja, od kojih je za sebe svaki jedna “detekcija”. U primeru niže, XDR (Trend Micro Vision One) na površinu izbacuje jedan, ali važan “alert”. Reč je o aplikaciji isporučenoj kroz email, koja zatim pokreće akcije tipične za moderne ransomware i slične napade.

Zlonamerna skripta pokušava da ukrade akreditive, podigne nivo privilegija u sistemu, „telefonira kući“ kako bi napadač dobio daljinsku kontrolu (…), a sve u cilju konačne eksfiltracije i šifrovanja/uništavanja podataka na serverima organizacije.

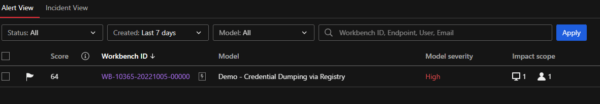

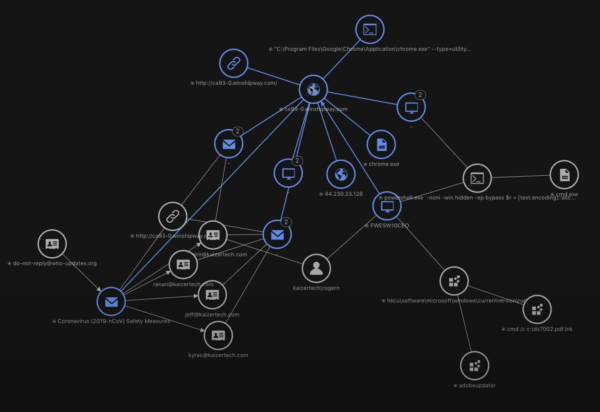

Štaviše, ponavljanje ili povezivanje više upozorenja automatski se dalje objedinjuje u incident. Na primer, ako se isti skup aktivnosti primećuje na više računara, vidimo stvaranje incidenta koji pruža mnogo konteksta, od pogođenih računara, kako je zlonamerna skripta pokrenuta na svakom, itd.:

S obzirom da je upozorenje nešto što zahteva našu pažnju, klikom na njega moramo biti u mogućnosti da povežemo sve detekcije u celinu koja daje operativnu svest, kao u primeru ispod gde je prikazana tipična primena ransomvera (kliknite za uvećanje):

Konačno, XDR rešenja su obično zasnovana na krajnjoj tački: konkretno, laptopovi i serveri su u fokusu inspekcije. Ali pitanje je da li rešenje nudi laku integraciju sa drugim postojećim alatima, posebno sa saobraćajem e-pošte?

Naime, komunikacija putem e-pošte je najveći vektor širenja malvera, bilo putem phishinga ili slanja zlonamernih linkova/priloga. Zbog toga je integracija sa informacijama iz mreže i sloja e-pošte veoma važna. Na sreću, današnja rešenja mogu lako da razmenjuju podatke preko API-ja. Ovo posebno važi za Ekchange Online (u okviru MS365), tako da svako moderno rešenje mora da podržava eksterne integracije sa drugim bezbednosnim rešenjima, kao i infrastrukturnim elementima.

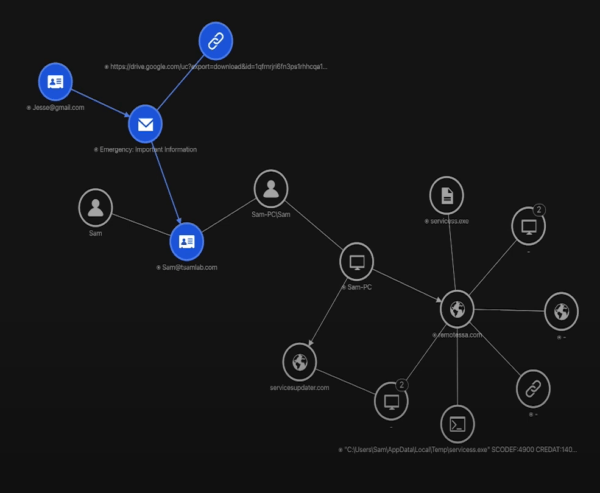

U primeru ispod (kliknite za uvećanje), vidljivo je upozorenje koje ukazuje da je malver prvobitno isporučen putem e-pošte određenom korisniku. Ono što obično zahteva stručno „kopanje“ kroz niz alata, mora biti dostupno pritiskom na dugme kako bi brzo stekli svest o tome šta se dešava i ko je uključen u organizaciju. U eri sve masovnijih napada, drugog rešenja nema.