Većina napada na IT sustave danas, uključujući ransomware, proizlazi iz krađe identiteta. Najčešće se radi o probijenim lozinkama nekog zaposlenika. Password fishing ili skraćeno phishing je odgovoran za više od 80% proboja u organizacije. Kako bi se smanjilo oslanjanje isključivo na lozinke, višefaktorska autentifikacija (eng. multi-factor authentication) se nametnula kao nezaobilazni alat za zaštitu. Pritom se najviše koriste tzv. push notifikacije na smartphone uređaju. No, pokazalo se da su i najkorišćenije MFA metode vrlo ranjive na phishing. Vreme je za MFA otporan na phishing.

Multi-faktorska autentifikacija (MFA) je metoda provere autentičnosti koja korisnicima odobrava pristup aplikaciji ili web stranici tek nakon što uspešno potvrde svoj identitet kroz „nešto što znaju“ (PIN ili lozinka) i „nešto što imaju“ (token ili kartica), a sve češće i kroz „nešto što jesu“ (biometrijska provera lica, otiska prsta i slično).

Budući da osnažuje zaštitu lozinkama, organizacije diljem sveta masovno su se počele oslanjati na MFA kako bi zaštitile sve „ulaze“ u organizaciju. Multi-faktorska autentifikacija može se tražiti od korisnika na gotovo svakom koraku, primjerice kad se povezuje na VPN ili pristupa web aplikaciji. I zato se uvređeno verovalo da MFA čini organizacije otpornima na phishing napade.

MFA je otporan na phishing?

Međutim, počevši od 2022. godine sve više cyber napadača sve više zaobilaze najkorišćenije MFA metode kroz prompt bombing ili lažne web stranice koje simuliraju MFA prijavu i na kradu kredencijale.

Ove nove tehnike zaobilaženja multi-faktorske autentifikacije sada su uključene u alate koje napadači koriste kako bi stekli neovlašteni pristup – i isporučili ransomware ili drugi zlonamerni softver. Na ovaj način je u posljednje vreme probijeno niz poznatih organizacija poput Cisca i Ubera, ali i IT kompanija kao što je Okta, Twilio, itd.

Takav razvoj događaja potaknuo je i službena tela poput američke CISA-e i evropske ENISA-e da preporuče sve šire korišćenje tzv. multi-faktorske autentifikacije otporne na phishing.

FIDO2: Multi-faktorska autentifikacija otporna na phishing

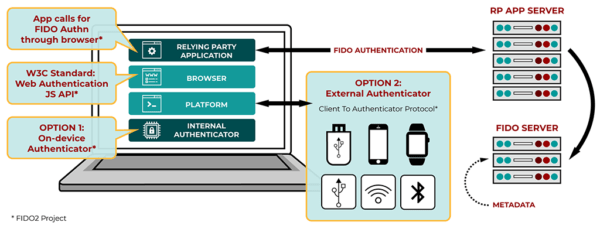

Kao odgovor na ove trendove, FIDO2 višefaktorska autentifikacija se u poslednje vreme pokazala kao praktičan način potvrde identiteta. Razvijen u saradnji s vodećim tehnološkim kompanijama, FIDO2 jamči podršku i integraciju s većinom popularnih platformi i aplikacija.

FIDO2 je sada standardno ugrađen u vodeće platforme poput Google Android, Apple iOS i Microsoft Windows. Dodatno, većina browsera (Mozilla, Edge, Chrome) takođe podržava FIDO2 tokene kod pristupa web aplikacijama poput e-maila.

FIDO2 Multi-faktorska autentifikacija oslanja se na autentifikator integrisan u uređaj (prenosno računalo/smartphone) ili fizički token povezan putem USB-a ili Bluetootha.

Svaki FIDO2 kredencijal je vezan tačno na određenu aplikaciju (web stranicu), pa neće dopustiti prijavu na lažnu phishing stranicu kojom se posreduju i kradu MFA kredencijali. Također, FIDO2 odobrava zahteve isključivo temeljem fizičke blizine. To znači da vam neće odobriti zahtev za pristup ako ustvrdi da se ne nalazite blizu uređaja kojeg navodno koristite.

Potvrda identiteta vrši se uz korišćenje istog uređaja ili neku od biometrijskih provera, primjerice otisak prsta, dodir ili prepoznavanje lica. U konačnici, ono što FIDO2 čini efikasnim je mogućnost da na vreme proveri da je korisnik uistinu taj koji je zatražio pristup određenoj aplikaciji ili stranici.

No, kako FIDO2 implementirati u organizacijsko okruženje te sprečiti ransomware i druge napade? Kontaktirajte nas!