Netzwerkbasierte Sicherheitsintegration mit Palo Alto Networks und Arista Networks für dynamische automatisierte Bereitstellung, umfassende Transparenz und zuverlässige Sicherheit für physische und virtuelle Workloads

Rechenzentren haben ihre Netzwerke zunehmend virtualisiert und partitioniert. Sie werden dynamischer und ermöglichen die sofortige Bereitstellung neuer Anwendungen in gemeinsam genutzten privaten, öffentlichen und hybriden Clouds. Darüber hinaus suchen Hacker nach neuen Wegen, um das Rechenzentrum mit neuen Schwachstellen und Bedrohungen zu durchbrechen, die geschützt werden müssen. Unternehmen sehen sich mit der Komplexität konfrontiert, eine agile Sicherheitsarchitektur zu implementieren, die eine hybride Umgebung aus Mikrodiensten, virtuellen Workloads und Legacy-Anwendungen adressiert, um kritische Assets vor modernen Bedrohungen zu schützen.

Arista Macro-Segmentation Service

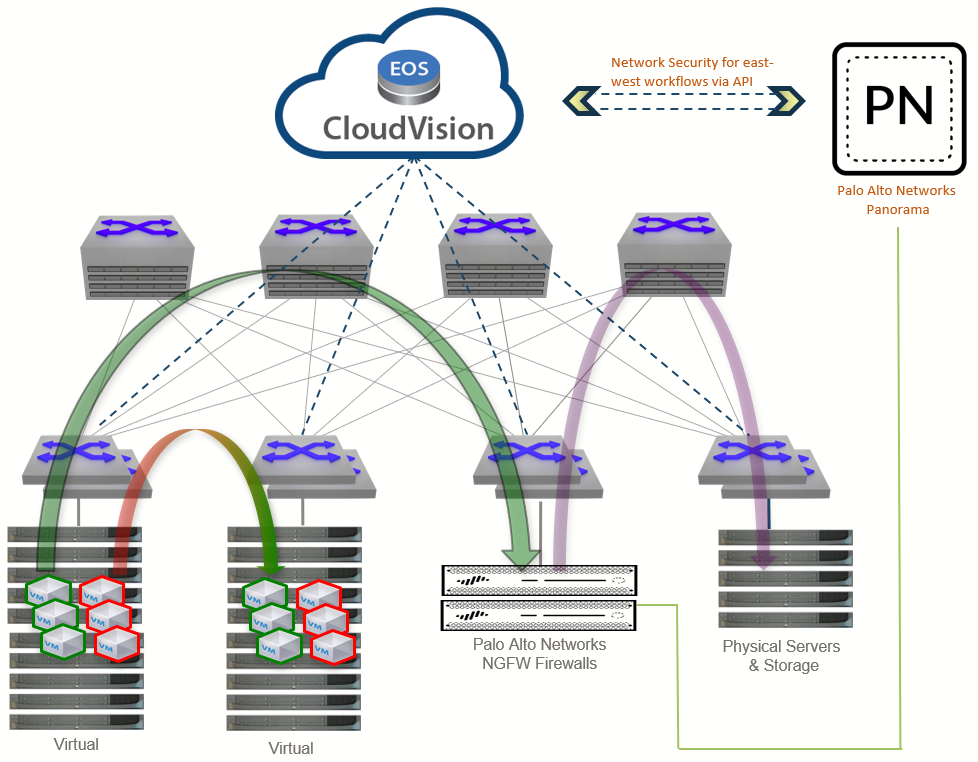

Mit den Funktionen von Arista Networks Macro-Segmentation Service (MSS) für CloudVision können verschiedene Plattformen, z. B. Next-Generation Firewalls, automatisch für bestimmte Workloads und Workflows in allen Netzwerktopologien bereitgestellt werden, einschliesslich Layer 2, Layer 3 und Overlay-Netzwerk-Virtualisierungs-Frameworks.

Der Macro-Segmentation Service ist eine Funktion in Arista CloudVision, die eine wachsende Lücke in der Sicherheitsbereitstellung für hybride Rechenzentren schliesst. Es erweitert das Konzept der fein abgestimmten Intra-Hypervisor-Sicherheit für VMs auf den Rest des Rechenzentrums, indem es das dynamische Einfügen von Diensten für physische Geräte und nicht virtualisierte Geräte ermöglicht. Es richtet sich speziell an physisch-physische (sog. P-to-P) und physisch-virtuelle (P-to-V) Workloads mit vollständiger Flexibilität bei der Platzierung von Servicegeräten und Workloads.

Palo Alto Networks und Arista MSS

Durch die Integration mit nativen APIs, die von den führenden Next-Generation Firewalls von Palo Alto Networks im Rechenzentrum (PA-3200-Serie, PA-5200-Serie und PA-7000-Serie) bereitgestellt werden, und Panorama – nativen APIs, die bereits vorhanden sind – lernt Arista Macro-Segmentation die Sicherheitsrichtlinien und ermittelt die Workloads, die die Firewall benötigt, um den Datenverkehr zu überprüfen und Massnahmen zu ergreifen. Nach der Identifizierung kann MSS nun interessanten Datenverkehr zur Firewall lenken und so eine logische Topologie der Firewall im Pfad der Workload-Flows ermöglichen.

Die Automatisierungsfunktionen der Arista Macro-Segmentation-Sicherheit werden in Echtzeit ausgeführt, ohne dass ein Netzwerkbetreiber den Sicherheitsadministrator einschalten muss (oder umgekehrt). Darüber hinaus muss das Netzwerk nicht speziell für eine bestimmte Arbeitsauslastung konfiguriert werden. Diese Flexibilität ist entscheidend für die erfolgreiche Bereitstellung von Sicherheit in einer privaten oder hybriden Unternehmens-Cloud. Mit dieser neuen Integration können Sicherheitsrichtlinien in Next-Generation Firewalls von Palo Alto Networks als zentraler Punkt instanziiert und in der gesamten Netzwerktopologie implementiert werden.

Mögliche Anwendungsfälle sind:

Intelligente Inspektion des Ost-West-Verkehrs auf Abruf

Mithilfe der API-Ebene bezieht Arista Cloud Vision die interessanten Regeln von Palo Alto Networks Panorama, einer zentralen Netzwerksicherheits-Verwaltungskonsole, und programmiert die Arista-Switches so, dass abgefangener Arbeitslastverkehr von Ost nach West zur Palo Alto Networks Next-Generation Firewall geleitet wird zur robusten Verkehrs- und Inhaltsinspektion sowie Durchsetzung von Richtlinien. Sicherheitsadministratoren können jetzt flexibel Richtlinien hinzufügen oder entfernen, um den Datenverkehr zwischen Workloads bei Bedarf zu überwachen, und sie können den Datenverkehr so profilieren, dass Malware von DoS-Angriffen proaktiv aus dem Unternehmen erkannt wird.

Volle Flexibilität auf Geräten im gesamten Netzwerk

Servicegeräte wie die Next-Generation-Firewall von Palo Alto Networks können an jeder beliebigen Stelle im Netzwerk mit einem Switch verbunden werden. Dies ermöglicht grösseren Rechenzentren, ihre Sicherheitsgeräte in einem Service-Rack zu zentralisieren und sie logisch in den Pfad zwischen Workloads bei Bedarf oder basierend auf einer Firewall-Richtlinie einzufügen. Es gibt keine Beschränkungen oder Beschränkungen dafür, wo die Servicegeräte physisch in der Fabric angeschlossen sind. Firewalls von Palo Alto Networks werden über LLDP erkannt. Ebenso können sich Geräte, auf die Dienste abzielen, überall in den Netzwerken befinden, ohne Einschränkungen oder Einschränkungen bei der physischen Platzierung.

Auslagerung intelligenter Sicherheitsrichtlinien ins Netzwerk

Der Macro-Segmentation Service von Arista versucht nicht, eine «eigene Sicherheitsrichtlinie» zu erstellen. Sicherheitsadministratoren können nicht nur interessanten Datenverkehr an die Firewall umleiten, sondern auch Regeln in Palo Alto Networks Panorama definieren und diese als Auslagerungsrichtlinie kennzeichnen. Das Auslagerungs-Tag identifiziert, wenn es auf eine Richtlinie angewendet wird, ein 5-Tupel und die Aktion (Zulassen / Verweigern). Auf diese Weise kann der Firewall-Administrator vorhersehbaren Datenverkehr, der nicht überprüft werden muss, auslagern oder den Datenverkehr zwischen zwei Segmenten nicht zulassen. Diese neue Offload-Funktion ermöglicht es dem Firewall-Administrator, einen zentralen Kontrollpunkt zu haben und die Sicherheitsdomäne zu erweitern. Darüber hinaus kann die Firewall auf diese Weise leistungsstarke Deep Packet Inspection- und Intrusion Prevention-Dienste bereitstellen.

Zu den Hauptvorteilen der Integration gehören:

- Dynamisches Einfügen von Diensten

- Vollständige Flexibilität bei der Lokalisierung von Geräten

- Keine neuen Rahmenformate oder Protokolle erforderlich

- Softwaregesteuert: Nutzt die Automatisierung für die Integration der Netzwerksicherheit

Weitere Informationen zu den Portfolios von Arista Networks und Palo Alto Networks sowie zu deren Integration erhalten Sie von Ihrem lokalen Exclusive Networks Account Manager.