La soluzione ForeScout offre visibilità su tutti i dispositivi collegati al PowerLab.

Permette la classificazione di tutti i dispositivi in rete, l’identificazione dei dispositivi corporate, l’analisi sul livello di compliance rispetto alle policy definite e la possibilità di isolare le macchine fuori compliance.

Le integrazioni di PowerLab:

Forescout + Extreme Networks Aerohive

L’integrazione tra ForeScout e la soluzione Aerohive di Extreme Networks permette a quest’ultimo di ricavare informazioni relative a quale sia l’AP Aerohive sul quale si trovano attestati i diversi dispositivi connessi alla rete Wi-Fi, con informazioni relative ad SSID, VLAN, metodo di autenticazione etc. E’ inoltre possibile mettere in campo azioni di WLAN Blocking.

- Aerohive comunica via SNMP a Forescout quali sono i client collegati

- Forescout può effettuare lo scan dei client collegati e verificarne compliance e vulnerabilità

- Forescout è eventualmente in grado di bloccare l’accesso alla rete per i client vulnerabili o non compiant via ssh (CLI)

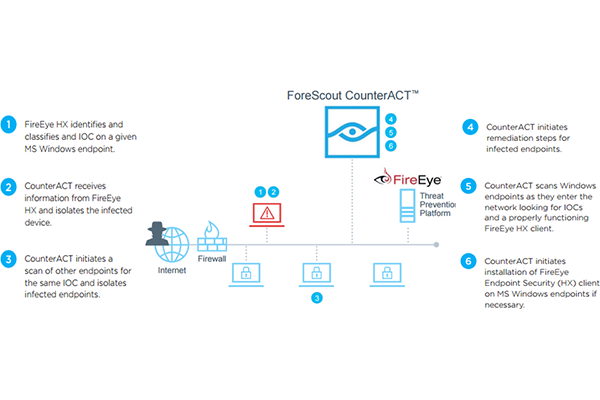

Forescout + FireEye HX

FireEye HX identifica e classifica gli elementi di compromissione IOC sull’endpoint e comunica tali informazioni a Forescout (CounterACT). CounterACT può effettuare uno scan di tutti gli host sulla rete per verificare la presenza dei medesimi IOC ed eventualmente isolare tutti gli elementi infetti.

- FireEye HX identifica e classifica gli IoC su un determinato endpoint MS Windows

- CounterACT riceve informazioni da FireEye HX e isola il dispositivo infetto

- CounterACT avvia una scansione di altri endpoint per lo stesso IDC e isola gli endpoint infetti

- CounterACT avvia le misure correttive per gli endpoint infetti

- CounterACT scansiona l’endpoint Windows appena entra in rete alla ricerca di IoC e un client FireEye HX correttamente funzionante

- CounterACT avvia l’installazione del client FireEye Endpoint Security (HX) sugli endpoint MS Windows, se necessario

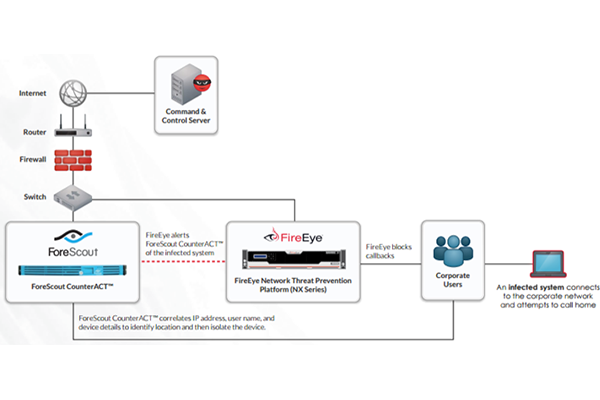

Forescout + FireEye NX

FireEye NX rileva le minacce ed invia un alert alla soluzione Forescout che può quindi correlare le informazioni di dettaglio relative all’host infetto per isolare dalla rete il dispositivo.

- Un sistema infetto si connette alla rete aziendale e tenta di chiamare una C2C

- FireEye NX blocca i callback e avvisa ForeScout CounterACT del sistema infetto

- ForeScout CounterACT correla l’indirizzo IP, il nome utente e i dettagli del dispositivo per identificare la posizione e quindi isolare il dispositivo

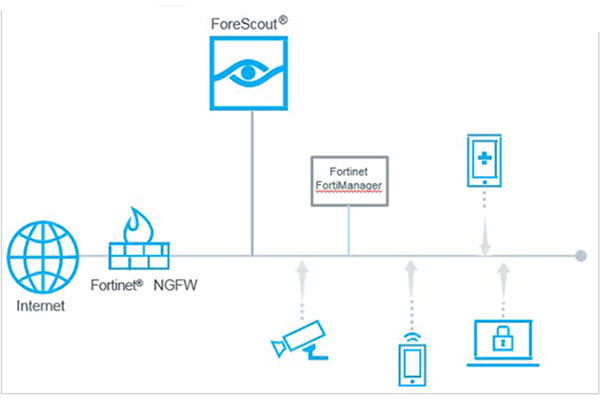

Forescout + Fortinet FortiGate

L’integrazione tra ForeScout e Fortinet FortiGate permette di utilizzare le informazioni addizionali che ForeScout è in grado di reperire per popolare dinamicamente gli address group sul FortiGate o FortiManager e pilotare diversi profili di navigazione.

- La piattaforma Forescout rileva, classifica e valuta automaticamente i dispositivi quando si connettono.

- La piattaforma Forescout aggiunge dispositivi ai domini virtuali Fortinet (VDOM) e al gruppo di indirizzi appropriati.

- Fortinet NGFW sfrutta queste informazioni inviate dalla piattaforma Forescout per fornire l’accesso in base a policy personalizzate

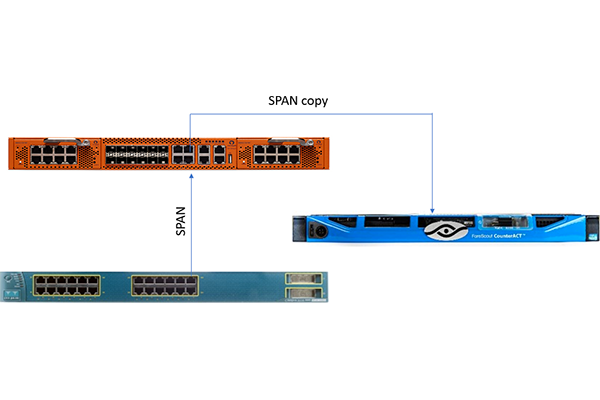

Forescout + Gigamon

Gigamon riceve copia del traffico dagli switch di rete ed è in grado di aggregare e filtrare tale traffico e reinviarlo a Forescout CounterACT affinchè venga analizzato

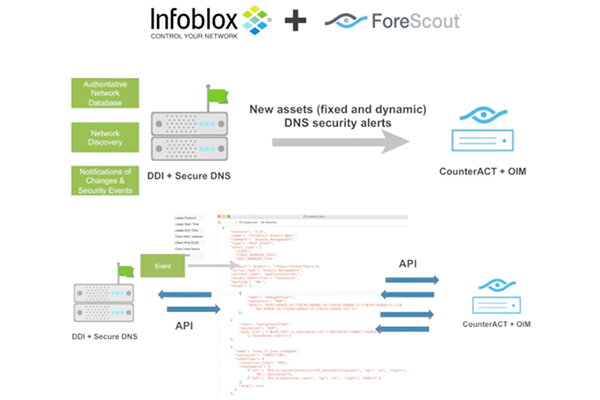

Forescout + Infoblox

Infoblox rileva eventuali query verso domini malicious ed invia a Forescout via API questa informazione che viene sfruttata per applicare delle policy eventualmente di contenimento e/o inviare alert all’IT aziendale.

- Infoblox invia a Forescout un alert nel momento in cui un client effettua una query DNS verso un dominio Malicious

- Forescout in base alle policies può limitare il traffico del client o isolarlo dalla rete per le opportune verifiche e inviare una mail di alert all’IT aziendale

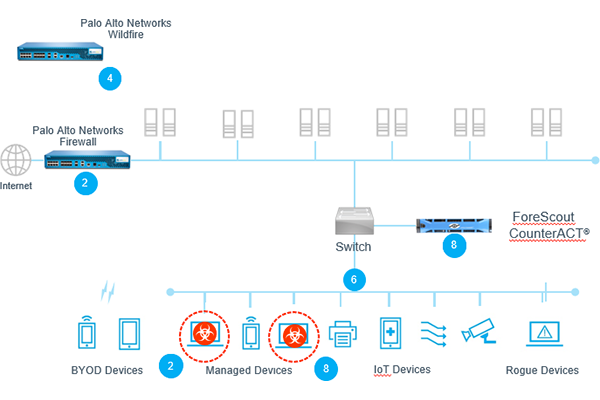

Forescout + Palo Alto Networks (Tags)

L’integrazione tra ForeScout e Palo Alto Networks permette di utilizzare le informazioni addizionali che ForeScout è in grado di reperire per popolare automaticamente la componente di Tags e i Dynamic Address Group di Palo Alto Networks.

- CounterACT rileva, classifica e valuta i dispositivi quando si collegano alla rete

- Il ForeScout Extended Module invia l’identità dell’utente, le informazioni sul profilo dell’host e i tag al NGFW

- il NGFW sfrutta gli utenti, il dispositivo e il contesto di sicurezza di ForeScout per applicare la politica di sicurezza e l’accesso alla rete

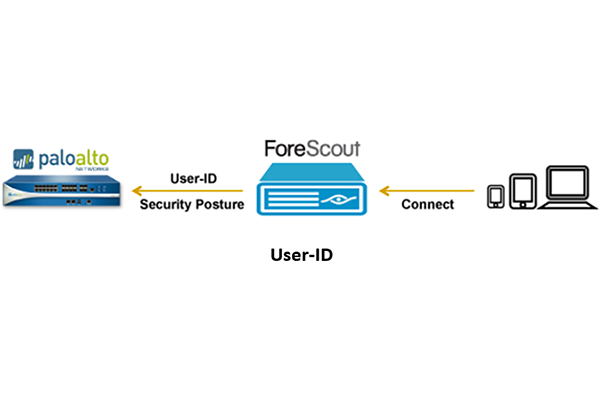

Forescout + Palo Alto Networks (User-ID)

L’integrazione tra ForeScout e Palo Alto Networks per me di utilizzare le informazioni addizionali che ForeScout è in grado di reperire per popolare automaticamente la componente di UserID e i Dynamic Address Group di Palo Alto Networks.

- Un nuovo dispositivo è connesso alla rete aziendale

- ForeScout identifica il dispositivo, la sua posizione di sicurezza e il proprietario

- ForeScout utilizza l’API PAN User-ID per inviare le informazioni al PAN NGFW per applicare politiche basate sull’utente e profili HIP

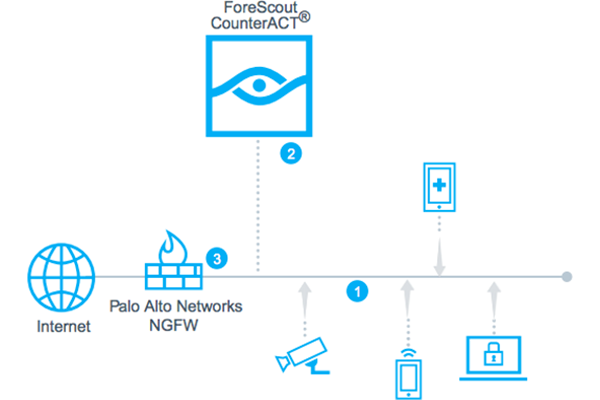

Forescout + Palo Alto Networks (Wildfire)

L’integrazione tra ForeScout e WildFire permette di utilizzare le informazioni di WildFire per comunicare attraverso Palo Alto Networks NGFW a Forescout la presenza di una infezione. Forescout può quindi quarantenare dalla rete l’host infetto.

- WildFire identifica il download di un malware sconosciuto da parte di un client

- PAN NGFW invia informazioni sul client infetto a ForeScout

- ForeScout mette in quarantena il client infetto utilizzando Virtual FW, VLAN Moving, Port Blocking o altri metodi