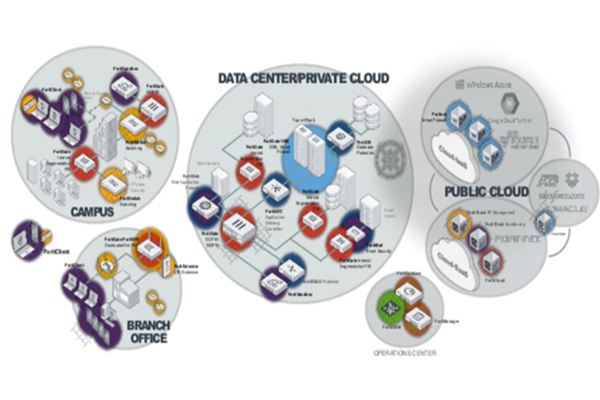

Fortinet Security Fabric segmenta l’intera rete dall’Internet of Things (IoT) al cloud, per fornire una protezione di alto livello contro minacce più sofisticate.

Le tre caratteristiche chiave sono:

1. ampia visibilità e protezione attraverso la superficie di attacco digitale.

2. rilevazione e risposta integrate con prodotti Fortinet e di terze parti.

3. operazioni automatizzate e analisi tramite un’unica console.

Le integrazioni in PowerLab:

| Fortinet | - | Fortinet Security Fabric |

| . | ||

| Fortinet FortiGate | - | FireEye Helix |

| - | Forescout | |

| - | Nozomi Networks | |

| - | Picus Security | |

| - | Proofpoint TR | |

| - | SentinelOne | |

| - | WALLIX Bastion | |

| . | ||

| Fortinet FortiGate ICAP | - | FireEye NX |

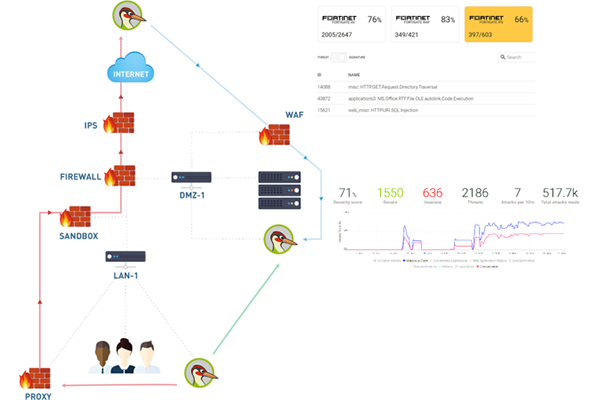

Fortinet Security Fabric

L’integrazione tra prodotti Fortinet dà origine al Security Fabric dove i dispositivi si scambiano informazioni di telemetria, atte ad arricchirsi reciprocamente garantendo non solo una visibilità completa su quanto accade all’interno dell’infrastruttura ma anche una protezione automatizzata a livello di accesso ed autenticazione (protezione dal L1 al L2 per device o per utente), networking (protezione dal L3 al L7) ed application (protezione L7+ granulare e personalizzabile).

- Fortinet profila su base utente (autenticazione) e/o su base device (BYOD)

- Garantisce il completo controllo degli accessi via rete cablata (tramite FortiSwitch) o WiFi (tramite FortiAP)

- Filtra i contenuti, applica QoS e garantisce le prestazioni necessarie in base all’utente, al device o all’applicazione in uso

- Con un’adeguata scansione dei contenuti cifrati, è in grado di filtrare in maniera granulare il comportamento degli utenti sulle applicazioni presenti all’interno di un portale

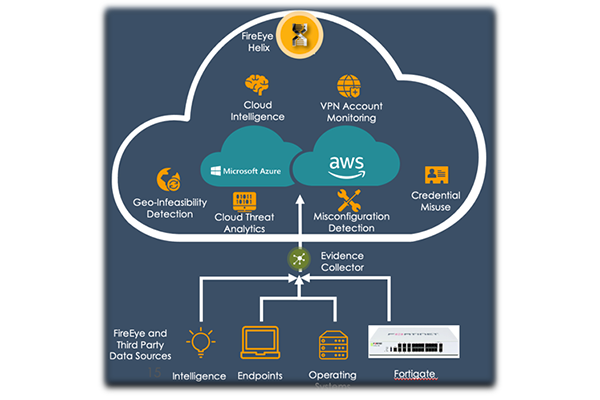

Fortinet FortiGate + FireEye Helix

Inviare gli alert di sicurezza ed eventualmente le richieste DNS ed HTTP/HTTPS dai firewall, permette a FireEye Helix di applicare regole di correlazione ed analytics. La flessibilità del Fortigate permette di decidere chirurgicamente i log da inviare, permettendo un risparmio in termini di Eventi per secondi (EPS).

- Fortigate analizza del traffico anomalo e genera un Alert

- Evidence Collector di Helix riceve l’alert in formato CEF

- L’alert viene inviato ad Helix

- Helix parsa il log, lo correla usando le proprie regole ed alza a propria volta eventualmente degli alert con diversi livelli di severity

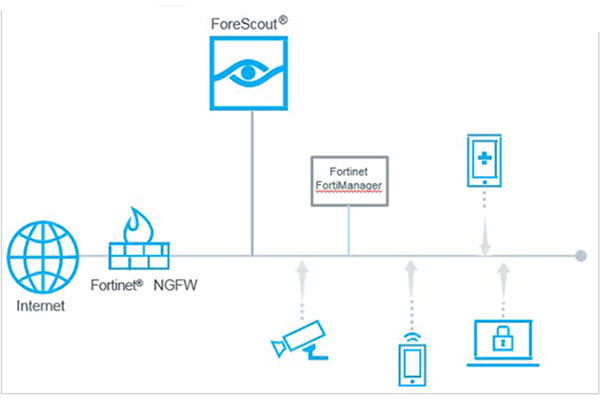

Fortinet FortiGate + Forescout

L’integrazione tra ForeScout e Fortinet FortiGate permette di utilizzare le informazioni addizionali che ForeScout è in grado di reperire per popolare dinamicamente gli address group sul FortiGate o FortiManager e pilotare diversi profili di navigazione.

- La piattaforma Forescout rileva, classifica e valuta automaticamente i dispositivi quando si connettono.

- La piattaforma Forescout aggiunge dispositivi ai domini virtuali Fortinet (VDOM) e al gruppo di indirizzi appropriati.

- Fortinet NGFW sfrutta queste informazioni inviate dalla piattaforma Forescout per fornire l’accesso in base a policy personalizzate

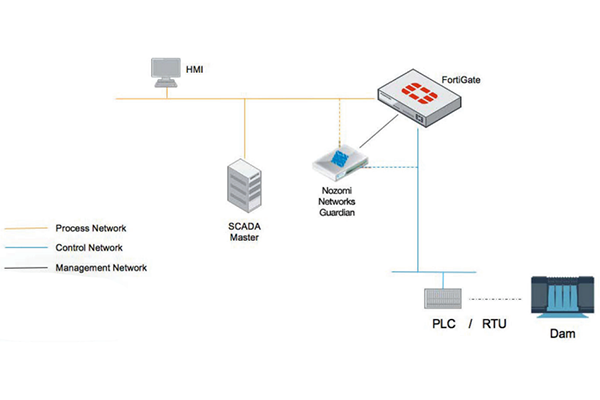

Fortinet FortiGate + Nozomi Networks

Scenario di una rete di controllo per una linea di produzione, dove il Fortinet FortiGate e il Nozomi Networks Guardian si trovano come punto di convergenza tra le reti IT e OT.

Il Guardian di Nozomi Networks è connesso in modalità SPAN/port mirroring dietro i rispettivi switch, avendo visibilità del traffico di tutta la rete, ed ha il compito di identificare e caratterizzare il traffico necessario al processo di produzione comunicando gli eventi di tipo “Anomaly based” e “Signatures based” al Fortigate che si occuperà di proteggere le macchine coinvolte nella produzione da eventuali attori e agenti esterni e di identificare le eventuali vulnerabilità con la sola analisi passiva, senza creare interferenze sul traffico OT.

Fortinet FortiGate + Picus Security

L’integrazione tra il Picus Security e il NGFW Fortigate , permette di misurare la reale efficacia delle politiche di protezione implementate sui firewall e fornisce suggerimenti specifici al fine di innalzare il livello di sicurezza, sfruttando al meglio la tecnologia già in uso.

-

Picus Security simula gli attacchi tra due ‘peer’

-

Picus Security suggerisce le signature da abilitare sul NGFW di Fortigate per bloccare gli attacchi

-

Sul Fortigate vengono abilitate le nuove signature

-

Picus Security verifica l’innalzamento del livello di sicurezza

Fortinet FortiGate + Proofpoint TR

Proofpoint Threat Response può orchestrare la risposta ad un incidente segnalando gli indirizzi IP interessati al FortiGate, il quale può quindi applicare dinamicamente delle policy per limitare l’accesso alle risorse aziendali protette o per bloccare l’accesso esterno a dispositivi aziendali compromessi.

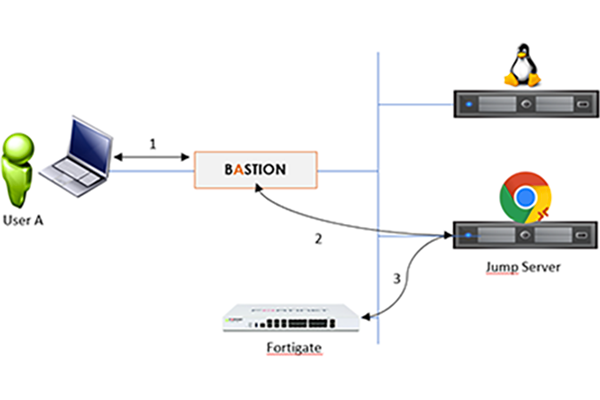

Fortinet FortiGate + WALLIX Bastion

In questo scenario viene mostrato come, tramite il Bastion di WALLIX, è possibile aprire su un server RDS un browser per il collegamento diretto all’interfaccia web di amministrazione di un firewall Fortinet senza che l’utente ne conosca le credenziali. Tutte le operazioni effettuate sul firewall possono essere registrate per scopi di audit.

- L’utente si autentica con le proprie credenziali di Active Directory sul Bastion di WALLIX.

- Il Bastion verifica le credenziali ed apre una sessione RDP verso il Jump Server.

- Sul Jump Server il Bastion lancia il browser con l’url dell’interfaccia web del Fortigate Fortinet ed inserisce le credenziali di accesso.

Fortinet Fortigate + SentinelOne

L’integrazione tra SentinelOne e Fortinet permette di identificare gli endpoint compromessi da malware zero-day, aumentando la protezione ed attivando il contenimento delle minacce all’interno della rete. L’integrazione utilizza il Fortinet Connector di SentinelOne, eseguito come container Docker su una macchina terza.

FortiClient in parallelo verifica la compliance del client con un check sull’agent SentinelOne.

-

SentinelOne rileva una minaccia sul client ed invia una notifica al FortiGate con l’indirizzo IP del client compromesso

-

FortiGate popola con le informazioni ottenute l’address group «infected hosts»

-

FortiGate inibisce selettivamente l’accesso alle risorse di rete al client compromesso, contenendo la minaccia

-

Una volta analizzata e risolta la minaccia da console SentinelOne, l’indirizzo IP del client viene rimosso dall’address group su FortiGate, ripristinando la normale connettività

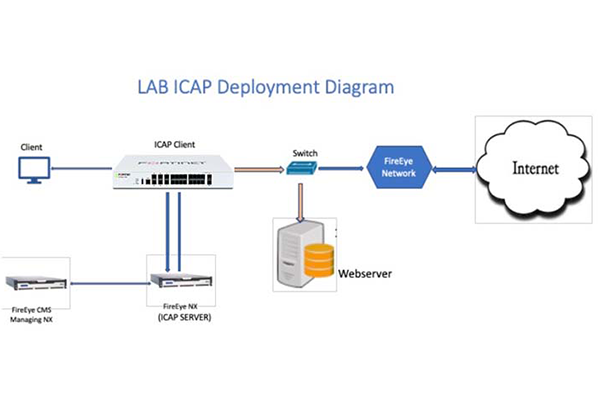

Fortinet Fortigate ICAP + FireEye NX

Il FortiGate è usato come NGFW e protegge perimetro e segmenti aziendali della rete. A supporto e rinforzo di tale protezione il traffico web viene inviato via ICAP alla soluzione FireEye NX che agisce come Sandbox detonando gli oggetti sospetti e fornendo un verdetto nel caso di minaccia. L’integrazione via ICAP permette inoltre resilienza in caso di fault della soluzione usata per la detonazione garantendo comunque il flusso del traffico.

- FortiGate funge da client ICAP e invia traffico all’appliance FireEye NX

- FireEye NX estrae i file e li analizza, se necessario facendoli esplodere tramite MVX

- Viene mandata una analisi al firewall Fortigate tramite un header ICAP. Se viene rilevato un comportamento dannoso, viene generato un avviso da NX