Il virtual appliance Imperva è configurato per analizzare in inline il traffico diretto verso il server web Superveda presente all’interno del PowerLab ed applicare i controlli della componente Web Application Firewall (WAF).

È inoltre installato un agente sul server Superveda, collegato al virtual appliance, per tracciare ed eventualmente bloccare gli accessi al database MySQL utilizzato da Superveda (DAM).

Allo stesso modo, un altro agente Imperva controlla gli accessi alle share di rete Public e Private presenti sul Domain Controller (FAM).

Le integrazioni di PowerLab:

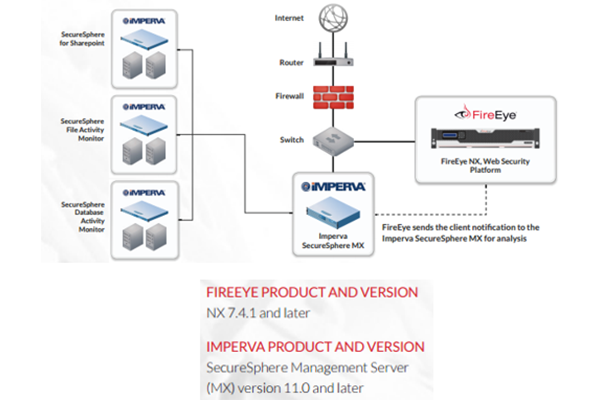

Imperva + FireEye NX

L’integrazione tra FireEye e Imperva permette di bloccare automaticamente gli accessi a Web Server, Database Server e File Server a seguito dell’identificazione di un client compromesso rilevato da FireEye.

- FireEye rileva un client potenzialmente compromesso

- FireEye invia un’HTTP Notification a Imperva indicando l’ip del client

- Imperva inserisce l’ip in una lista che può essere usata per inibire o limitare l’accesso a Web Server, Database Server, File Server o SharePoint.

Imperva + Gigamon

Gigamon preleva dal traffico inline selettivamente solo la componente che verrà inviata a al gateway Imperva, ad esempio http, https per la componente waf.

Il waf effettua l’analisi del payload ed eventualmente peuò realizzare il blocco. In caso di fault del gateway Imperva, Gigamon garantisce inoltre business continuity.

- In Line to Firewall

- In Line to Imperva GW

- In Line from Imperva GW

- In Line to Switch

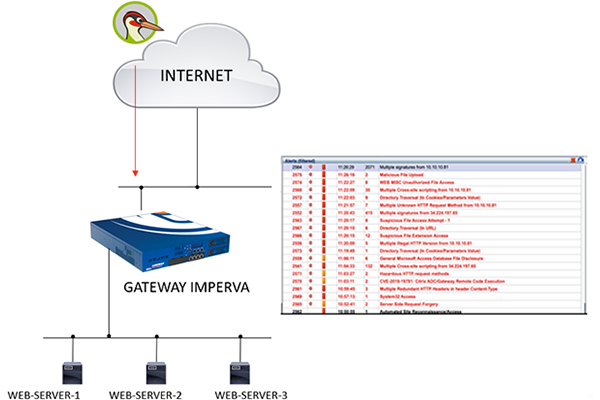

Imperva + Picus Security

L’integrazione tra Picus e Imperva certifica la protezione fornita da quest’ultima verso i web-server esposti ad attacchi, che siano essi veicolati da traffico cifrato o meno. Imperva è in grado di bloccare azioni malevole note tramite signatures predefinite o utilizzando signatures definite dall’utente.

- Picus Security invia un attacco a un web-server vittima

- Imperva riconosce l’attacco sfruttando signatures presenti o signatures definite dall’utente

- Imperva a seconda delle regole applicate blocca il flusso di traffico malevolo o genera un alert

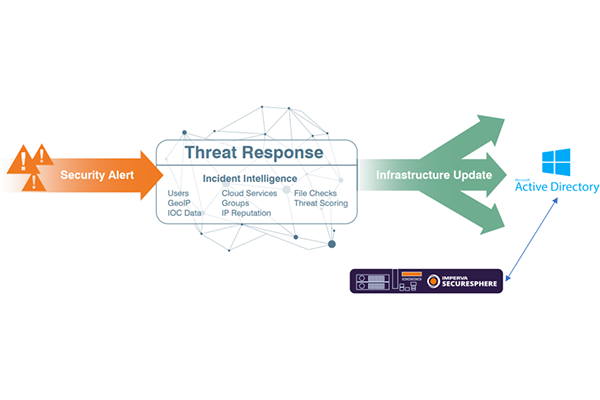

Imperva + Proofpoint TR

Proofpoint Threat Response può orchestrare la risposta ad un incidente alimentando un gruppo di utenti Active Directory con gli utenti compromessi. Lo stesso gruppo di utenti può quindi essere utilizzato dinamicamente su Imperva SecureSphere per monitorare o limitare l’accesso a risorse sensibili da parte delle stesse utenze, bloccando eventuali movimenti laterali o esfiltrazione di dati.