FireEye riceve il traffico di navigazione (HTTP) del PowerLab e lo analizza al fine identificare e bloccare exploit web zero-day, dropper (codice binario) e callback multiprotocollo.

Sfruttando la tecnologia proprietaria MVX (Multi-Vector Virtual Execution) la soluzione FireEye conferma gli attacchi zero-day, genera informazioni sulle minacce in tempo reale e acquisisce le destinazioni di callback dinamiche.

Le integrazioni di PowerLab:

| FireEye Helix | - | Forescout |

| - | Fortinet FortiGate | |

| . | ||

| FireEye NX | - | Forescout |

| - | Fortinet FortiGate ICAP | |

| - | Gigamon (Inline + Bypass) | |

| - | Imperva | |

| - | Infoblox | |

| - | Proofpoint TR | |

| . | ||

| FireEye SmartVision | - | Gigamon |

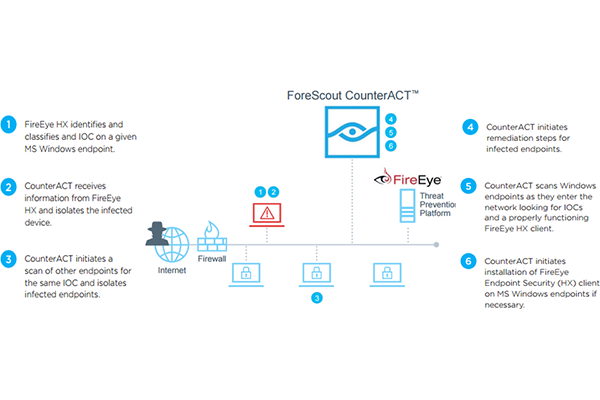

FireEye Helix + Forescout

FireEye HX identifica e classifica gli elementi di compromissione IOC sull’endpoint e comunica tali informazioni a Forescout (CounterACT). CounterACT può effettuare uno scan di tutti gli host sulla rete per verificare la presenza dei medesimi IOC ed eventualmente isolare tutti gli elementi infetti.

- FireEye HX identifica e classifica gli IoC su un determinato endpoint MS Windows

- CounterACT riceve informazioni da FireEye HX e isola il dispositivo infetto

- CounterACT avvia una scansione di altri endpoint per lo stesso IDC e isola gli endpoint infetti

- CounterACT avvia le misure correttive per gli endpoint infetti

- CounterACT scansiona l’endpoint Windows appena entra in rete alla ricerca di IoC e un client FireEye HX correttamente funzionante

- CounterACT avvia l’installazione del client FireEye Endpoint Security (HX) sugli endpoint MS Windows, se necessario

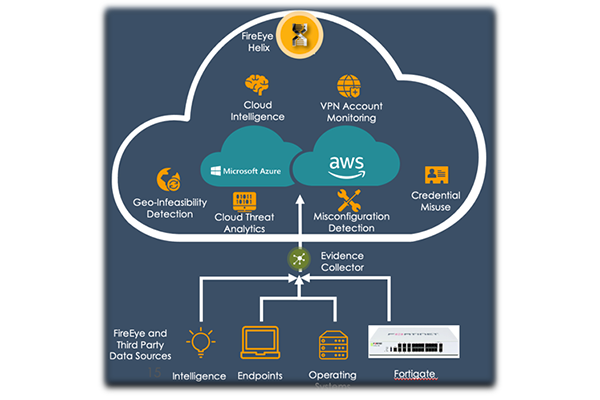

FireEye Helix + Fortinet FortiGate

Inviare gli alert di sicurezza ed eventualmente le richieste DNS ed HTTP/HTTPS dai firewall, permette a FireEye Helix di applicare regole di correlazione ed analytics. La flessibilità del Fortigate permette di decidere chirurgicamente i log da inviare, permettendo un risparmio in termini di Eventi per secondi (EPS).

- Fortigate analizza del traffico anomalo e genera un Alert

- Evidence Collector di Helix riceve l’alert in formato CEF

- L’alert viene inviato ad Helix

- Helix parsa il log, lo correla usando le proprie regole ed alza a propria volta eventualmente degli alert con diversi livelli di severity

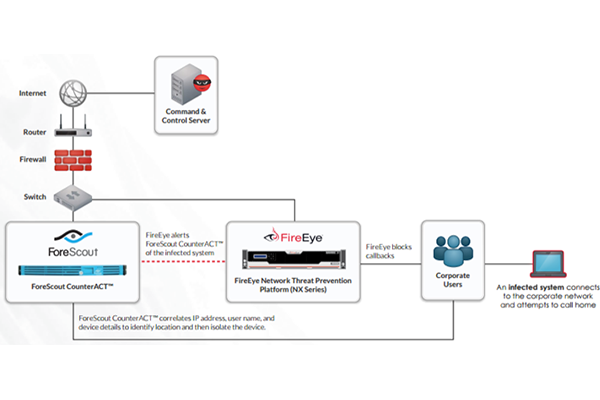

FireEye NX + Forescout

FireEye NX rileva le minacce ed invia un alert alla soluzione Forescout che può quindi correlare le informazioni di dettaglio relative all’host infetto per isolare dalla rete il dispositivo.

- Un sistema infetto si connette alla rete aziendale e tenta di chiamare una C2C

- FireEye NX blocca i callback e avvisa ForeScout CounterACT del sistema infetto

- ForeScout CounterACT correla l’indirizzo IP, il nome utente e i dettagli del dispositivo per identificare la posizione e quindi isolare il dispositivo

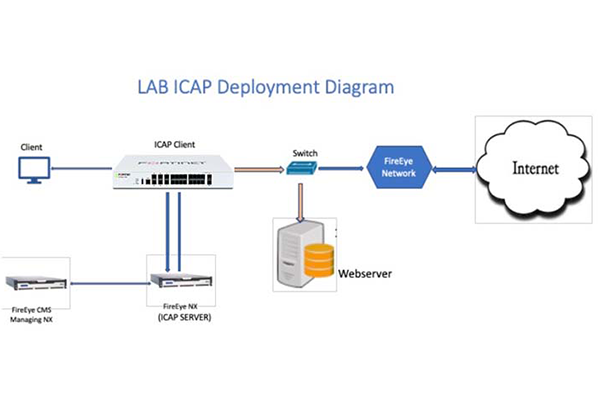

FireEye NX + Fortinet FortiGate ICAP

Il Fortigate è usato come NGFW e protegge perimetro e segmenti aziendali della rete. A supporto e rinforzo di tale protezione il traffico web viene inviato via ICAP alla soluzione FireEye NX che agisce come Sandbox detonando gli oggetti sospetti e fornendo un verdetto nel caso di minaccia. L’integrazione via ICAP permette inoltre resilienza in caso di fault della soluzione usata per la detonazione garantendo comunque il flusso del traffico.

- Fortigate funge da client ICAP e invia traffico all’appliance FireEye NX

- FireEye NX estrae i file e li analizza, se necessario facendoli esplodere tramite MVX

- Viene mandata una analisi al firewall Fortigate tramite un header ICAP. Se viene rilevato un comportamento dannoso, viene generato un avviso da NX

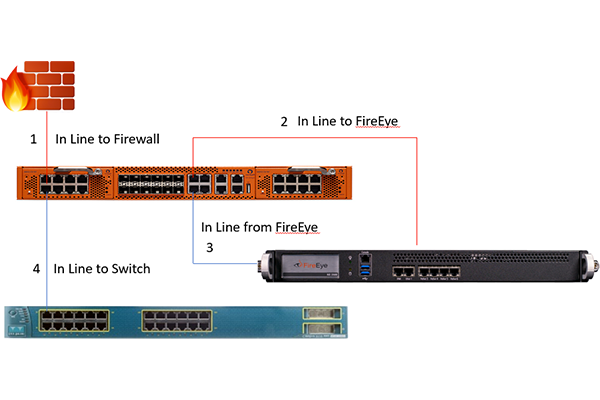

FireEye NX + Gigamon (Inline + Bypass)

Gigamon preleva dal traffico inline solo la componente sulla porta 80 e la invia a FireEye NX. L’NX effettua l’analisi e può quindi bloccare il payload malicious in transito restituendo a gigamon il traffico pulito.

In caso di fault di FireEye NX, Gigamon garantisce la inoltre business continuity.

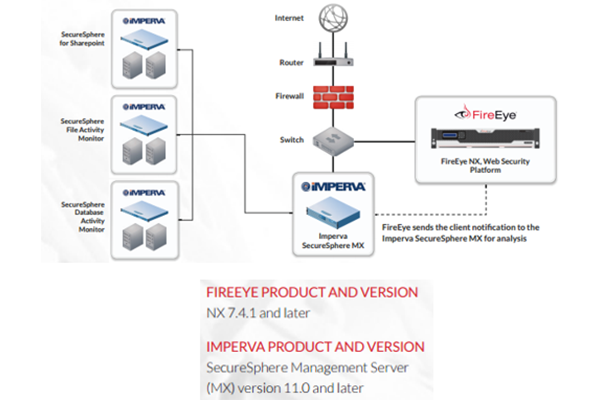

FireEye NX + Imperva

L’integrazione tra FireEye e Imperva permette di bloccare automaticamente gli accessi a Web Server, Database Server e File Server a seguito dell’identificazione di un client compromesso rilevato da FireEye.

- FireEye rileva un client potenzialmente compromesso

- FireEye invia un’HTTP Notification a Imperva indicando l’ip del client

- Imperva inserisce l’ip in una lista che può essere usata per inibire o limitare l’accesso a Web Server, Database Server, File Server o SharePoint.

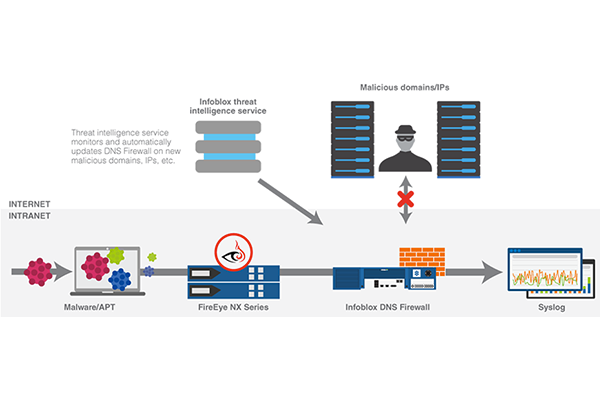

FireEye NX + Infoblox

FireEye NX rileva il traffico generato e comunica il Dominio e indirizzo IP ad Infoblox il quale impedisce a qualsiasi endpoint all’interno della rete di raggiungere il dominio e l’IP malicious in oggetto.

- FireEye rileva il traffico generato da un malware APT-based e comunica il Dominio e indirizzo IP al DNS Firewall Infoblox

- Il DNS Firewall di Infoblox impedisce a qualsiasi endpoint di poter raggiungere il dominio o indirizzo IP malicious

- In questo modo il DNS Firewall di Infoblox inibisce l’azione del malware e invia un syslog di allerta

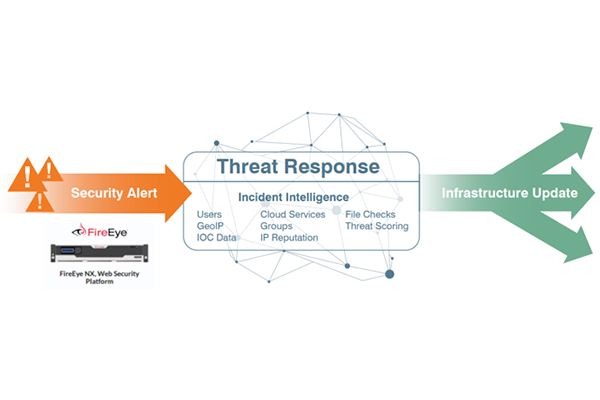

FireEye NX + Proofpoint TR

Proofpoint Threat Response può generare un incidente sulla base di un attacco identificato da FireEye NX, automatizando il processo di analisi dello stesso e il processo di risposta orchestrando soluzioni terze.

FireEye SmartVision + Gigamon

In questo scenario l’integrazione permette di aggregare su Gigamon tutto il traffico east-west intercettando il traffico dagli ambienti virtualizzati e fisici del cliente e, dopo averlo eventualmente deduplicato, viene mandato a FireEye solo il traffico di interesse su un apposita porta configurata in monitor. Qualora gli apparati FireEye fossero più di uno può inoltre bilanciare o duplicare il traffico sui singoli apparati.

-

La GigaVUE-VM di Gigamon intercetta il traffico east-west all’interno dell’ambiente virtualizzato VMware e ne invia una copia al appliance Gigamon con un tunnel GRE

-

L’appliance Gigamon aggrega e deduplica il traffico ricevuto dalla VM e dalla sessione SPAN dello switch, inviando a FireEye NX il solo traffico SMB necessario

-

L’appliance NX analizza il traffico east-west con la funzionalità SmartVision, rilevando eventuali attacchi laterali