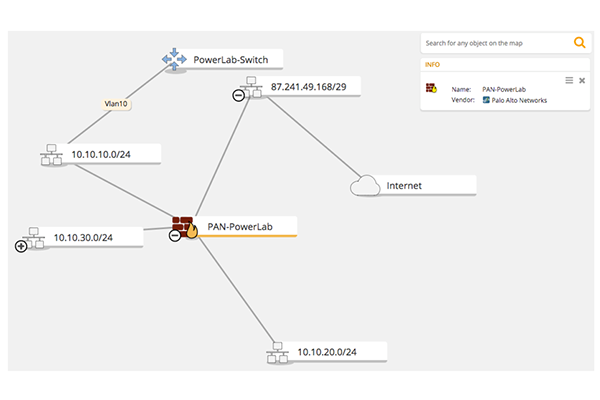

Il Next-Generation Firewall Palo Alto Networks si occupa di gestire il traffico di rete in ingresso ed in uscita dall’EXN PowerLab. Gestisce la segregazione tra Rete Lab, Rete Guest ed Internet, offre l’accesso via VPN Client GlobalProtect, riceve feed relativi a indirizzi IP malevoli da MineMeld e si integra con il resto della Security Operating Platform tramite WildFire.

Palo Alto Networks riconosce inoltre gli utenti all’interno della rete tramite le integrazioni con il Domain Controller e AeroHive.

Le integrazioni di PowerLab:

| Palo Alto Networks | - | Extreme Networks Aerohive |

| - | Infoblox | |

| - | Nutanix Flow | |

| - | Picus | |

| - | Tufin | |

| - | Cortex XDR Pro | |

| - | Prisma Access SD-WAN | |

| . | ||

| Palo Alto Networks (NGFW) | - | Proofpoint TR |

| . | ||

| Palo Alto Networks (Tags) | - | Forescout |

| . | ||

| Palo Alto Networks (User-ID) | - | Forescout |

| . | ||

| Palo Alto Networks (WildFire) | - | Forescout |

| - | Proofpoint TAP |

Palo Alto Networks + Extreme Networks Aerohive

L’integrazione tra Palo Alto Networks e la soluzione Aerohive di Extreme Networks permette di definire su Palo Alto policy di Security, NAT, PBF, Decryption e QoS in base agli utenti identificati e autenticati dagli access point Aerohive tramite autenticazione Radius, PPSK o CWP (Captive Portal).

- Aerohive autentica l’utente tramite Radius, PPSK o CWP

- Aerohive invia un Syslog a PaloAlto con le informazioni per associare l’utente all’indirizzo IP, direttamente al firewall o tramire User-ID Agent

- Palo Alto parserizza il Syslog ricevuto da Aerohive e utilizza le informazioni sull’utente nelle policy di Security, NAT, PBF, Decryption e QoS

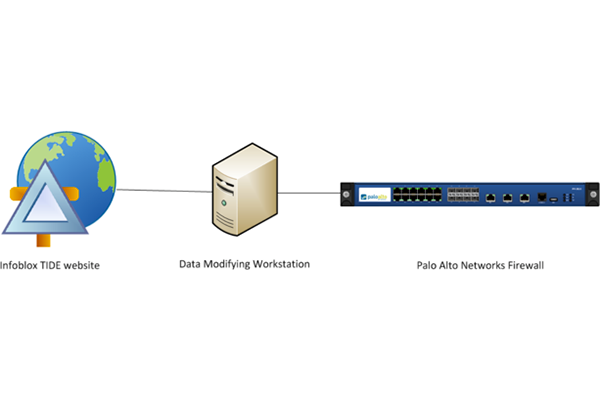

Palo Alto Networks + Infoblox

L’integrazione tra Infoblox e il NextGen Firewall di Palo Alto permette al primo di alimentare una lista di domini malicious resa disponibile su un webserver e al secondo di utilizzare quella lista in una policy che blocchi qualsiasi tipo di accesso ai domini e IP listati. In questo modo si inibisce la possibilità per un malware non solo di effettuare le callback ma di poter comunicare con l’esterno per esfiltrare dati o importare componenti attive del malware.

- I feed Infoblox vengono scaricati sulla workstation o VM webserver

- Mediante una policy connessa a una external dynamic list Palo Alto popola la lista di IP/Domini da bloccare

- Le comunicazione verso i domini/IP indicati vengono bloccate dal firewall

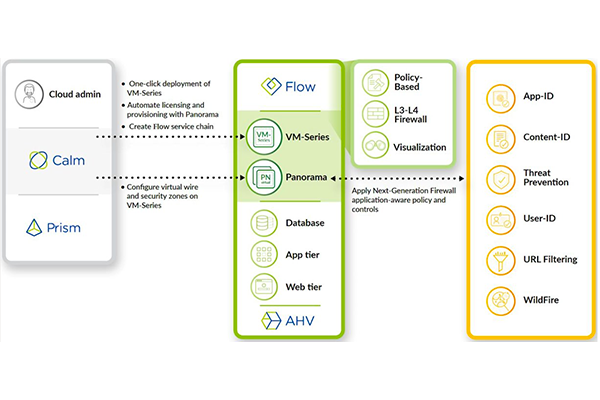

Palo Alto Networks + Nutanix Flow

Integrando le VM-Series nell’ambiente Nutanix, la capacità di Flow di controllare il traffico viene esteso con tutte le funzionalità NGFW. Grazie alla micro-segmentazione si è in grado di ridurre la superfice d’attacco in questi ambienti e proteggerli da eventuali movimenti laterali VM-to-VM e threats zero-day sfruttando tutte le funzionalità avanzate proprie della piattaforma, leader di mercato, Palo Alto Networks.

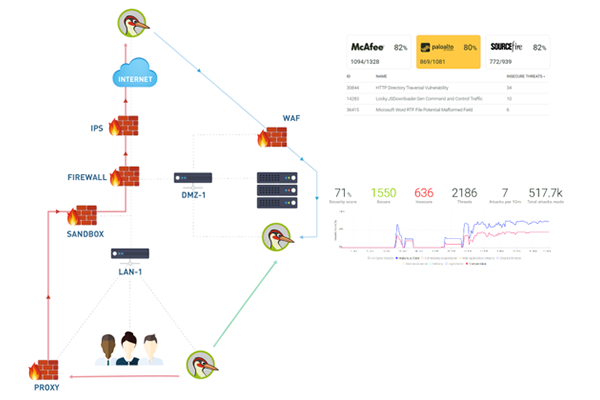

Palo Alto Networks + Picus

L’integrazione tra il Picus Security e il NGFW Palo Alto Networks, permette di misurare la reale efficacia delle politiche di protezione implementate sui firewall e fornisce suggerimenti specifici al fine di innalzare il livello di sicurezza, sfruttando al meglio la tecnologia già in uso.

- Picus Security simula gli attacchi tra due ‘peer’

- Picus Security suggerisce le signature da abilitare sul NGFW di Palo Alto Networks per bloccare gli attacchi

- Su Palo Alto Networks vengono abilitate le nuove signature

- Picus Security verifica l’innalzamento del livello di sicurezza

Palo Alto Networks + Tufin

Tufin fornisce una soluzione di firewall orchestration. Gestisce ed ottimizza le configurazioni dei firewall dei principali vendor di sicurezza, Fortinet e Palo Alto compresi. Permette inoltre di gestire il flusso delle richieste di accessibilità di risorse sulla rete e fornisce al termine del workflow approvativo le regole necessarie a configurare il firewall, o può eventualmente fare push delle regole stesse.

SecureTrack

- Tufin importa la configurazione dei firewall PaloAlto Networks tramite le API

- Tufin esegue analisi di sicurezza ed ottimizzazione dei firewall

SecureChange

- L’utente apre una richiesta di accessibilità su Tufin SecureChange

- Al termine del workflow approvativo, Tufin inserisce le regole necessarie su Palo Alto Networks tramite le API

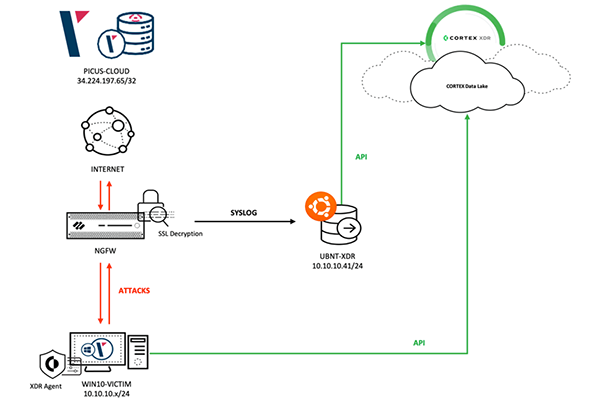

Palo Alto Networks + Cortex XDR Pro

Esemplifica le potenzialità date dall’integrazione fra le soluzioni dei due Vendor Palo Alto Networks nella componente Cortex XDR Pro per Endpoint insieme all’NGFW e Picus Security. Tale integrazione va a dimostrare come pur non avendo Cortex XDR Pro per TB con l’integrazione dei Third-Party logs possiamo comunque sfruttare questa funzionalità recuperando tali informazioni attraverso l’uso di un Syslog e correlare i log dell’NGFW tramite le API disponibili .

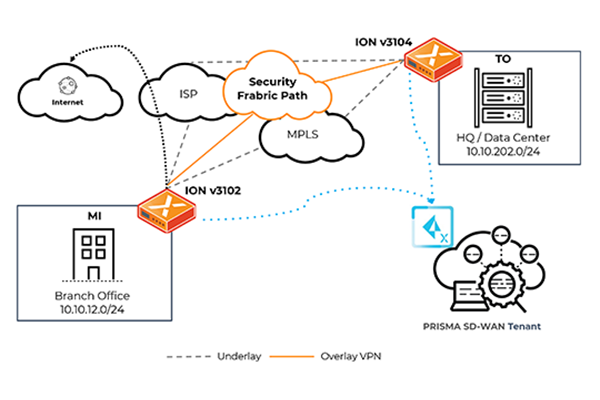

Palo Alto Networks + Prisma Access SD-WAN

PaloAlto Prisma Access SD-WAN (Cloudgenix) fornisce un nuovo approccio alla creazione della WAN, consentendo di

- sfruttare qualsiasi connettività

- integrare ambienti cloud

- ridurre i costi

- contenere la complessità di gestione

- allineare la WAN alle politiche aziendali per prestazioni, sicurezza e conformità delle applicazioni usate in azienda

E’ possibile integrare qualsiasi trasporto WAN in qualsiasi sito, inclusi internet a banda larga, MPLS e rete cellulare e molte altre. Allo stesso tempo è possibile monitorare da quali applicazioni viene consumata la WAN, riducendo la dipendenza da circuiti costosi (es: MPLS).

Le tradizionali soluzioni di SD-WAN richiedono una profonda esperienza di protocolli di routing e interfacce a riga di comando, mentre con Prisma Access SD-WAN la rete geografica è costruita utilizzando policy semplificate incentrate sulle applicazioni tipiche dell’azienda, quindi congrue con i gli obiettivi di business.

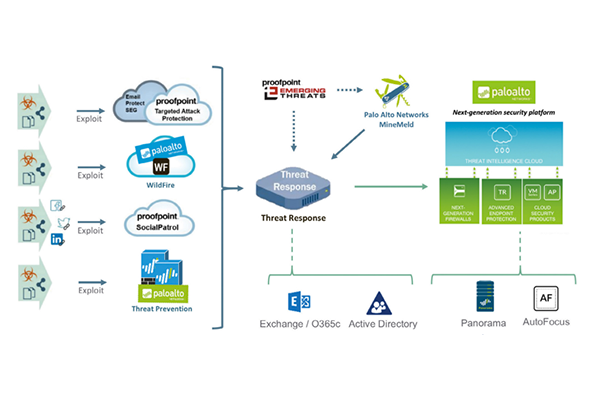

Palo Alto Networks (NGFW) + Proofpoint TR

Proofpoint Threat Response – Palo Alto NGFW, Panorama, MineMeld, AutoFocus.

Proofpoint Threat Response Auto-Pull è una versione limitata di Threat Response che permette di mettere in quarantena email che possano rivelarsi malevole solo dopo essere state recapitate sul back-end Exchange, ad esempio in alcuni scenari di Spear-Phishing, automatizzando il processo a fronte di alert ricevuti da Proofpoint TAP, Fireeye EX, o investigazione manuale.

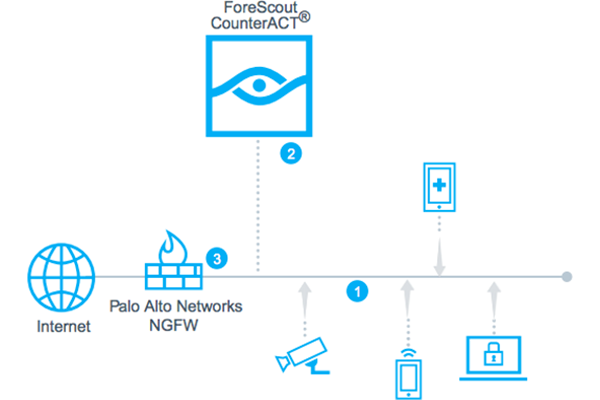

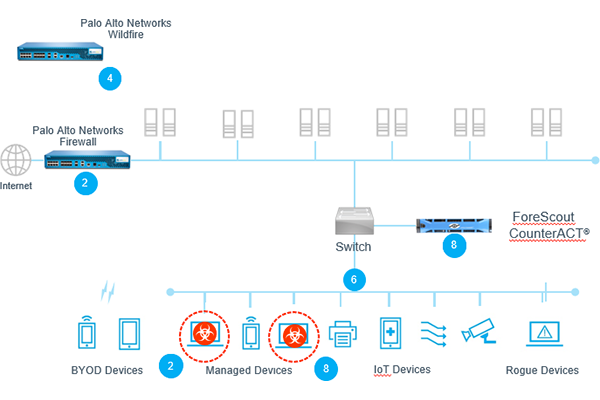

Palo Alto Networks (Tags) + Forescout

L’integrazione tra ForeScout e Palo Alto Networks permette di utilizzare le informazioni addizionali che ForeScout è in grado di reperire per popolare automaticamente la componente di Tags e i Dynamic Address Group di Palo Alto Networks.

- CounterACT rileva, classifica e valuta i dispositivi quando si collegano alla rete

- Il ForeScout Extended Module invia l’identità dell’utente, le informazioni sul profilo dell’host e i tag al NGFW

- il NGFW sfrutta gli utenti, il dispositivo e il contesto di sicurezza di ForeScout per applicare la politica di sicurezza e l’accesso alla rete

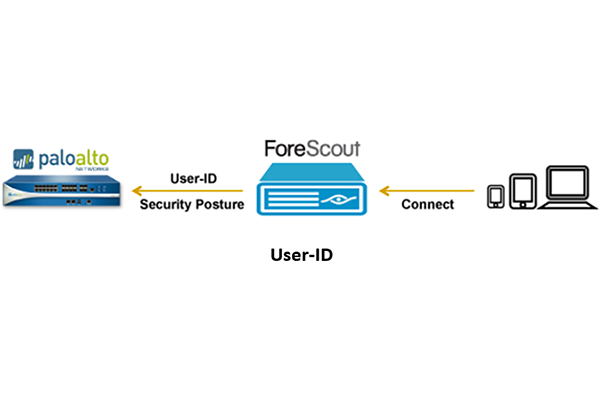

Palo Alto Networks (User-ID) + Forescout

L’integrazione tra ForeScout e Palo Alto Networks per me di utilizzare le informazioni addizionali che ForeScout è in grado di reperire per popolare automaticamente la componente di UserID e i Dynamic Address Group di Palo Alto Networks.

- Un nuovo dispositivo è connesso alla rete aziendale

- ForeScout identifica il dispositivo, la sua posizione di sicurezza e il proprietario

- ForeScout utilizza l’API PAN User-ID per inviare le informazioni al PAN NGFW per applicare politiche basate sull’utente e profili HIP

Palo Alto Networks (WildFire) + Forescout

L’integrazione tra ForeScout e WildFire permette di utilizzare le informazioni di WildFire per comunicare attraverso Palo Alto Networks NGFW a Forescout la presenza di una infezione. Forescout può quindi quarantenare dalla rete l’host infetto.

- WildFire identifica il download di un malware sconosciuto da parte di un client

- PAN NGFW invia informazioni sul client infetto a ForeScout

- ForeScout mette in quarantena il client infetto utilizzando Virtual FW, VLAN Moving, Port Blocking o altri metodi

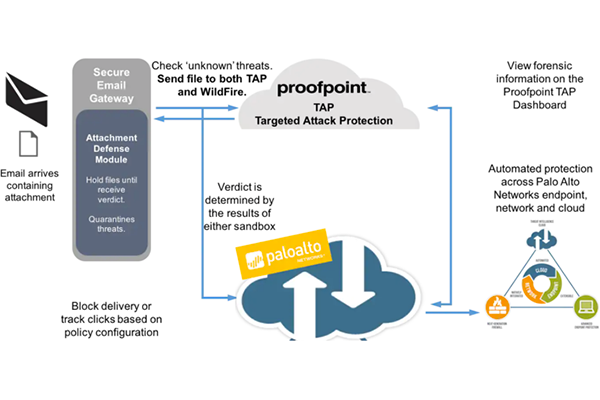

Palo Alto Networks (WildFire) + Proofpoint TAP

Targeted Attack Protection (TAP) si integra nativamente con PaloAlto WildFire permettendo di analizzare simultaneamente un allegato di posta all’interno di entrambe le Sandbox e di determinare un verdetto sulla base dei risultati