Bezpieczeństwo

-

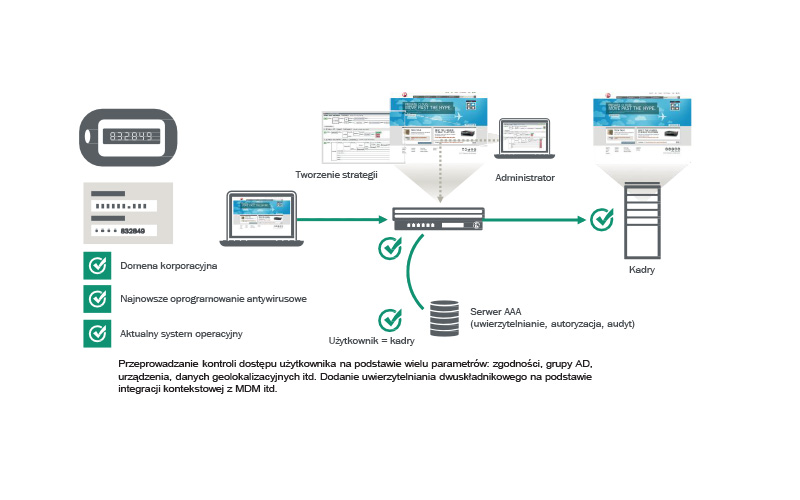

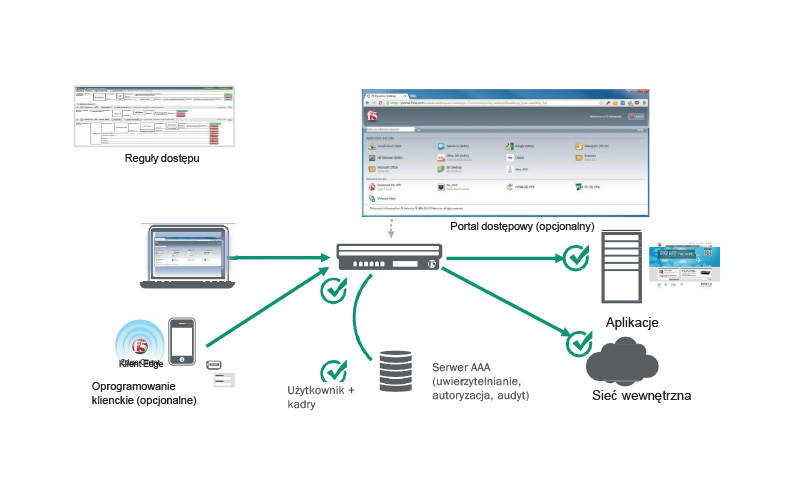

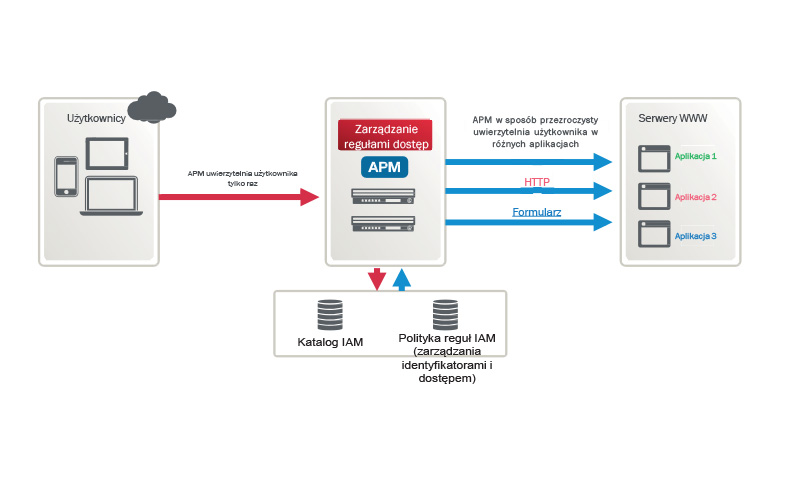

32 • Zaawansowana kontrola dostępu użytkowników

PROBLEM

Użytkowników usług trzeba identyfikować, aby uniemożliwić dostęp nieuprawnionych osób.

Ze względu na coraz częstsze ataki, trzeba wdrażać bardziej zaawansowane funkcje, aby określić, czy użytkownik ma prawo uzyskać dostęp do danego zasobu. Samo hasło to za mało ? trzeba wziąć pod uwagę także kontekst użytkownika (gdzie, jak, kiedy itd.).

ALTERNATYWY

- Jedną z alternatyw tej technologii jest zaimplementowanie podobnych funkcji bezpośrednio w aplikacji. Wymaga to wprowadzania dostosowań, przeprogramowania kodu, testowania itd. Jest to nie tylko uciążliwe, ale też niemożliwe do replikacji w innych aplikacjach.

- Inną alternatywą może być użycie systemów proxy określonych producentów. Są to jednak rozwiązania, które nie oferują skalowalności ani wysokiej dostępności. Nie zapewniają również zgodności z oprogramowaniem innych producentów i nie mają takich funkcji, jakie oferuje BIG-IP APM. (Wymaga to zastosowania jednej pary proxy na każdego producenta (IBM, SAP, Oracle, MS itd.) z różnymi strategiami oraz elementów pośredniczących; to rozwiązanie daje niewielkie możliwości w zakresie zarządzania ruchem szyfrowania, stwarza punktowe podatności na awarie, prowadzi do wzrostu kosztów operacyjnych itd.).

F5 | ROZWIĄZANIE LTM + DNS + AFM + APM

F5 umożliwia rejestrację urządzeń VoIP (telefonów, smartfonów, komputerów PC itd.) w sposób inteligentny, zawsze kierując zarejestrowane urządzenie do optymalnego centrum przetwarzania danych.

Rozwiązanie F5 bezpośrednio tłumaczy informacje pochodzące z klienckiego elementu SIP i wprowadza w nich modyfikacje niezbędne do prawidłowego funkcjonowania, realizując zadania proxy SIP z dodatkowymi mechanizmami zabezpieczeń i optymalizacji.

Użycie modułów AFM (Advanced Firewall Manager) oraz APM (Access Policy Manager) oferowanych przez F5 pozwala zwiększyć bezpieczeństwo i wydajność dostępu w przypadku rozwiązań opartych na rozproszonych centrach przetwarzania danych.

ARCHITEKTURA REFERENCYJNA | OPTYMALIZACJA ROZWIĄZAŃ VOIP

-

33 • Ochrona ruchu VoLTE i IMS

PROBLEM

VoLTE (Voice over LTE – połączenia głosowe w sieci LTE) to usługa o strategicznym znaczeniu dla operatorów, którzy dążą do konsolidacji całej oferty na bazie sieci IP, aby obniżyć koszty operacyjne i zwiększyć elastyczność. W miarę wzrostu popularności tej technologii (obecnie korzysta z niej 40% połączeń w USA) rośnie również lista związanych z nią ataków, które koncentrują się przede wszystkim na aspektach sygnalizacyjnych. Dlatego też ochrona ruchu VoLTE wymaga zabezpieczenia i kontroli protokołów sygnalizacyjnych, takich jak Diameter i SIP, co należy traktować jako zadanie o newralgicznym znaczeniu.

ALTERNATYWY

- Mniej skalowalne i bardziej rozproszone rozwiązania, kosztowne i trudne w zarządzaniu oraz zwiększające zużycie energii.

F5 | ROZWIĄZANIE SDC

F5 SDC (Signalling Delivery Controller) ułatwia operatorom tworzenie bezpiecznych i elastycznych usług VoLTE. Moduł SDC oraz platforma BIG-IP, która obsługuje funkcje SIP ALG (Application Layer Gateway – bramy warstwy aplikacji) gwarantują ciągłość świadczenia usługi VoLTE, chroniąc ją przed dostępem bez upoważnienia, nieoczekiwanymi skokami natężenia ruchu, burzami sygnalizacyjnymi i sesjami fałszerstw. Zapora F5 z funkcją SIP ALG monitoruje komunikaty SIP i przepuszcza pakiety RTP tylko wtedy, gdy uzyska potwierdzenie poprawności kontroli kanału SIP, zapewniając w ten sposób ochronę ruchu użytkowników. Rozwiązanie to łączy funkcje zapory, platformy dostarczania aplikacji, ochrony przed atakami DDoS i sterowania sygnalizacją w obrębie całego systemu P-CSCF, zapewniając bezpieczeństwo i prawidłową dystrybucję ruchu nawet w okresach nieoczekiwanego obciążenia.

F5 oferuje najwyższy w branży poziom ochrony i największą szybkość połączeń, zapewniając przepustowość przekraczającą 1 Tb i obsługę 1,2 mld współbieżnych połączeń. Jednocześnie jest to rozwiązanie energooszczędne – zużywa przeciętnie o 50% mniej energii od podobnych rozwiązań konkurencji.

F5 umożliwia świadczenie szybkiej i bezpiecznej usługi VoLTE, oferując najwyższy dostępny poziom ochrony. Ponadto zapewnia obsługę dużych ilości połączeń (zarówno na sekundę, jak i połączeń współbieżnych).

ARCHITEKTURA REFERENCYJNA | OCHRONA RUCHU VoLTE I IMS

-

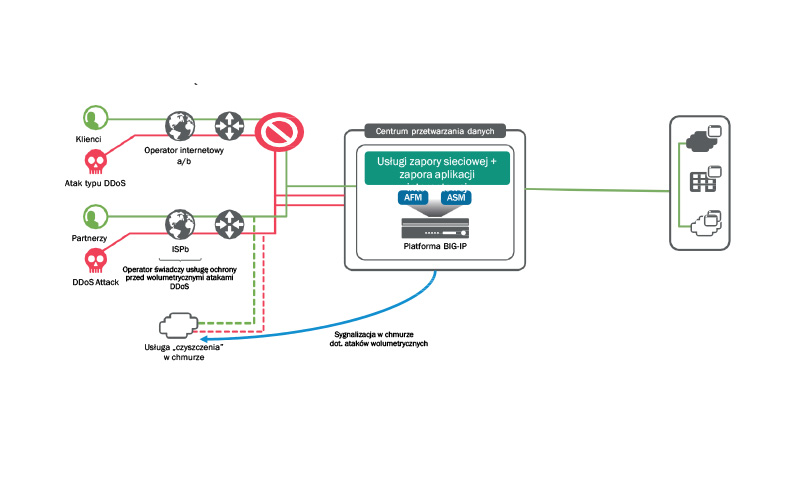

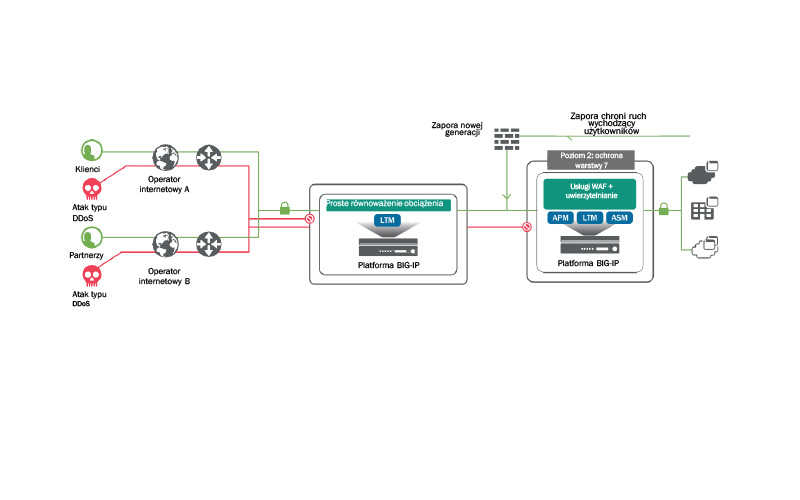

34 • Wykrywanie ataków DDoS w scenariuszach z wieloma podłączeniami

PROBLEM

Klienci korzystający z więcej niż jednego operatora wychodzącego połączenia internetowego (ISP) muszą zdecydować, komu powierzyć ochronę przed atakami DDoS.

Zamówienie takiej usługi u wszystkich operatorów jest zazwyczaj niewykonalne ze względów ekonomicznych. Natomiast korzystanie z takiej usługi od jednego operatora wymaga inspekcji całego ruchu zagregowanego od wszystkich operatorów, przeprowadzanej lokalnie.

ALTERNATYWY

- Nabycie usługi ochrony przed atakami DDoS od wszystkich operatorów jest nieekonomiczne i nie podnosi jakości obsługi.

- Rozszerzenie infrastruktury urządzeń instalowanych u klienta (CPE) dla każdego z operatorów w celu wykrywania ataków zwiększa koszty i złożoność tego rozwiązania.

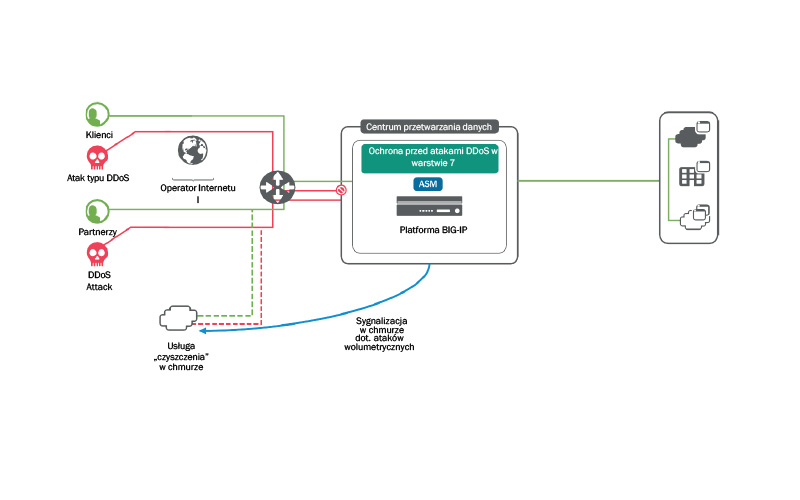

F5 | ROZWIĄZANIE AFM + ASM

Moduły F5 AFM (Advanced Firewall Manager – zaawansowany menedżer zapór) oraz ASM (Application Security Manager – menedżer bezpieczeństwa aplikacji) umożliwiają wykrywanie ataków DDoS w warstwach 3’7 na zagregowanych łączach internetowych klienta. Pozwala to na zamówienie usług ochrony przed wolumetrycznymi atakami DDoS tylko od jednego operatora.

Po wykryciu ataku występującego na łączu od dowolnego operatora platforma F5 podejmuje działania łagodzące skutki tego ataku w warstwach 3’7, ograniczając go do przepustowości łącza każdego z operatorów i minimalizując konieczność zastosowania limitów defensywnych.

W przypadku potwierdzonego ataku platforma F5 może użyć mechanizmów 'sygnalizacji w chmurze’, aby powiadomić operatora internetowego, u którego zamówiono usługę ochrony przed atakami DDoS. Operator taki zgłasza następnie odpowiednie prefiksy usług u pozostałych operatorów, co gwarantuje zachowanie dostępności usługi.

Takie rozwiązanie ma również zastosowanie w przypadku ataków na ruch zaszyfrowany.

ARCHITEKTURA REFERENCYJNA | WYKRYWANIE ATAKÓW DDOS W SCENARIUSZACH Z WIELOMA PODŁĄCZENIAMI

-

35 • Wykrywanie ataków DDoS w warstwie 7 w celu aktywacji ochrony w chmurze

PROBLEM

- Ataki DDoS w sieci usługodawcy wykrywa się z użyciem protokołu NetFlow w warstwie 3 (sieć) i warstwie 4 (transport).

- NetFlow nie wykrywa natomiast 'ukrytych i powolnych’ ataków w warstwie 7 (warstwie aplikacji), chociaż zapewnia efektywne łagodzenie ich skutków po włączeniu ruchu do sieci i przepuszczeniu go przez centra 'czyszczenia’ w wyniku ogłoszeń BGP/DNS o odpowiednich przekierowaniach.

ALTERNATYWY

- Operatorzy sieci mogą udostępniać urządzenia instalowane u klienta (CPE), które wykrywają ataki DDoS w warstwie 7. Jednak jest to urządzenie przeznaczone wyłącznie do tego jednego celu i znacznie podnoszące koszt usługi.

- Alternatywą jest przekazywanie całego ruchu online za pośrednictwem danego operatora usługi, co jest znacznie bardziej kosztowne i ogromnie zwiększa opóźnienia nawet w sytuacji, gdy nie występuje atak.

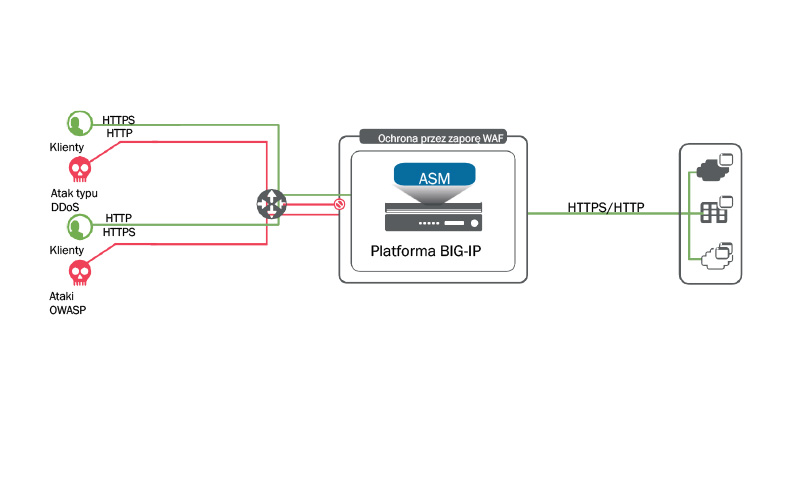

F5 | ROZWIĄZANIE ASM

Rozwiązanie F5 ASM (Application Security Manager) jest wdrażane na wejściu do centrum przetwarzania danych, gdzie identyfikuje wszystkie rodzaje ataków DDoS dotyczących warstwy 7 i chroni aplikacje. Dzięki funkcji sygnalizacji w chmurze (Cloud Signalling), ASM może przekazać zgłoszenie ataku do usługi operatora. Umożliwia to aktywację ochrony na poziomie chmury i złagodzenie skutków ataku, zanim dotrze do centrum przetwarzania danych.

ASM może łagodzić skutki ataków DDoS specyficznych dla warstwy 7, ograniczając je do szerokości pasma dostępnej w centrum przetwarzania danych. Pozwala to uniknąć kosztu aktywacji usługi ochrony w chmurze podczas tych ataków, które nie przekraczają dostępnej szerokości pasma.

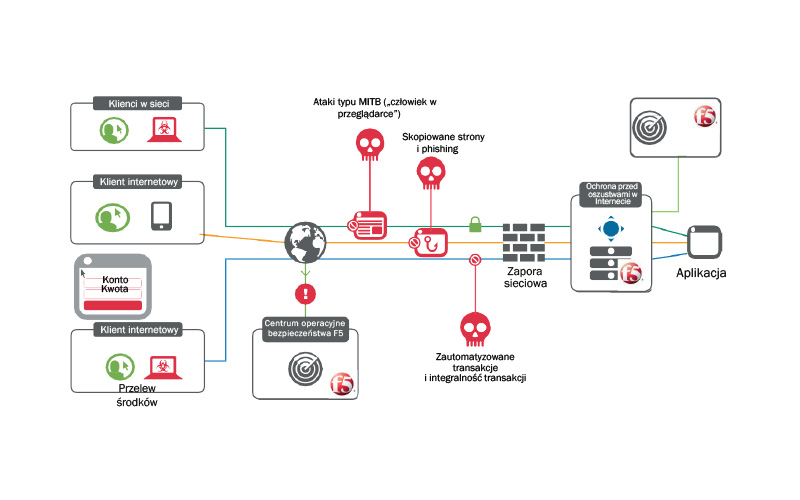

ARCHITEKTURA REFERENCYJNA | WYKRYWANIE ATAKÓW DDoS W WARSTWIE 7 W CELU AKTYWACJI OCHRONY W CHMURZE

-

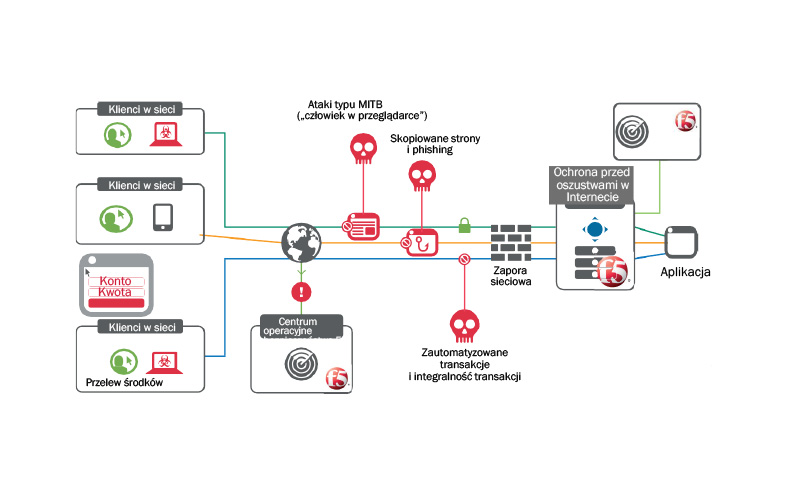

36 • Wykrywanie phishingu

PROBLEM

Poziom oszustw gospodarczych w transakcjach handlu elektronicznego wzrasta z każdym dniem. Jedną z najczęściej stosowanych metod ataku w tym sektorze jest phishing. Istnieje wiele odmian phishingu, jednak zasadniczo polega on na utworzeniu kopii serwisu internetowego firmy i skierowaniu do niej potencjalnych ofiar w celu wyłudzenia ich danych uwierzytelniających. Pozwala to na podszywanie się pod uprawnionych użytkowników. Mówiąc ogólnie, phishing obejmuje trzy fazy: utworzenie kopii oryginalnego serwisu WWW, opublikowanie tej kopii i kradzież danych uwierzytelniających użytkowników. Bardzo ważne znaczenie ma możliwość jak najszybszego zamknięcia takich oszukańczych serwisów WWW natychmiast po ich wykryciu, aby nie dopuścić do wyłudzenia danych kolejnych ofiar

ALTERNATYWY

- Chociaż istnieją inne produkty i usługi wykrywające phishing, technologia F5 jako jedyna oferuje implementację w pełni przezroczystą (nie ma konieczności modyfikowania aplikacji ani instalowania czegokolwiek na urządzeniach klienckich). Jest również jedynym rozwiązaniem skutecznym we wszystkich trzech opisanych powyżej warstwach.

F5 | ROZWIĄZANIE WEBSAFE

Rozwiązanie F5 do przeciwdziałania phishingowi oferuje unikalną metodę działania i implementacji. Polega ona na 'przezroczystym’ wstawianiu zamaskowanego kodu JavaScript, który potrafi się chronić przed usunięciem. Taki kod wykrywa, czy aplikacja to oryginał, czy fałszywa kopia wystawiona przez oszustów. W przypadku wykrycia phishingu kod wysyła alert do firmy będącej właścicielem aplikacji albo do F5. Jest to jedyna technologia zdolna do wykrywania ataku we wszystkich trzech omówionych powyżej warstwach: w przypadku skopiowania aplikacji, w przypadku opublikowania jej w fałszywym serwisie, a co najważniejsze, w przypadku wejścia potencjalnej ofiary do fałszywego serwisu.

Ponadto specjaliści ds. cyber-ataków w F5 mogą zamknąć takie fałszywe serwisy w ciągu kilku minut, eliminując ryzyko oszustw i chroniąc wizerunek przedsiębiorstwa.

ARCHITEKTURA REFERENCYJNA | WYKRYWANIE PHISHINGU

-

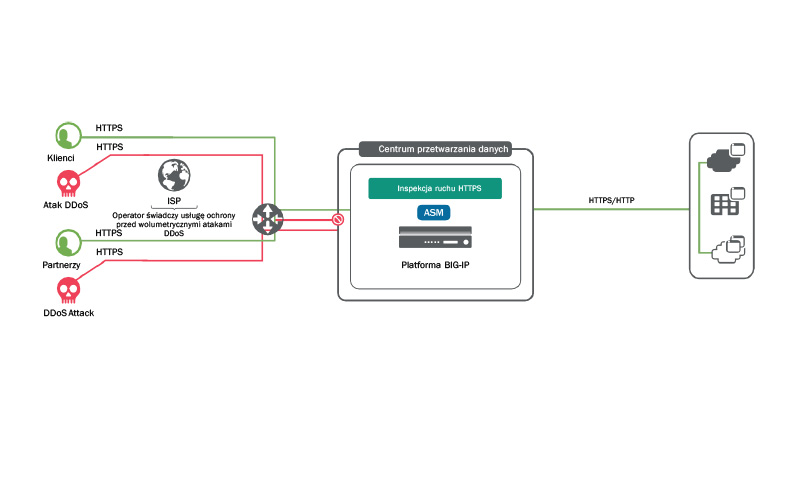

37 • Wykrywanie i łagodzenie skutków ataków DDoS w warstwie 7 na ruch zaszyfrowany

PROBLEM

Tzw. „ukryte i powolne” ataki na ruch zaszyfrowany (HTTP przez SSL) w warstwie 7 nie są wykrywane przez usługi ochrony oferowane przez operatora sieci lub usługi w chmurze, chyba że klient przekaże usługodawcy swoje prywatne klucze szyfrujące

ALTERNATYWY

Zarówno usługi wykrywania i ochrony w warstwie 7 dla zaszyfrowanego ruchu oferowane przez operatorów, jak i rozwiązania przetwarzane w chmurze wymagają przekazania prywatnych kluczy szyfrujących. Udostępnienie tych kluczy osobom trzecim może stanowić naruszenie zasad bezpieczeństwa lub ochrony prywatności określonych dla usługi.

F5 | ROZWIĄZANIE ASM

Rozwiązanie ASM (menedżer zabezpieczeń aplikacji) umożliwia lokalne deszyfrowanie ruchu HTTPS (po zaimportowaniu prywatnych kluczy szyfrujących) i analizę wyników tego procesu, co pozwala na wykrywanie wszelkich rodzajów ataków DDoS specyficznych dla warstwy 7 i zapewnienie ochrony aplikacji.

Gdy ruch zostanie oczyszczony, można go ponownie zaszyfrować przed przesłaniem do serwerów aplikacji. Możliwe jest nawet użycie innej niż oryginalnie długości klucza w celu zachowania zgodności ze standardami bezpieczeństwa usługi.

ARCHITEKTURA REFERENCYJNA | WYKRYWANIE I ŁAGODZENIE SKUTKÓW ATAKÓW DDoS W WARSTWIE 7 NA RUCH ZASZYFROWANY

-

38 • Integracja z rozwiązaniami zwalczającymi zagrożenia APT - FireEye

PROBLEM

PNiektóre rodzaje ataków stały się tak zaawansowane, że określa się je teraz nazwą „zagrożeń APT” (Advanced Persistent Threats), czyli trwałych, ukierunkowanych zagrożeń zdolnych przechytrzyć systemy obronne na zaporach i w tradycyjnych urządzeniach. Zwalczanie takich zagrożeń wymaga zastosowania specjalnych rozwiązań, odpowiedzialnych za analizę nowych ataków. Polega to na symulacji całego przebiegu ataku w celu stwierdzenia, jakie może wyrządzić szkody. Taką właśnie rolę odgrywa rozwiązanie FireEye. Ruch zaszyfrowany SSL/TLS jest dla takich rozwiązań problematyczny, ponieważ nie mogą go deszyfrować w celu przeanalizowania zawartości. To zaś oznacza, że nie będą w stanie ogłosić alarmu w przypadku infekcji lub ataku. Ponadto konieczne jest odpowiednie skalowanie urządzeń FireEye i równoważenie ich obciążeń; trzeba zastosować urządzenie zdolne interpretować taki ruch i odsyłać go do innego urządzenia w warstwie 2.

ALTERNATYWY

- Rezygnacja z zapewnienia możliwości analizy ruchu SSL na urządzeniach FireEye.

- Skalowanie urządzeń FireEye przez wdrożenie po jednym z nich w każdej z wirtualnych sieci lokalnych i użycie fizycznych interfejsów dla każdego urządzenia.

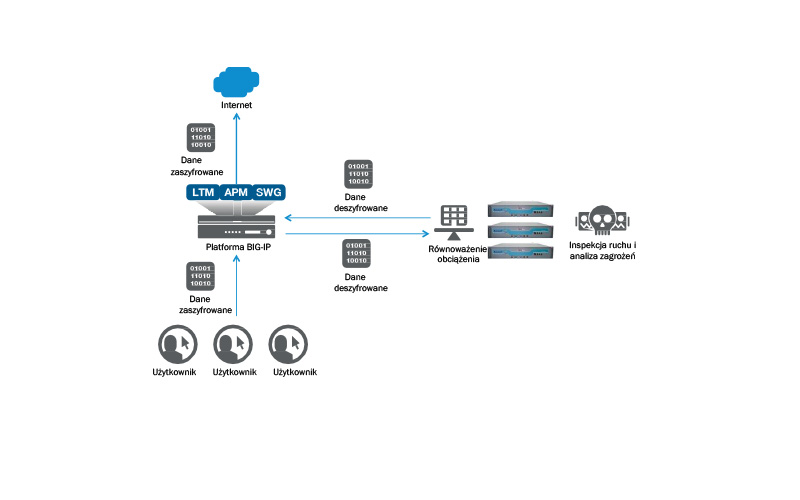

F5 | ROZWIĄZANIE LTM + APM + SWG

Zaawansowane funkcje SSL/TLS oferowane przez platformę BIG-IP LTM umożliwiają równoważenie obciążenia urządzeń FireEye i obejście ich ograniczeń związanych z ruchem zaszyfrowanym. Umożliwia to instalowanie puli urządzeń FireEye, które będą obsługiwać całe przedsiębiorstwo.

Funkcje SSL oferowane przez platformę BIG-IP umożliwiają deszyfrowanie ruchu i przesyłanie go do urządzenia FireEye w celu analizy, a następnie ponowne szyfrowanie ruchu, zanim wyjdzie do Internetu.

Jeśli przez urządzenie FireEye byłby przesyłany cały ruch, doprowadziłoby to do jego przeciążenia lub urządzenie zinterpretowałoby tę sytuację jako zalew w wyniku nieuprawnionego procesu zachodzącego w niektórych domenach. Aby tego uniknąć, stosuje się moduł SWG (bezpieczną bramę internetową), który klasyfikuje ruch i dzieli go na różne kategorie, pomijając domeny, które nie mają podlegać analizie.

Funkcje APM (menedżera reguł dostępu) wykorzystuje się w celu uwierzytelniania użytkowników oraz stwierdzania, czy ich ruch powinien być przesyłany do analizy przez FireEye

ARCHITEKTURA REFERENCYJNA | INTEGRACJA Z ROZWIĄZANIAMI ZWALCZAJĄCYMI ZAGROŻENIA APT – FIREEYE

-

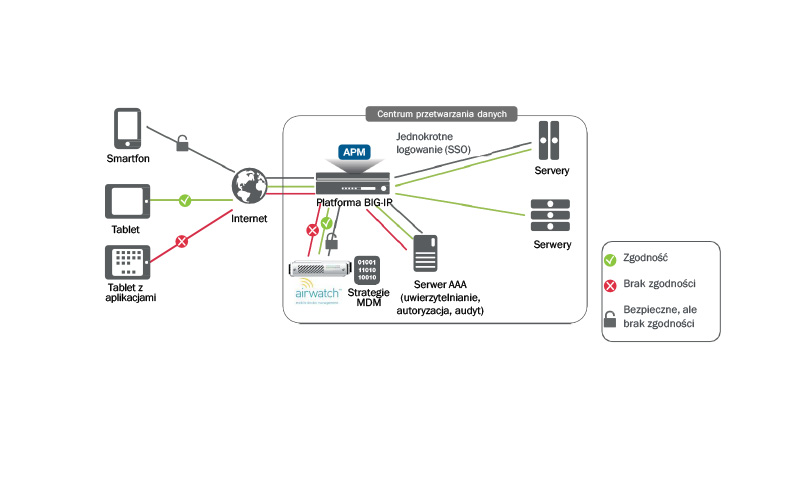

39 • Integracja z rozwiązaniem MDM Airwatch

PROBLEM

W ciągu ostatnich lat coraz powszechniejszą praktyką staje się uzyskiwanie dostępu do zasobów korporacyjnych za pomocą urządzeń mobilnych. Niektóre przedsiębiorstwa wręcz zezwalają pracownikom na wykonywanie zadań służbowych z prywatnych urządzeń (model BYOD). Stwarza to jednak problemy związane z bezpieczeństwem – zarówno w kategoriach poufności danych, jak i ochrony urządzeń mobilnych użytkownika.

Rozwiązania MDM gwarantują zgodność urządzeń mobilnych łączących się z zasobami korporacyjnymi ze zdefiniowanym zbiorem strategii bezpieczeństwa, a jednocześnie udostępniają przedsiębiorstwu mechanizmy zarządzania tymi urządzeniami w celu zachowania poufności danych i usuwania informacji poufnych w razie kradzieży. Chociaż produkty MDM zapewniają ochronę urządzeń mobilnych, nie udostępniają obsługi dostępu do sieci z takich urządzeń.

ALTERNATYWY

- Pozostawienie rozwiązań MDM jako funkcjonujących niezależnie produktów i wdrożenie drugiego produktu do zarządzania dostępem z urządzeń mobilnych.

- Podwójne uwierzytelnianie w dwóch różnych rozwiązaniach utrudnia pracę użytkownikowi.

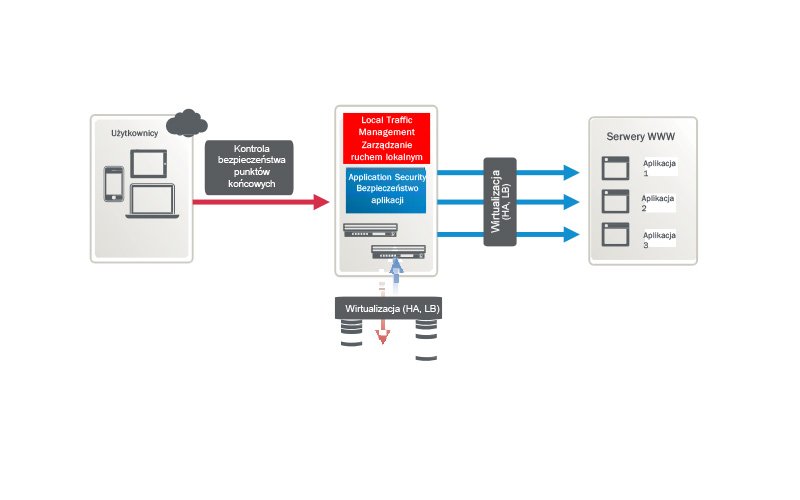

F5 | ROZWIĄZANIE APM

Moduł F5 APM (Access Policy Manager) pozwala na konwergencję wszystkich mechanizmów uwierzytelniania w jednym punkcie (na platformie BIG-IP), który następnie zapewnia zgodność ze strategiami bezpieczeństwa w całej sieci.

Z modułem APM można zintegrować rozwiązania MDM (takie jak AirWatch). Dzięki temu po zidentyfikowaniu urządzenia APM odpytuje MDM w celu sprawdzenia,

Rozwiązanie to umożliwia stosowanie mechanizmów jednokrotnego logowania (SSO) do aplikacji korporacyjnych.

Jeśli urządzenie nie spełnia wymaganych standardów bezpieczeństwa, platforma może odmówić udzielenia dostępu lub zażądać ponownego zarejestrowania w rozwiązaniu MDM.

ARCHITEKTURA REFERENCYJNA | INTEGRACJA Z ROZWIĄZANIEM MDM AIRWATCH

-

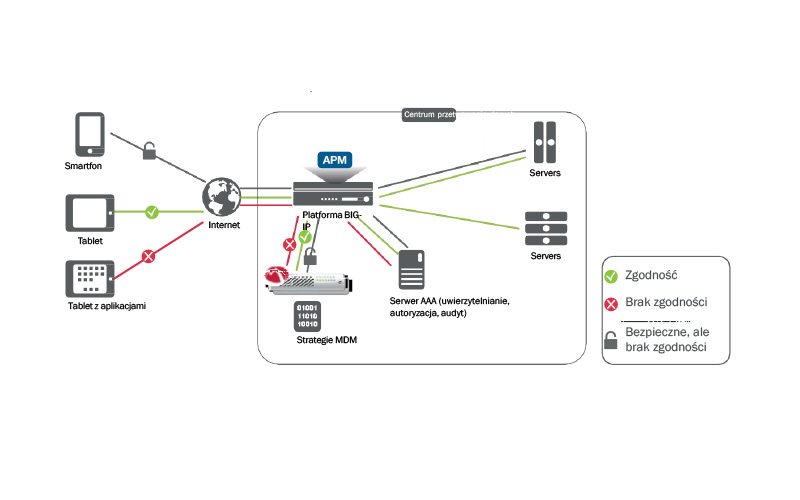

40 • Integracja z rozwiązaniem MDM MobileIron

PROBLEM

W ciągu ostatnich lat coraz powszechniejszą praktyką staje się uzyskiwanie dostępu do zasobów korporacyjnych za pomocą urządzeń mobilnych. Niektóre przedsiębiorstwa wręcz zezwalają pracownikom na wykonywanie zadań służbowych z prywatnych urządzeń (model BYOD). Stwarza to jednak problemy związane z bezpieczeństwem – zarówno w kategoriach poufności danych, jak i ochrony urządzeń mobilnych użytkownika.

Rozwiązania MDM gwarantują zgodność urządzeń mobilnych łączących się z zasobami korporacyjnymi ze zdefiniowanym zbiorem strategii bezpieczeństwa, a jednocześnie udostępniają przedsiębiorstwu mechanizmy zarządzania tymi urządzeniami w celu zachowania poufności danych i usuwania informacji poufnych w razie kradzieży. Chociaż produkty MDM zapewniają ochronę urządzeń mobilnych, nie udostępniają obsługi dostępu do sieci z takich urządzeń.

ALTERNATYWY

- Pozostawienie rozwiązań MDM jako funkcjonujących niezależnie produktów i wdrożenie drugiego produktu do zarządzania dostępem z urządzeń mobilnych.

- Podwójne uwierzytelnianie w dwóch różnych rozwiązaniach utrudnia pracę użytkownikowi.

F5 | ROZWIĄZANIE APM

Moduł F5 APM (Access Policy Manager) pozwala na konwergencję wszystkich mechanizmów uwierzytelniania w jednym punkcie (na platformie BIG-IP), który następnie zapewnia zgodność ze strategiami bezpieczeństwa w całej sieci.

Z modułem APM można zintegrować rozwiązania MDM (takie jak MobileIron). Dzięki temu po zidentyfikowaniu urządzenia APM odpytuje MDM w celu sprawdzenia, czy dane urządzenie spełnia wymagania strategii bezpieczeństwa niezbędne do uzyskania dostępu.

Rozwiązanie to umożliwia stosowanie mechanizmów jednokrotnego logowania (SSO) do aplikacji korporacyjnych.

Jeśli urządzenie nie spełnia wymaganych standardów bezpieczeństwa, platforma może odmówić udzielenia dostępu lub zażądać ponownego zarejestrowania w rozwiązaniu MDM.

ARCHITEKTURA REFERENCYJNA | INTEGRACJA Z ROZWIĄZANIEM MDM MOBILEIRON

-

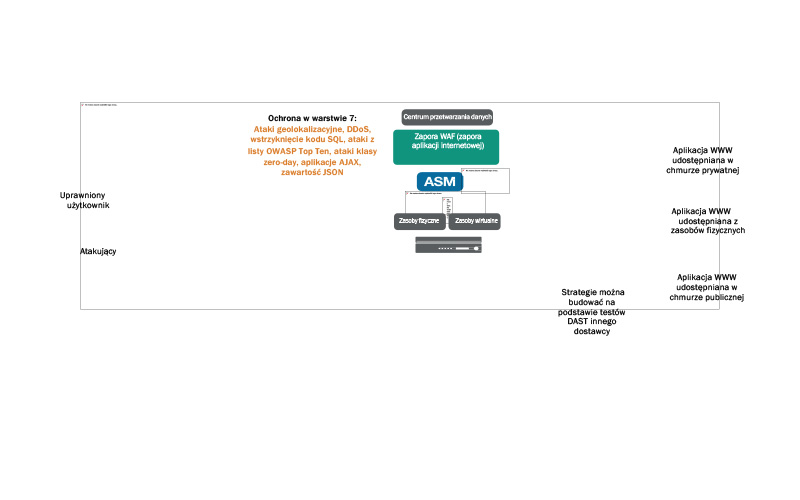

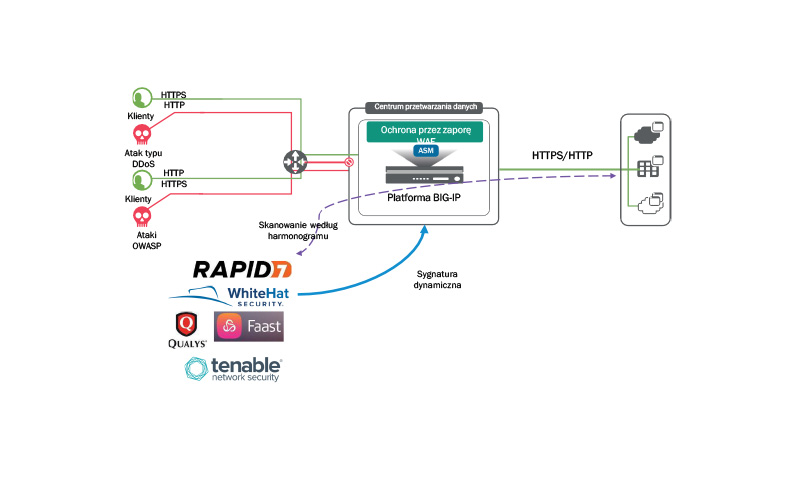

41 • Integracja z rozwiązaniami DAST i WAF

PROBLEM

Technologie WAF można wdrażać w centrum przetwarzania danych na różne sposoby. Może to być w pełni zautomatyzowana usługa oparta na 'czarnych listach’ (które z kolei opierają się na sygnaturach); można również wybrać najbardziej zaawansowaną opcję, polegającą na udzielaniu dostępu na podstawie ?białych list? opartych na regułach, starannie dostosowywanych dla każdej aplikacji. W przypadku wielu klientów, szukających ochrony nie tylko przed atakami z listy OWASP, opcja pierwsza nie zapewnia dostatecznego bezpieczeństwa. Natomiast opcja druga wiąże się z wyższymi kosztami operacyjnymi, na które wielu klientów nie może sobie pozwolić.

Podobnie wygląda sytuacja po wykryciu luk w zabezpieczeniach, gdy przedziały czasowe implementacji nowych reguł na korporacyjnych urządzeniach bezpieczeństwa wydłużają się bardzo ze względu na wewnętrzne procesy przedsiębiorstwa. Często prowadzi to do bardzo dużych opóźnień w reakcji na takie zdarzenia.

Istnieje jednak rozwiązanie pośrednie, o niższych kosztach i wyższym poziomie bezpieczeństwa, które oferuje ochronę na podstawie sygnatur dzięki automatycznej integracji z narzędziami skanującymi typu DAST (Dynamic Application Security Test), takimi jak Rapid7, Qualys, Faast, Tenable, WhiteHat, a także z funkcją automatycznego i dynamicznego importowania nowych reguł do zapory WAF.

ALTERNATYWY

- Pokładanie zaufania wyłącznie w bazach danych sygnatur ataków powoduje, że przedsiębiorstwo jest w większym stopniu podatne na zaawansowane ataki, wymagające wyspecjalizowanego nadzoru.

- Zastosowanie modelu nadzoru przez człowieka wymaga przydzielenia specjalnych zasobów kadrowych, co może znacznie zwiększyć koszty operacyjne.

- Brak automatyzacji procesu generowania nowych sygnatur w ogromnym stopniu wydłuża czas remediacji skutków incydentów.

F5 | ROZWIĄZANIE BIG-IP DNS

Moduł F5 ASM (Application Security Manager) umożliwia szybkie i łatwe wdrożenie zapory WAF w sposób przezroczysty dla aplikacji i zapewnienie im w ten sposób ochrony przed atakami w warstwie 7, takimi jak ataki z listy OWASP i ataki typu DDoS. Ponadto moduł ten oferuje funkcję monitorowania zgodności z regulacjami PCI-DSS.

ASM obsługuje importowanie raportów o lukach zabezpieczeń z narzędzi DAST innych firm w celu uzupełnienia strategii ochrony.

Udostępniane przez F5 funkcje planowania zadań umożliwiają automatyzację procesu analizy raportu z narzędzia DAST, generowania nowych zalecanych sygnatur i implementacji nowych mechanizmów bezpieczeństwa w środowisku produkcyjnym

ARCHITEKTURA REFERENCYJNA | INTEGRACJA Z ROZWIĄZANIAMI DAST I WAF

-

42 • Integracja z repozytoriami HSM

PROBLEM

W sytuacjach, w których kwestie bezpieczeństwa mają najwyższe znaczenie, wiele przedsiębiorstw korzysta z zewnętrznych repozytoriów certyfikatów (HSM), oferowanych przez takich producentów, jak Thales lub SafeNet. Takie rozwiązania chronią klucz prywatny certyfikatów, który zawsze pozostaje w ich obrębie. Zapobiega to naruszeniu bezpieczeństwa kluczy prywatnych. W takim scenariuszu zespoły korzystające z usług, które używają tych certyfikatów, muszą mieć możliwość integracji z repozytoriami, aby móc szyfrować i deszyfrować ruch bez użycia klucza prywatnego.

Repozytoria HSM nie tylko poprawiają bezpieczeństwo, ale też upraszczają zarządzanie certyfikatami i umożliwiają uzyskanie certyfikatu bezpieczeństwa FIPS 140-2, wymaganego w niektórych środowiskach o newralgicznym znaczeniu.

ALTERNATYWY

- F5 to jedyny producent rozwiązania ADC, który oferuje funkcje integracji z zewnętrznymi repozytoriami HSM i koegzystencję z nimi w środowiskach wymagających najwyższego bezpieczeństwa z certyfikatami przechowywanymi w pojedynczym repozytorium zewnętrznym – co pozwala na spełnienie wymagań standardów FIPS. W środowisku FIPS może działać nawet instancja wirtualna (VE).

- Alternatywą jest użycie produktu ADC z zewnętrznym sprzętem HSM (FIPS). Oprócz wysokiej ceny, takie rozwiązanie nie jest zgodne ze standardowymi praktykami stosowanymi przez przedsiębiorstwa korzystające z produktów HSM i z tego powodu nie może być jedynym repozytorium certyfikatów korporacyjnych.

F5 | ROZWIĄZANIE LTM

Wszystkie urządzenia BIG-IP, w tym instancje wirtualne (VE), mogą integrować się z urządzeniami HSM w celu spełnienia wymagań standardu FIPS 140-2.

Niektóre urządzenia jednofunkcyjne, takie jak BIG-IP seria 7000 oraz seria 10000, mają już certyfikat FIPS, ponieważ zawierają wbudowane repozytorium HSM do bezpiecznego przechowywania kluczy.

ARCHITEKTURA REFERENCYJNA | INTEGRACJA Z REPOZYTORIAMI HSM

-

43 • Optymalizacja rankingu w Google dzięki użyciu technologii TLS/SSL

PROBLEM

SSL to protokół szyfrowania, który zabezpiecza połączenia internetowe za pomoc algorytmu klucza publicznego, szyfrując dane przesyłane pomiędzy nadawcą a odbiorcą i w ten sposób gwarantując ich poufność

Jednym z jego typowych zastosowań jest szyfrowanie ruchu HTTP do postaci HTTPS. Taki mechanizm szyfrowania jest używany przez ponad 70% transakcji WWW w Internecie.

Starsze wersje protokołu SSL mają bardzo liczne luki zabezpieczeń. Natomiast kolejny etap ewolucji SSL (o nazwie TLS) oferuje znacznie wyższe bezpieczeństwo, szczególnie w przypadku najnowszych wersji. Jest to jedno z kryteriów używanych przez Google przy tworzeniu rankingu stron WWW, gdzie pod uwagę brany jest wynik ?oceny SSL?*. Niestety aż połowa przedsiębiorstw dostaje ocenę C, czyli bardzo niską. Wdrożenie technologii TLS na starej infrastrukturze WWW nie jest rzeczą prostą. Https://www.ssllabs.com/ssltest/index.php.

ALTERNATYWY

- Modernizacja całej infrastruktury usługi internetowej i zwymiarowanie jej odpowiednio do potrzeb najnowszych standardów bezpieczeństwa. Pociąga to za sobą znaczne nakłady inwestycyjne, zarówno w kategorii kosztów, jak i czasu potrzebnego na zrealizowanie wdrożenia.

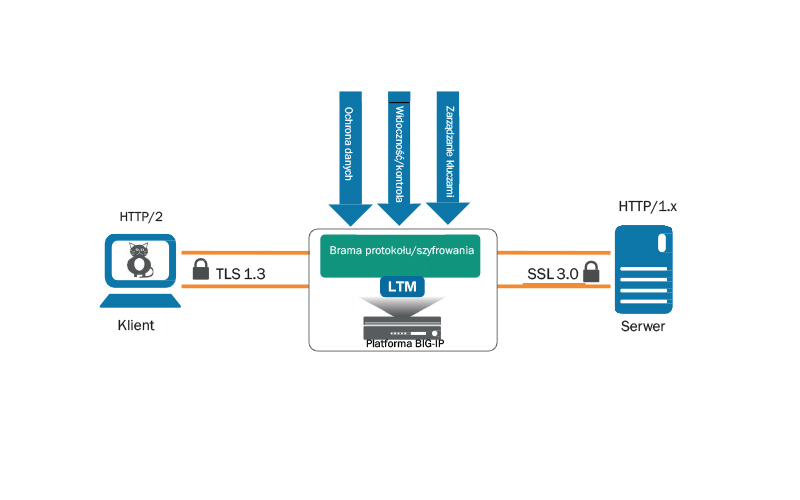

F5 | ROZWIĄZANIE LTM

Rozwiązanie F5 BIG-IP LTM oferuje architekturę pełnego systemu proxy, która obejmuje akcelerację sprzętową i obsługuje większą liczbę protokołów szyfrowania, niż jakakolwiek inna platforma na rynku.

Jest to idealne rozwiązanie do wdrożenia między użytkownikami a aplikacjami, które zapewnia komunikację z użytkownikiem z użyciem najnowszych standardów szyfrowania. Aby zagwarantować bezpieczeństwo połączeń i utrzymać niezmienione szyfrowanie po stronie serwera, F5 LTM staje się bramą SSL/TLS.

Rozwiązanie BIG-IP LTM znacznie zwiększa bezpieczeństwo usługi, czego korzystnym efektem ubocznym jest również lepsze pozycjonowanie serwisu w wyszukiwarkach (SEO) bez potrzeby inwestowania dużych sum. Działa przy tym w sposób niemal natychmiastowy i jednocześnie przezroczysty dla większości współczesnych aplikacji.

ARCHITEKTURA REFERENCYJNA | OPTYMALIZACJA RANKINGU W GOOGLE DZIĘKI UŻYCIU TECHNOLOGII TLS/SSL

-

44 • Brama odwrotnego proxy

PROBLEM

PBram lub odwrotnych proxy często używa się w celu zapewnienia użytkownikom zewnętrznym dostępu do niektórych rodzajów aplikacji przeznaczonych do użytku wewnętrznego. Typowe przykłady takich zastosowań to np. użycie produktu MSFT TMG lub ISA Server w celu zapewnienia dostępu do platformy Exchange/SharePoint lub wykorzystanie serwerów Apache w celu rekonfiguracji adresów URL. Jednak wiele firm używa takich rozwiązań w celu poprawy bezpieczeństwa dostępu; ruch HTTPS jest deszyfrowany przez te urządzenia i przekazywany jawnie do serwerów lub usług uwierzytelniających. Ma to zastosowanie szczególnie w przypadku korzystania z certyfikatów cyfrowych.

Patrząc na powyższe przykłady łatwo zauważyć, że stosuje się specyficzne rozwiązania dostosowane do konkretnego typu aplikacji, co prowadzi do powstania środowisk w dużym stopniu heterogenicznych i komponentów, których nikt regularnie nie rozwija ani nimi nie zarządza. To zaś generuje kolejne punkty podatności na awarię i zwiększa złożoność środowiska.

ALTERNATYWY

- Częściowa obsługa zapewniana przez funkcje odwrotnego proxy

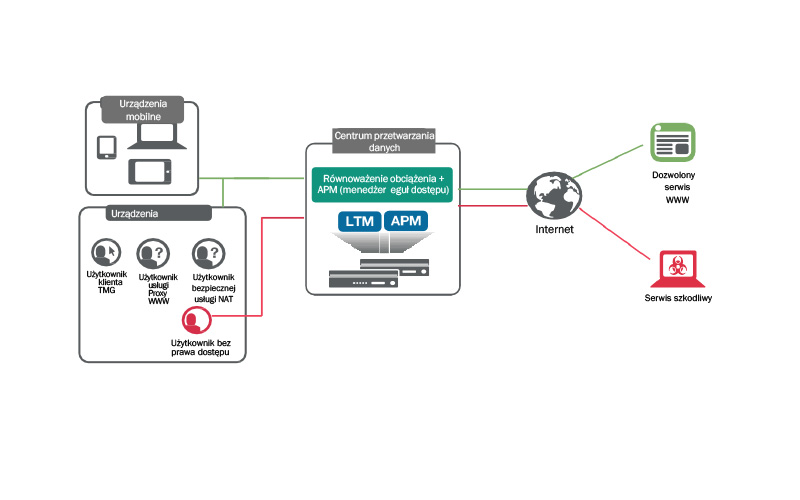

F5 | ROZWIĄZANIE APM

Moduł F5 APM (Access Policy Manager) można zastosować we wszystkich scenariuszach konfiguracji, w których wymagane jest użycie bramy dostępowej lub odwrotnego proxy.

Uwierzytelnianie użytkowników. Bezpośrednia obsługa zarówno typowych, jak i większości zróżnicowanych metod uwierzytelniania.

Publikowanie usług i rekonfiguracja adresów URL. Usługi można publikować na zewnątrz i przekazywać do wewnętrznych usług i serwerów, ukrywając ich faktyczne adresy wewnętrzne.

Szyfrowanie i deszyfrowanie ruchu SSL. Urządzenia sprzętowe F5 zawierają karty akceleratorów SSL, które w optymalny sposób realizują te funkcje.

Publikowanie usług MSFT. Rozwiązanie F5 optymalizuje, przyspiesza i zabezpiecza wydawanie usług Microsoft, zastępując i udoskonalając architekturę rozwiązań TMG lub ISA Server.

Wdrażanie rozwiązań SSL-VPN w celu umożliwienia użytkownikom dostępu do aplikacji i zasobów korporacyjnych z dowolnego miejsca i za pomocą dowolnego urządzenia.

ARCHITEKTURA REFERENCYJNA | BRAMA ODWROTNEGO PROXY

-

45 • Ochrona przed botami w środowiskach OWA

PROBLEM

BPoczta elektroniczna to jedna z najczęściej używanych (i najbardziej podatnych na ataki) aplikacji w środowiskach korporacyjnych. Ataki typu DoS lub DDoS na portale WWW platformy Exchange (OWA) opierają się na koncepcji uniemożliwienia dostępu wszystkim użytkownikom uwierzytelnianym z użyciem usługi Active Directory (AD). Taki atak podejmuje próbę uwierzytelnienia użytkownika i wprowadza nieprawidłowe hasło więcej niż trzy razy, co powoduje automatyczną aktywację mechanizmu blokady dostępu dla tego użytkownika przez usługę AD. W przypadku ataku typu DDoS takie działanie obejmuje oczywiście bardzo wielu użytkowników (zdarzają się ataki dotykające wszystkich użytkowników zarejestrowanych w korporacyjnym katalogu AD).

Istotnym problemem w zwalczaniu takich ataków jest fakt, że zakładają one, iż żadne przedsiębiorstwo nie jest w stanie analizować wszystkich informacji zawartych w systemie Exchange i zarządzać nimi. Co więcej, towarzyszy im również ryzyko ujawnienia informacji znajdujących się w skrzynkach pocztowych.

ALTERNATYWY

- Usługę Active Directory można skonfigurować tak, aby zezwalała na większą liczbę nieudanych prób logowania, zanim zablokuje użytkownika. Można również pozostawić ją bez zabezpieczenia, co nie jest rozwiązaniem chroniącym użytkowników przed atakami typu DDoS.

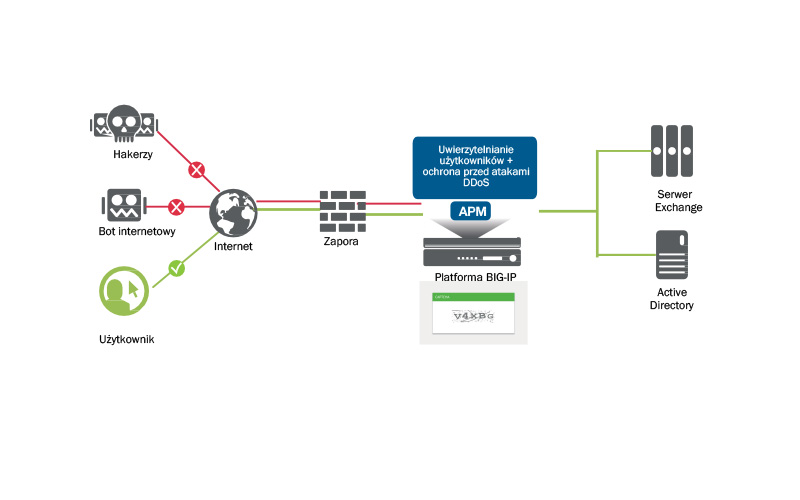

F5 | ROZWIĄZANIE APM

F5 proponuje dodanie kolejnego poziomu zarządzania z zaawansowanym uwierzytelnianiem użytkowników. Zastosowany w tym celu moduł APM (Access Policy Manager) będzie konsolidować wszystkich użytkowników aplikacji (zarówno wewnętrznych, jak i zewnętrznych).

RAPM może wyświetlać ekran dostępowy dla użytkownika o wyglądzie dostosowanym do potrzeb aplikacji (np. Exchange) oraz zarządzać całokształtem uwierzytelniania użytkowników dla tej aplikacji. Pozwala to kontrolować liczbę dozwolonych dla użytkownika prób uwierzytelnienia (która będzie mniejsza, niż liczba prób dozwolonych w AD), aby zapobiegać blokowaniu użytkowników w usłudze AD. W przypadku przekroczenia liczby dozwolonych prób logowania można zaprezentować użytkownikowi inne mechanizmy zabezpieczeń, takie jak uwierzytelnianie dwuskładnikowe, hasła jednorazowe (OTP), kody Captcha itd.

ARCHITEKTURA REFERENCYJNA | OCHRONA PRZED BOTAMI W ŚRODOWISKA OWA

-

46 • Ochrona z użyciem inteligentnych list reputacji

PROBLEM

Korporacyjne serwery aplikacji są dzień w dzień atakowane zarówno przez botnety (na przykład skanujące), jak i phishing. Jednocześnie przedsiębiorstwa muszą eliminować połączenia wychodzące do serwerów sterowania i kontroli (C&C) oraz serwisów zawierających szkodliwe oprogramowanie. Wykrywanie i blokowanie tych zagrożeń staje się coraz trudniejsze ze względu na konieczność zachowania wysokiej dostępności aplikacji.

Oznacza to, że aplikacje i serwisy WWW muszą pozostać dostępne dla uprawnionych użytkowników, ale jednocześnie musi istnieć możliwość blokowania dostępu nieuprawnionego lub szkodliwego. Zainfekowane punkty końcowe podejmują próby połączenia się z sieciami korporacyjnymi, co prowadzi do utraty dostępności zasobów sieciowych. W rezultacie użytkownicy mogą połączyć się z serwisami zawierającymi szkodliwe oprogramowanie. Przedsiębiorstwa muszą więc zapobiegać infekcji swoich punktów końcowych, biorąc przy tym pod uwagę coraz wyższy poziom zaawansowania i stałe utrzymywanie się zagrożeń typu APT.

ALTERNATYWY

- w przypadku ataku DDoS ani nie są w stanie odfiltrować adresów IP stanowiących wektory takiego ataku.

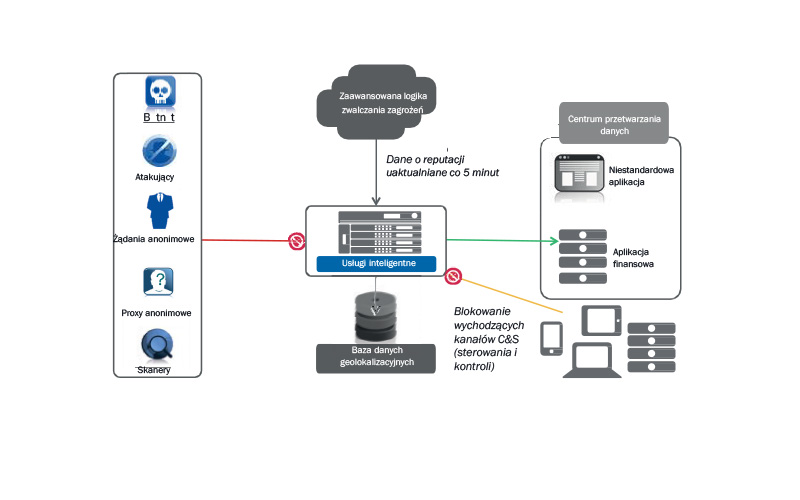

F5 | IP INTELLIGENCE

Jednym z najbardziej skutecznych i opłacalnych mechanizmów ograniczania spamu jest blokowanie w czasie rzeczywistym określonych rodzajów ruchu pocztowego na podstawie list reputacji.

Rozwiązanie F5 IP Intelligence wprowadza dodatkową warstwę zabezpieczeń, przeprowadzając przegląd adresów IP komunikacji przychodzącej i wychodzącej na podstawie aktualnych danych. Przedsiębiorstwa mogą chronić zasoby swoich centrów przetwarzania danych, wykrywając w czasie rzeczywistym szkodliwe lub niepożądane adresy IP i konfigurując reguły BIG-IP w celu zablokowania ich dostępu. Zmniejsza to obciążenie zasobów zaplecza, w tym zapór i serwerów.

Rozwiązanie IP Intelligence można wdrożyć na dowolnym urządzeniu BIG-IP lub zintegrować z modułem ASM (zaporą WAF oferowaną przez F5), aby uzyskać dokładny wgląd w działania podejrzanych adresów IP.

ARCHITEKTURA REFERENCYJNA | OCHRONA Z UŻYCIEM INTELIGENTNYCH LIST REPUTACJI

-

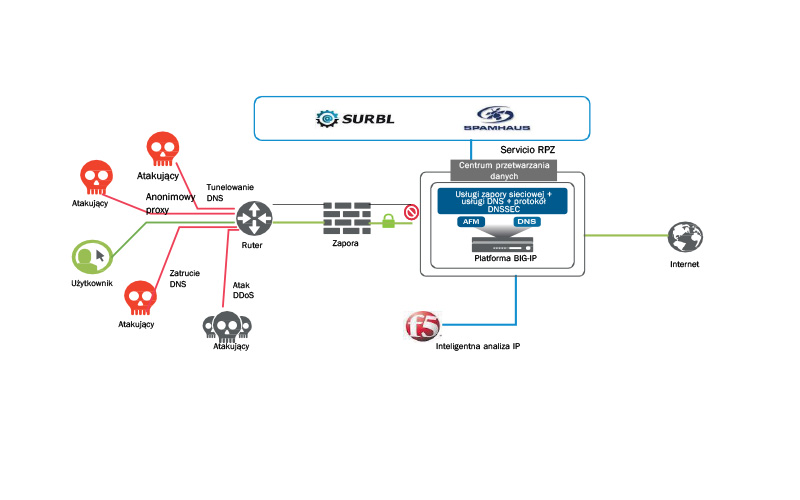

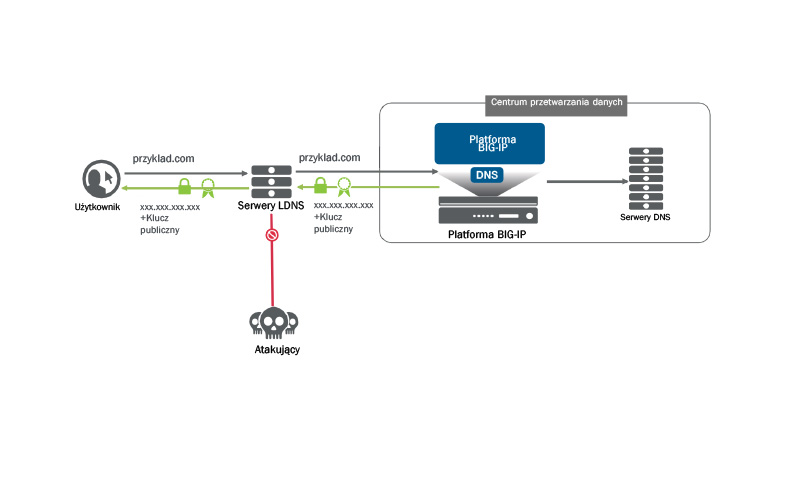

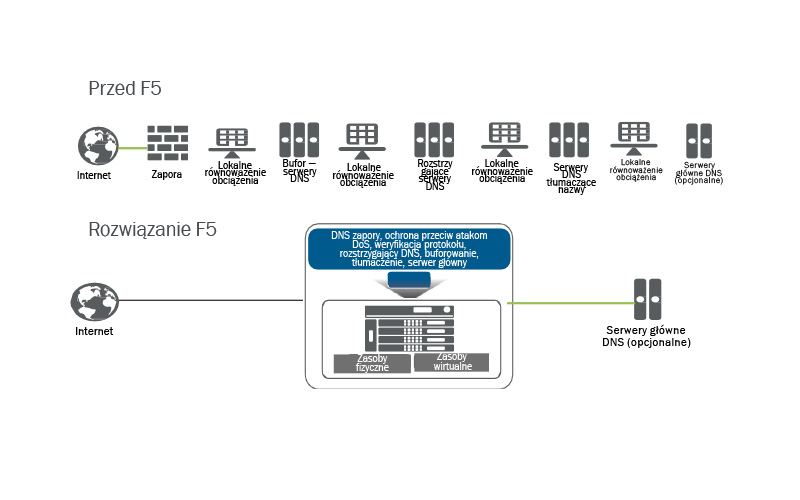

47 • Ochrona infrastruktury DNS BIG-IP

PROBLEM

Przedsiębiorstwa wykorzystują usługę DNS, aby umożliwić użytkownikom dostęp do aplikacji internetowych. Jeśli usługa DNS jest wyłączona (lub jej wydajność została ograniczona), nie można zapewnić dostępu do takich zasobów.

Dlatego też konieczne jest zoptymalizowanie i zabezpieczenie infrastruktury DNS, aby zagwarantować możliwość świadczenia usług dla użytkowników. Eksploatacja takiej infrastruktury DNS wiąże się z koniecznością odpowiadania na bardzo wiele żądań na sekundę; gdy trzeba obsługiwać tysiące nazw domen, krytyczne znaczenie zyskuje także możliwość szybkiej rozbudowy skali usługi.

Ponadto trzeba zapewnić ochronę użytkowników i integralność usługi, zabezpieczając ją przed atakami DDoS, zatruciem bufora DNS i tunelowaniem.

ALTERNATYWY

- Rozwiązania oparte na oprogramowaniu BIND są kosztowne w eksploatacji ze względu na częste aktualizacje, niezbędne do zwalczania nieustannie pojawiających się zagrożeń.

- Skalowanie tradycyjnych rozwiązań DNS jest trudne i kosztowne. Nie istnieją elastyczne, zaawansowane, zintegrowane systemy bezpieczeństwa przeznaczone specjalnie dla infrastruktur DNS

F5 | ROZWIĄZANIE DNS + AFM

Rozwiązanie BIG-IP DNS + AFM (Advanced Firewall Manager) umożliwia przedsiębiorstwom optymalizację, zabezpieczanie i monetyzację infrastruktury DNS. Udostępnia usługi buforowania LDNS, tłumacząc adresy na poziomie klasy operatorskiej i z ogromną wydajnością, i stanowi wyjątkowo dobrze skalowalny system rozstrzygającego DNS (Authoritative DNS). Jest ponadto wyposażone w usługi zapory DNS, w tym rozwiązania sprzętowe łagodzące skutki ataków DDoS na usługę DNS. BIG-IP DNS + AFM udostępnia inteligentną i skalowalną infrastrukturę DNS, która umożliwia szybkie udzielanie odpowiedzi na żądania użytkowników urządzeń mobilnych. Stosując moduły monitorujące, które można dostosowywać, oraz usługi GSLB, przedsiębiorstwa mogą przydzielać odpowiednie zasoby niezbędne do odpowiadania na żądania DNS i zapewnienia najlepszej obsługi użytkowników. Ponadto rozwiązanie BIG-IP DNS umożliwia również korzystanie z formatu DNS64 dla środowisk IPv6 z infrastrukturą odporną na uszkodzenia, optymalizacją ruchu i wyższą jakością usługi dla użytkowników, co chroni wizerunek marki i reputację przedsiębiorstwa.

BIG-IP DNS + AFM chroni również infrastrukturę DNS przed destrukcyjnymi atakami generowanymi przez zainfekowanych użytkowników oraz niepożądanymi zapytaniami i odpowiedziami DNS. Inteligentne rozwiązanie DNS oferowane przez F5 jest wyposażone w zaporę, która kontroluje i weryfikuje protokoły, odrzucając odpowiedzi niepożądane i łagodząc skutki ataków przez blokowanie dostępu do szkodliwych domen.

Co więcej, BIG-IP DNS udostępnia statystyki i raporty oraz funkcje szybkiego rejestrowania dzienników DNS, ułatwiając planowanie pojemności usługi, jej optymalizację oraz monetyzację.

ARCHITEKTURA REFERENCYJNA | OCHRONA INFRASTRUKTURY DNS

-

48 • Ochrona portali usług publicznych

PROBLEM

Miasta mające ponad 20 000 mieszkańców często udostępniają usługi publiczne w postaci centralnego portalu usługowego. Transakcje online (takie jak wpłacanie podatku od nieruchomości) wymagają zastosowania systemu transakcyjnego. Płatności elektroniczne i dane osobowe wpłacającego stanowią dane wrażliwe, zatem służby administracyjne miasta muszą podjąć działania w celu zapewnienia bezpieczeństwa i poufności tych transakcji. Ponadto instytucje miejskie korzystają z systemu umożliwiającego dostęp pracownikom wewnętrznym i zewnętrznym, a niekiedy także obywatelom. Taka usługa wymaga identyfikacji użytkowników w celu uniemożliwienia dostępu osobom nieupoważnionym. Konieczna jest także kontrola dostępu do poszczególnych usług i aplikacji zgodnie z profilem użytkownika. Coraz większa częstotliwość ataków hakerskich oznacza, że aplikacje muszą być wyposażone w inteligentne funkcje sterujące dostępem użytkownika do konkretnego zasobu. Samo hasło już nie wystarczy. Trzeba wziąć pod uwagę również kontekstu użytkownika (gdzie, jak i kiedy uzyskuje dostęp itp.). Ten sam problem mają rady miejskie oferujące usługi publiczne w mniejszych gminach.

ALTERNATYWY

- W przypadku ochrony aplikacji WWW alternatywnym rozwiązaniem jest wdrażanie bezpieczniejszych strategii programowania aplikacji, co może prowadzić do konfliktów organizacyjnych, ogromnych opóźnień w tworzeniu aplikacji i dużego wzrostu kosztów tego procesu. Natomiast niepodjęcie żadnych działań grozi utratą reputacji.

- Jedną z alternatyw tej technologii jest zaimplementowanie podobnych funkcji bezpośrednio w aplikacji. Wymaga to wprowadzania dostosowań, przeprogramowania kodu, testowania itd. Jest to nie tylko uciążliwe, ale też niemożliwe do replikacji w innych aplikacjach.

F5 | ROZWIĄZANIA ASM + APM

Dwa powiązane ze sobą problemy – zabezpieczenie aplikacji internetowej i ochrona dostępu użytkowników – można rozwiązać przez uzupełnienie infrastruktury dwoma rozwiązaniami F5.

Moduł F5 ASM (Application Security Manager) umożliwia wdrożenie zapory WAF w sposób przezroczysty dla aplikacji i zapewnienie im w ten sposób ochrony przed atakami OWASP i DDoS. Stosując ten moduł, rady miejskie i gminne mogą zagwarantować swoim obywatelom, że wszystkie informacje podawane przez nich za pośrednictwem aplikacji internetowych będą bezpieczne i chronione przed przejęciem przez hakerów. Co więcej, jego użycie pozwala chronić sieć WWW przed atakami typu DDoS w warstwie 7, co sprzyja zachowaniu dobrego wizerunku organów administracji. Moduł ASM udostępnia raporty z dokładnymi informacjami o poziomie bezpieczeństwa aplikacji. F5 obsługuje również integrację z rozwiązaniami czołowych dostawców narzędzi DAST, co oznacza, że dane z raportów można szybko uwzględnić w zabezpieczeniach, unikając w ten sposób większości ataków z listy OWASP.

Moduł APM (Access Policy Manager) umożliwia definiowanie szczegółowych reguł dostępu do poszczególnych usług. Pozwala to na dostosowanie kontroli dostępu dla każdej aplikacji i każdej grupy osób. Dostęp do aplikacji jest udzielany z uwzględnieniem kontekstu użytkownika (kim jest, skąd żąda dostępu i do jakiej grupy należy). Rozwiązanie przeprowadza weryfikację użytkownika na podstawie wielu typów repozytoriów (LDAP, RADIUS, AD itp.), sprawdza status bezpieczeństwa urządzenia, przeprowadza uwierzytelnianie z użyciem zaawansowanych mechanizmów (takich jak SAML, Kerberos, NTLM itd.), a także obsługuje uwierzytelnianie wieloskładnikowe na potrzeby aplikacji z uwzględnieniem kontekstu użytkownika.

ARCHITEKTURA REFERENCYJNA | OCHRONA PORTALI USŁUG PUBLICZNYCH

-

49 • Ochrona usługi DNS BIG-IP za pomocą protokołu DNSSEC

PROBLEM

W swojej oryginalnej wersji protokół DNS (Domain Name Service) nie miał żadnych zabezpieczeń.

Oznaczało to, że niezwykle istotna usługa DNS była narażona na ataki, takie jak zatrucie buforów, polegające w ogólnym ujęciu na wysyłaniu fałszywych odpowiedzi na zapytania DNS w celu kierowania użytkowników do szkodliwych domen. Istnieje kilka form ataków wykorzystujących lukę w zabezpieczeniach umożliwiającą zatruwanie bufora, np. „atak dnia urodzin”. Celem ataku jest zmodyfikowanie zawartości bufora DNS w taki sposób, że nie będzie on zwracać adresu IP właściwej nazwy FQDN, lecz inny adres IP – zazwyczaj adres serwera kontrolowanego przez atakujących, na którym znajduje się szkodliwa zawartość.

ALTERNATYWY

- Rezygnacja z użycia protokołu DNSSEC naraża serwery DNS na atak przez zatrucie bufora.

- Korzystanie z list ograniczających dostęp znacznie zwiększa komplikacje związane z zarządzaniem takim rozwiązaniem, szczególnie w zakresie aktualizacji białych i czarnych list.

F5 | ROZWIĄZANIA DNS

Moduł BIG-IP DNS ma wbudowane bezpośrednie rozszerzenie protokołu DNSSEC, co umożliwia korzystanie z sygnatur cyfrowych w celu uwierzytelniania odpowiedzi przesyłanych przez usługę DNS, a także podpisywanie taką sygnaturą własnych odpowiedzi DNS.

Chociaż protokół DNSSEC nie szyfruje danych, uwierzytelnianie kryptograficzne chroni użytkowników/klientów przed atakami polegającymi na zatruciu buforów w zabezpieczonej strefie DNS.

BIG-IP generuje sygnatury DNSSEC sprzętowo, co zapewnia bardzo dużą skalowalność rozwiązania.

Ponadto platforma ta umożliwia offloading (odciążanie) obsługi certyfikatów z użyciem jej własnych kart kryptograficznych. Można ją także zintegrować z zewnętrznymi repozytoriami HSM, które będą potwierdzać ważność certyfikatów.

ARCHITEKTURA REFERENCYJNA | OCHRONA USŁUGI DNS ZA POMOCĄ PROTOKOŁU DNSSEC

-

50 • Przezroczysta ochrona przed oszustwami w transakcjach handlu elektronicznego

PROBLEM

Poziom oszustw gospodarczych w transakcjach handlu elektronicznego wzrasta z każdym dniem. Oszustwa takie są możliwe dzięki dwóm czynnikom: lukom w zabezpieczeniach aplikacji internetowych (na poziomie ich kodu) oraz szkodliwemu oprogramowaniu internetowemu zainstalowanemu w przeglądarkach użytkowników.

W obliczu takich ataków użytkownicy i przedsiębiorstwa doświadczają dwóch problemów: po pierwsze konsekwencji ekonomicznych ataku (zarówno na poziomie użytkownika, jak i przedsiębiorstwa), a po drugie negatywnego wpływu ataku na reputację (w przypadku przedsiębiorstw).

ALTERNATYWY

- Inne rozwiązania wymagają instalowania produktów klienckich, zatem integracja jest utrudniona i może wpływać na wydajność aplikacji WWW.

F5 | ROZWIĄZANIA WEBSAFE + ASM

F5 to jedyny producent oferujący kompletne i przezroczyste rozwiązanie chroniące przed oszustwami ekonomicznymi w środowisku internetowym oraz zabezpieczające użytkowników i aplikacje internetowe. ASM (Application Security Manager) to rozwiązanie typu WAF, które chroni przed atakami na wszystkie słabe punkty zabezpieczeń oraz atakami typu DDoS na poziomie aplikacji internetowej. Jest to moduł zabezpieczający infrastrukturę WWW przed problemami wynikającymi ze specyfiki tworzenia oprogramowania oraz lukami w zabezpieczeniach innych platform (Apache, IIS, Tomcat, MySQL itd.).

WebSafe to rozwiązanie przeciwdziałające oszustwom, które nie wymaga instalowania klientów i umożliwia bezproblemową integrację z istniejącymi aplikacjami internetowymi oraz wszystkimi dostępnymi przeglądarkami Internetu. Takie rozwiązanie zapewnia ochronę zwrotu z inwestycji, pozwalając uniknąć zarówno strat ekonomicznych, jak i utraty informacji o użytkownikach, aplikacjach i platformach WWW, dzięki czemu chroni reputację przedsiębiorstwa.

ARCHITEKTURA REFERENCYJNA | PRZEZROCZYSTA OCHRONA PRZED OSZUSTWAMI W TRANSAKCJACH HANDLU ELEKTRONICZNEGO

-

51 • Wymiana rozwiązań Juniper SSL VPN

PROBLEM

Firma Juniper sprzedała część swojej działalności przedsiębiorstwu Pulse Secure, co doprowadziło do dwóch problemów:

- Po pierwsze, niepewny jest dalszy los rozwoju oferowanego przez Juniper rozwiązania dostępowego SSL VPN.

- Po drugie, pojawiły się trudności z dostępem do stałej pomocy technicznej i konserwacji tych platform.

Rozwiązanie SSL VPN oferowane przez Pulse ma ograniczone możliwości integracji z narzędziami innych firm, np. systemami uwierzytelniania takimi jak Latch, MDM itd.

ALTERNATYWY

- UTM / zapory nowej generacji

- Nie zapewniają one szczegółowej kontroli (tylko VPN-SSL-VPN). Nie konsolidują procesów uwierzytelniania ani dostępu.

- Ograniczona obsługa rodzajów uwierzytelniania i mechanizmów uwierzytelniania silnego.

F5 | ROZWIĄZANIA LTM + APM

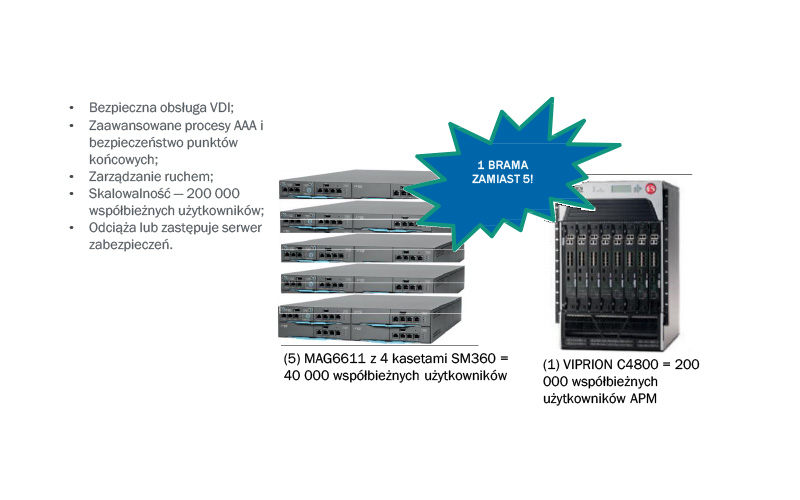

BIG-IP APM (Access Policy Manager) to rozwiązanie o czołowej pozycji na rynku, które konsoliduje usługi VPN w protokole SSL z zarządzaniem procesami uwierzytelniania i dostępu użytkowników, integrując w jednym rozwiązaniu usługi jednokrotnego logowania (SSO) i federacji identyfikatorów.

Jest to produkt zapewniający widoczność ruchu użytkowników i aplikacji oraz kontrolę nad tym ruchem, który obsługuje wszystkie typy urządzeń i systemów operacyjnych.

Rozwiązanie to oferuje znacznie większą skalowalność niż oferta konkurencji (do 200 000 jednoczesnych klientów VPN SSL na obudowę). Zapewnia bezpośrednią obsługę VDI (Microsoft, VMWare, Citrix) i większości mechanizmów uwierzytelniania, w tym uwierzytelniania silnego (NTLM, Kerberos, SAML, certyfikaty cyfrowe, tokeny, hasła jednorazowe itp.).

Umożliwia również pełną integrację z rozwiązaniami MDM, takimi jak AirWatch i MobileIron.

ARCHITEKTURA REFERENCYJNA | WYMIANA ROZWIĄZAŃ JUNIPER SSL VPN

-

52 • Wymiana PRODUKTÓW Microsoft Forefront TMG

PROBLEM

We wrześniu 2012 r. firma Microsoft poinformowała o wycofaniu produktu Forefront Threat Management Gateway (TMG), poprzednio zwanego Microsoft Proxy Server lub Microsoft ISA Server.

Rozwiązanie TMG pełni rolę odwrotnego proxy, umożliwiając publikowanie aplikacji (przede wszystkim Exchange, Lync, SharePoint itd.) dla użytkowników zdalnych. Składa się z dwóch komponentów: pierwszym z nich jest bardzo prosty menedżer ruchu, który równoważy ruch HTTP i HTTPS; drugi to klient uwierzytelniania, który komunikuje się z różnymi katalogami danych użytkowników (LDAP, Radius, Kerberos itd.).

Z punktu widzenia przedsiębiorstwa korzystanie w środowisku produkcyjnym z rozwiązania, które nie ma gwarancji ciągłości ani wsparcia, to problem o krytycznym znaczeniu i dlatego konieczne jest rozważenie wymiany takich produktów.

ALTERNATYWY

- Dalsze korzystanie z rozwiązania Microsoft TMG nie jest realną alternatywą. Używanie komputerów pozbawionych bezpośredniego wsparcia producenta stanowi poważne zagrożenie bezpieczeństwa aplikacji publikowanych za pośrednictwem platformy Forefront TMG, a przez to dla całej infrastruktury sieciowej klienta.

F5 | ROZWIĄZANIA LTM + APM

Microsoft rekomenduje swoim klientom rozwiązanie F5 jako czołowy produkt na rynku.

F5 BIG-IP Local Traffic Manager (LTM) to czołowe rozwiązanie na rynku produktów ADC (kontrolerów dostarczania aplikacji). BIG-IP LTM przekształca sieć w prężną infrastrukturę służącą do dostarczania aplikacji, zapewniającą dużą skalowalność, wysoką dostępność i doskonałą wydajność. APM (Access Policy Manager) umożliwia konfigurowanie polityk bezpieczeństwa niezbędnych do zapewnienia szczegółowej kontroli dostępu użytkowników oraz urządzeń zdalnych.

Jedną z korzyści wynikających z zakupu rozwiązania F5 jest możliwość konsolidacji wszystkich funkcji w jednym urządzeniu, co pozwala uprościć infrastrukturę i udostępnić funkcjonalność równoważenia obciążenia i uwierzytelniania dostępu użytkowników.

ARCHITEKTURA REFERENCYJNA | WYMIANA PRODUKTÓW MICROSOFT FOREFRONT TMG

-

53 • Wymiana platform DNS opartych na oprogramowaniu Bind

PROBLEM

BIND to najczęściej wdrażane oprogramowanie DNS w Internecie, które stanowi standard w wielu systemach Unix. Produkt ten powstał w 1980 r., a obecnie dostępna jest jego wersja 9. Oprogramowanie BIND opiera się na rozwiązaniu o otwartym dostępie do kodu źródłowego, a jego lista luk w zabezpieczeniach jest udostępniana publicznie. Pozwala to hakerom na wykorzystywanie tych luk i atakowanie usługi DNS. W związku z tym administratorzy platformy BIND muszą bezustannie wdrażać jej poprawki, co powoduje przerwy w dostępności usługi i w ostatecznym rozrachunku sprawia, że nie jest to rozwiązanie niezawodne.

W 2013 i 2014 r. luki w zabezpieczeniach, takie jak 'DNS Amplification’, doprowadziły do wyjątkowo poważnych problemów z usługami DNS opartymi na oprogramowaniu BIND, ponieważ wiele z nich wdrożono w środowiskach produkcyjnych z parametrami domyślnymi. BIND opiera się na systemie operacyjnym ogólnego przeznaczenia, co oznacza, że takie rozwiązanie trudno się skaluje, a jego wydajność jest ograniczona. Z tego powodu jest wyjątkowo podatne na ataki typu DDoS.

ALTERNATYWY

- Dalsze korzystanie z systemów DNS opartych na oprogramowaniu BIND to nieustanne źródło problemów i podatności na ataki. Może to negatywnie wpływać nie tylko na przedsiębiorstwo, które ich używa, ale także stać się źródłem ataków DDoS (takich jak DNS Amplification) na inne podmioty. Ma to konsekwencje zarówno w odniesieniu do kosztów operacyjnych platformy DNS, jak i reputacji przedsiębiorstwa.

- Wydajność i skalowalność produktów opartych na oprogramowaniu BIND jest znacznie niższa niż w przypadku systemów korzystających z opatentowanych rozwiązań z dedykowaną akceleracją sprzętową. Z tego względu są podatne na uszkodzenia w przypadku dużej liczby żądań DNS, nawet jeśli są to żądania uprawnione.

F5 | ROZWIĄZANIE DNS

Rozwiązanie F5 DNS jest oparte na własnym, zastrzeżonym oprogramowaniu, dlatego nie ma luk w zabezpieczeniach, które są stale wykrywane w kodzie BIND.

Ze względu na użytą akcelerację sprzętową F5 DNS stanowi rozwiązanie o ogromnej skalowalności, oferując szybkość rzędu 40 mln RPS (odpowiedzi na sekundę) i chroniąc przedsiębiorstwa i instytucje przed atakami typu DDoS.

F5 DNS obsługuje i przyspiesza protokół DNSSEC, przenosząc intensywne obciążenia związane z jego weryfikacjami na moduły akceleracji sprzętowej, gwarantując dużą szybkość odpowiedzi.

ARCHITEKTURA REFERENCYJNA | WYMIANA PLATFORM DNS OPARTYCH NA OPROGRAMOWANIU BIND

-

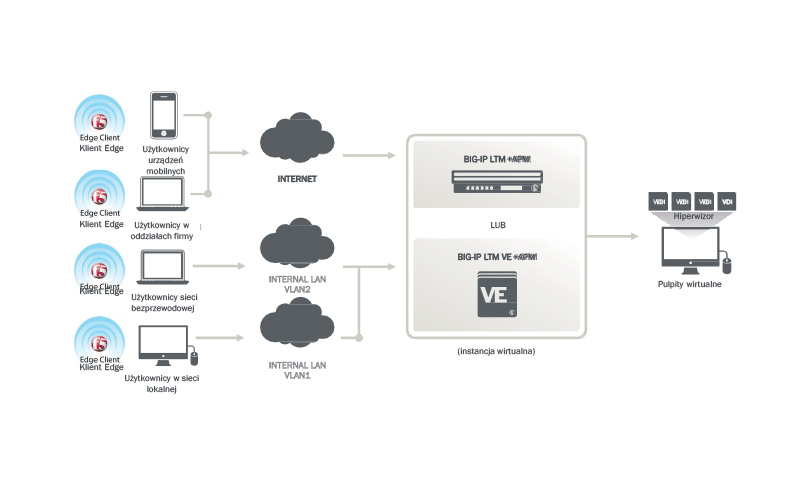

54 • Zawsze dostępne rozwiązanie do środowisk mobilnych

PROBLEM

Użytkownicy urządzeń mobilnych pracujący w roamingu muszą mieć możliwość korzystania ze stabilnych i bezpiecznych połączeń VPN. Jednym z największych problemów napotykanych przez użytkowników jest utrata połączenia, co zdarza się szczególnie często właśnie podczas roamingu, czyli przełączania się między różnymi sieciami. Użytkownik próbujący uzyskać dostęp z urządzenia mobilnego może być w jednym momencie połączony z siecią WiFi, a za chwilę przeskoczyć na łącze 3G/4G. Klient VPN musi za każdym razem ponownie nawiązywać połączenie.

ALTERNATYWY

- Rozwiązania opracowane wewnętrzne

F5 | ROZWIĄZANIE APM

Moduł F5 APM (Access Policy Manager) umożliwia wdrażanie rozwiązań dostępowych VPN-SSL, które umożliwiają dostęp użytkowników do aplikacji i zasobów korporacyjnych z dowolnego miejsca i na dowolnym urządzeniu.

Wdrażając klienta F5 Edge dla sieci VPN na urządzeniach mobilnych i komputerach stacjonarnych, użytkownicy APM mogą skonfigurować połączenie, które zawsze pozostaje dostępne. Taka funkcja umożliwia automatyczne łączenie się z siecią korporacyjną z urządzenia klienckiego bez potrzeby wykonywania żadnych działań przez tego klienta. Gdy tylko pojawi się aktywne łącze transmisji danych, klient Edge Gateway automatycznie tworzy tunel do sieci korporacyjnej.

ARCHITEKTURA REFERENCYJNA | ZAWSZE DOSTĘPNE ROZWIĄZANIE DO ŚRODOWISK MOBILNYCH

-

55 • Uwierzytelnianie Kerberos na urządzeniach mobilnych

PROBLEM

Kerberos uznaje się za jeden z najbardziej niezawodnych i bezpiecznych protokołów uwierzytelniania, jakie są obecnie dostępne, ponieważ umożliwia on dostęp do określonych usług (SPN) przez ograniczony czas (termin ważności biletu Kerberos). Umożliwia także wdrożenie w przedsiębiorstwie jednokrotnego logowania, ponieważ nie wymaga interakcji z użytkownikiem. Dlatego też doradcy z branży bezpieczeństwa zdecydowanie rekomendują stosowanie uwierzytelniania Kerberos

Problem polega na tym, że Kerberos działa tylko na urządzeniach klienckich z systemem Microsoft, na których użytkownik loguje się bezpośrednio do domeny. Coraz liczniej pojawiające się urządzenia mobilne wymagają podobnego rozwiązania uwierzytelniającego, które pozwoli ich użytkownikom na bezpieczne zalogowanie się do usług zewnętrznych wdrożonych przez ich przedsiębiorstwo

ALTERNATYWY

- Obecnie tylko dwóch producentów obsługuje opisaną powyżej implementację (z użyciem certyfikatów uwierzytelniających Kerberos) na urządzeniach mobilnych: F5 ze swoim modułem APM oraz Microsoft z produktem proxy TMG. Jednak firma Microsoft właśnie wycofuje TMG.

F5 | ROZWIĄZANIE APM

Moduł APM (Access Policy Manager) implementuje zarówno standardowe mechanizmy uwierzytelniania Kerberos, jak i Kerberos Constrain Delegation (KCD). KCD umożliwia uwierzytelnianie Kerberos w przypadku użytkowników, którzy nie są zalogowani w wewnętrznej domenie Windows ? czyli użytkowników zewnętrznych, którzy chcą uzyskać dostęp do usług wewnętrznych.

Uwierzytelnić użytkownika, a opcjonalnie także urządzenie, z które korzysta taki użytkownik zewnętrzny. Następnie APM wysyła żądanie wewnętrzne do kontrolera KDC (Kerberos Domain Controller), aby uzyskać bilet Kerberos w imieniu użytkownika. Powszechnie stosowanym i niezawodnym rozwiązaniem jest uwierzytelnianie użytkowników zewnętrznych na podstawie certyfikatu zainstalowanego na ich urządzeniu mobilnym. APM sprawdza poprawność tego certyfikatu, wyodrębnia wymagane informacje o użytkowniku i wysyła żądanie biletu Kerberos w imieniu użytkownika (w ramach procesu Kerberos Delegation), zapewniając w ten sposób bezpieczny dostęp dla użytkowników zewnętrznych. Taka implementacja nie tylko tworzy skuteczne rozwiązanie do uwierzytelniania Kerberos na urządzeniach mobilnych, ale umożliwia również przezroczyste uwierzytelnianie użytkownika (SSO).

ARCHITEKTURA REFERENCYJNA | W ROZWIĄZANIE DO UWIERZYTELNIANIA KERBEROS NA URZĄDZENIACH MOBILNYCH

-

56 • Rozwiązanie zdalnego dostępu SSL do sieci VPN

PROBLEM

Przedsiębiorstwa muszą zapewnić swoim użytkownikom zdalnym dostęp do zasobów korporacyjnych (a także zasobów bardziej zewnętrznych, np. zlokalizowanych w ekstranecie), aby umożliwić im telepracę, korzystanie z aplikacji wewnętrznych, aplikacji wymagających dostępu do wielu portów, wewnętrznych adresów IP itd.

Tradycyjnie rozwiązywano ten problem, instalując na urządzeniach agenty lokalne. Wiąże się to z dodatkowymi nakładami administracyjnymi i koniecznością obsługi wersji oraz narzuca wiele ograniczeń wynikających z tradycyjnej hermetyzacji IPSEC (która jest często blokowana podczas dostępu do Internetu za pośrednictwem serwera proxy lub w środowisku osób trzecich).

ALTERNATYWY

- Użycie tuneli IPSec na kliencie nie sprawdza się w niektórych środowiskach (za proxy WWW, za zaporami itd.), co ogranicza wszechstronność i zmniejsza wartość tego rozwiązania.

- Rozwiązania wymagające instalowania oprogramowania klienckiego na urządzeniu używanym w celu uzyskania dostępu nie zawsze zaspokajają potrzeby danego środowiska (np. w modelu BYOD). Ponadto konieczne jest zarządzanie takimi klientami, co ogranicza skalowalność i elastyczność rozwiązania

F5 | ROZWIĄZANIE APM

Moduł F5 Access Policy Manager (APM) umożliwia przedsiębiorstwom realizowanie elastycznych modeli dostępu zdalnego, w którym każda grupa użytkowników widzi tylko te zasoby, z których ma prawo korzystać.

Takie połączenia można jeszcze dostosowywać na podstawie kontekstu użytkownika, tak aby był mu prezentowany odpowiednio portal aplikacji lub strona dostępu zdalnego. Na przykład użytkownik, który nie ma aktualnego oprogramowania antywirusowego, może zostać skierowany do portalu umożliwiającego aktualizację tego programu, ale nie dostanie pozwolenia na dostęp przez tunel IP.

Korzystając z tunelu VPN szyfrowanego przez SSL, można zapewnić dostęp zdalny nawet spoza proxy WWW lub zapory.

AP oferuje opcję użycia programowego klienta VPN, który ułatwia konfigurację procedury automatycznego nawiązywania sesji i obsługuje większość systemów operacyjnych zarówno na komputerach stacjonarnych (MS Windows, Mac OS X, Linux), jak i urządzeniach mobilnych (Android, IOS, Windows Phone itd.).

ARCHITEKTURA REFERENCYJNA | OZWIĄZANIE ZDALNEGO DOSTĘPU SSL DO SIECI VPN

-

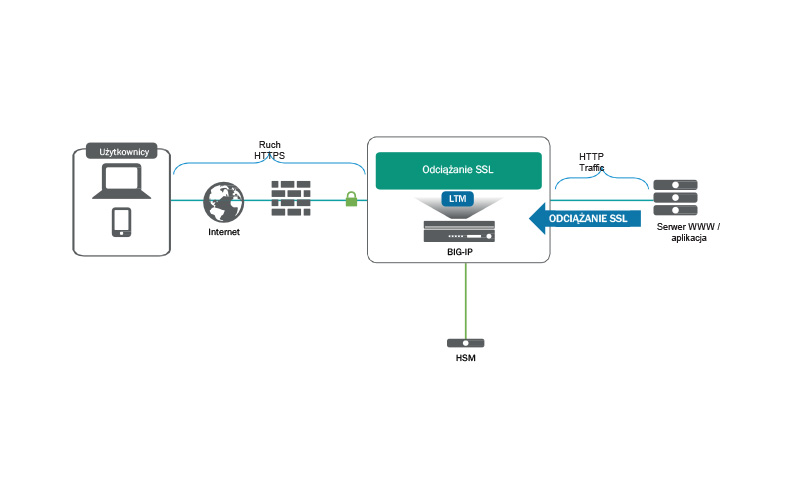

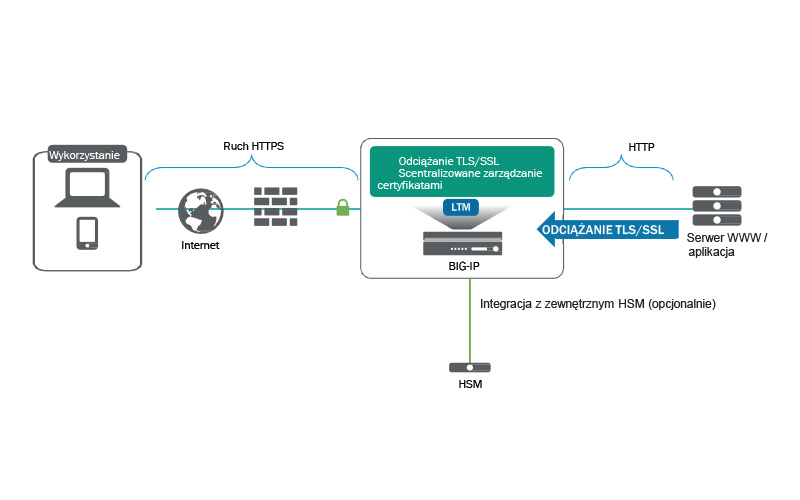

57 • Rozwiązanie odciążające SSL/TLS

PROBLEM

Popularność komunikacji HTTPS (HTTP przez SSL/TLS) w Internecie rośnie z każdym dniem. Usługi oferujące treści OTT (Over-The-Top), sieci społecznościowe, przeglądarki WWW, usługi komunikacji równorzędnej (peer-to-peer) – lista jest niemal nieskończona. Publikacja niezaszyfrowanych usług WWW w Internecie już teraz staje się praktyką nietypową i niebezpieczną. Nadejście standardu HTTP/2 (w którym szyfrowanie jest opcjonalne) ponownie zainicjowało debatę na ten temat. Nie ma obecnie żadnych implementacji przeglądarek z obsługą standardu HTTP/2 bez szyfrowania. Korzystanie z protokołu SSL/TLS w celu szyfrowania i deszyfrowania komunikacji jest co prawda bezpieczne, ale pochłania bardzo wiele zasobów procesora i ogranicza wydajność serwerów WWW. Migracja z kluczy 1024-bitowych na nowe klucze 2048-bitowe (zgodnie z rekomendacją NIST z 2011 r.) pięciokrotnie zwiększyła ilość zasobów obliczeniowych, jakie serwery WWW muszą poświęcić na obsługę tej samej liczby sesji SSL/TLS. Redukuje to o 80% liczbę połączeń na sekundę, którymi są teraz w stanie zarządzać te serwery. Ten model nie jest skalowalny.

ALTERNATYWY

Zwiększenie liczby serwerów frontonowych lub aplikacyjnych w celu dodania zasobów niezbędnych do obsługi zwiększonych wymagań przetwarzania ruchu SSL/TLS to alternatywa kosztowna zarówno w ujęciu ekonomicznym, jak i operacyjnym. Ponadto niezależne administrowanie certyfikatami na poszczególnych serwerach jest nieefektywne i zwiększa ryzyko błędów w sytuacjach, gdzie konieczne jest zarządzanie dziesiątkami certyfikatów na każdy serwer. Rozwiązania akcelerujące oparte na sprzęcie ogólnego przeznaczenia przejmuje obciążenia obliczeniowe od serwerów, ale podlega ograniczeniom wynikającym z tych samych czynników i nie zapewnia prawidłowej skalowalności.

F5 | ROZWIĄZANIE LTM

Platforma F5 zawiera sprzęt przeznaczony specjalnie do akceleracji procesów szyfrowania i odszyfrowywania komunikacji SSL/TLS, przejmując od serwera obciążenia wynikające z wymiany kluczy kryptograficznych.

Odciążanie SSL/TLS umożliwia przedsiębiorstwom migrację całej komunikacji na ten protokół w celu zwiększenia bezpieczeństwa bez negatywnych konsekwencji dla serwerów frontonowych i aplikacyjnych. Ponadto takie rozwiązanie zapewnia wspólne repozytorium konsolidujące certyfikaty, co umożliwia scentralizowanie zarządzania nimi.

W środowiskach, w których konieczne jest szyfrowanie na całej trasie, można używać krótszych kluczy (np. 1024-bitowych) dla połączeń od platformy BIG-IP do wewnętrznych serwerów aplikacji, a dłuższych kluczy (po 2048 lub więcej bitów) dla połączeń z klientami zdalnymi.

F5 oferuje modele zgodne ze standardem FIPS i możliwość integracji z rozwiązaniami HMS innych firm.

ARCHITEKTURA REFERENCYJNA | ROZWIĄZANIE ODCIĄŻAJĄCE SSL/TLS

-

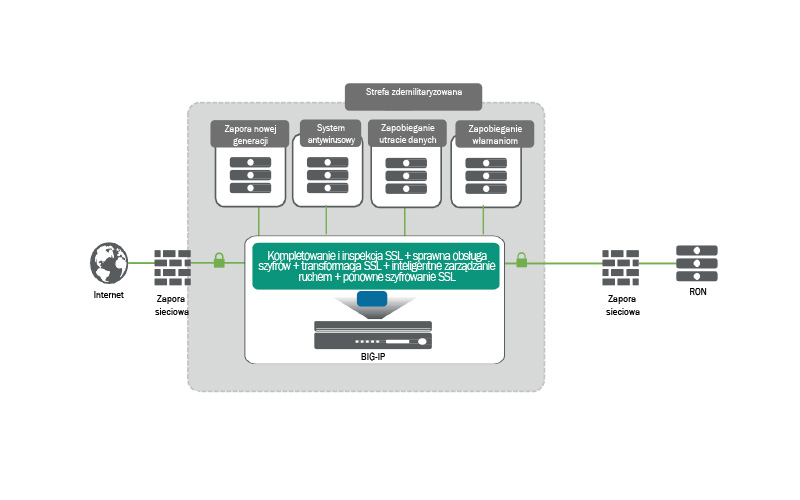

58 • Rozwiązanie do inspekcji ruchu SSL/TLS

PROBLEM

SSL/TLS to protokół szyfrowania, który służy do zabezpieczania połączeń internetowych z użyciem algorytmu klucza publicznego oraz certyfikatów, na podstawie których szyfruje się komunikację oraz potwierdza tożsamość punktów końcowych. Pozwala to na zagwarantowanie poufności i integralności komunikacji. Jednym z najważniejszych zastosowań tego protokołu jest ochrona ruchu HTTP, który sam w sobie nie udostępnia żadnych mechanizmów szyfrowania. Z takiego rozwiązania korzystają na przykład bezpieczne strony internetowe w aplikacjach handlu elektronicznego. Z drugiej strony, mogą się nim również posłużyć hakerzy, aby obejść kontrole na urządzeniach zabezpieczających sieć.

Zadanie szyfrowania i deszyfrowania ruchu HTTPS znacznie obciąża elementy sieciowe służące do inspekcji ruchu (zapory, systemy IDS/IPS, systemy antywirusowe, narzędzia do filtrowania adresów URL, rozwiązania DPI do szczegółowej analizy pakietów itd.), zmniejszając ich wydajność. W przypadku zapory nowej generacji podczas inspekcji zaszyfrowanego ruchu wydajność spada o 81%. Mamy to więc do czynienia z dwoma problemami: widocznością ruchu i wydajnością zasobów.

ALTERNATYWY

Tradycyjna architektura usług bezpieczeństwa zazwyczaj nie jest optymalna i opiera się na rozwiązaniach intensywnie zużywających zasoby procesora (a zatem kosztownych). Nie jest również w stanie kontrolować ruchu zabezpieczonego przy użyciu bardziej zaawansowanych algorytmów, takich jak Elliptic Curve Diffie-Hellman (ECHDE).

F5 | ROZWIĄZANIE LTM

Architektura pełnego proxy oferowana przez rozwiązanie F5 oznacza, że między klientem a LTM oraz między LTM a serwerem aplikacji mogą być nawiązywane odrębne połączenia. Pozwala to modułowi LTM na inspekcję wcześniej zaszyfrowanego ruchu i dostarczenie go w postaci niezaszyfrowanej do serwerów WWW lub elementów sieciowych służących do jego analiz (zapór, systemów IDS/IPS, systemów antywirusowych, narzędzi do filtrowania adresów URL, narzędzi DPI do szczegółowej analizy pakietów itd.).

Zapewnia to widoczność ruchu i w konsekwencji pozwala zredukować wielkość urządzeń służących do jego przyjmowania (FireEye, PAN, CheckPoint, SourceFire), co dodatkowo ułatwia skalowanie w poziomie.

W przeciwieństwie do innych rozwiązań na rynku, opartych na wykorzystaniu oprogramowania SSL w technice MITM (Man-In-The-Middle), F5 stosuje akcelerację sprzętową przetwarzania ruchu SSL (odciążanie SSL). Zapewnia to wyjątkowo dużą wydajność za korzystną cenę.

ARCHITEKTURA REFERENCYJNA | ROZWIĄZANIE DO INSPEKCJI RUCHU SSL/TLS

-

59 • Jednokrotne logowanie (SSO)

PROBLEM

Jednokrotne logowanie (Single Sign-On – SSO) to koncepcja mechanizmu uwierzytelniania, który umożliwia użytkownikowi dostęp do wielu aplikacji na podstawie jednego zestawu niepowtarzalnych danych uwierzytelniających, co jest rozwiązaniem wygodnym, praktycznym i bezpiecznym. Jest to szczególnie istotne, ponieważ liczba używanych obecnie aplikacji (w tym aplikacji korporacyjnych) znacznie wzrosła. Aby uzyskać do nich dostęp, użytkownicy muszą raz za razem wprowadzać swoje dane uwierzytelniające, co zmniejsza produktywność i komfort pracy.

Pojawia także problem z bezpieczeństwem w przypadku aplikacji typu SaaS (oprogramowanie w formie usługi), takich jak Salesforce, Office 365, SharePoint Online itd., ponieważ użytkownicy do wszystkich programów ustawiają takie samo hasło lub wręcz zapisują swoje dane, żeby ich nie zapomnieć.

ALTERNATYWY

- Niewdrożenie mechanizmów SSO w wykorzystywanych aplikacjach lub rozwiązaniach SaaS prowadzi do spadku produktywności i pogorszenia bezpieczeństwa użytkowników i przedsiębiorstwa.

- Zastosowanie rozwiązań SSO opartych na klientach (aplikacjach lub urządzeniach) wiąże się z koniecznością zarządzania tymi klientami i może stwarzać problemy ze zgodnością między różnymi aplikacjami, przeglądarkami itp.

F5 | ROZWIĄZANIE APM

Moduł F5 Access Policy Manager (APM) umożliwia uwierzytelnianie użytkowników w celu udzielenia lub odmowy dostępu do aplikacji na podstawie wielu parametrów i w zależności od ich kontekstu.

Gdy użytkownik zostanie uwierzytelniony przez APM, jego dane uwierzytelniające są automatycznie przesyłane do aplikacji, z których chce skorzystać. Użytkownik nie musi ich ponownie wprowadzać. APM przesyła te dane w formacie wymaganym przez poszczególne aplikacje, w takiej samej formie, jak gdyby użytkownik sam je wprowadzał.

APM wdraża mechanizmy SSO w sposób scentralizowany i przezroczysty dla aplikacji.

Użytkownik może na przykład zostać uwierzytelniony przez APM na podstawie odczytu certyfikatu cyfrowego; następnie APM przekaże uwierzytelnienie tego użytkownika do jednej aplikacji za pomocą formularza WWW, a do innej za pomocą mechanizmu Kerberos.

ARCHITEKTURA REFERENCYJNA | JEDNOKROTNE LOGOWANIE (SSO)

-

60 • Zapora aplikacji internetowej (WAF)

PROBLEM

W wielu przypadkach bezpieczeństwo przedsiębiorstwa zależy w ogromnym stopniu od bezpieczeństwa jego aplikacji internetowych, nad którymi nie ma ono kontroli, ponieważ są tworzone przez inne działy, lub co gorsza przez podmioty zewnętrzne, większą wagę przykładające do funkcjonalności i szybkości niż do zabezpieczeń. Typowe ataki, np. ataki z listy OWASP Top Ten (wstrzyknięcia kodu SQL, ataki typu XSS) mogą doprowadzić do wycieku cennych informacji przedsiębiorstwa, pociągając za sobą poważne konsekwencje ekonomiczne, a nawet skutki prawne. Również ataki DDoS w warstwie 7 mogą spowodować wyłączenie usługi dla klientów. Co więcej, regulacje PCI-DSS wymagają stosowania urządzeń zabezpieczających treści internetowe w celu maskowania danych wrażliwych.

ALTERNATYWY

- Wdrażanie dodatkowych polityk bezpieczeństwa w procesie tworzenia aplikacji, co może prowadzić do konfliktów organizacyjnych, długich opóźnień w powstawaniu programów i znacznego zwiększenia kosztów tego procesu.

- Niepodjęcie żadnych działań stwarza ogromne ryzyko i oznacza naruszenie wymagań określonych w regulacjach.

F5 | ROZWIĄZANIE ASM

Moduł F5 ASM (Application Security Manager) umożliwia szybkie i łatwe wdrożenie zapory WAF w sposób przezroczysty dla aplikacji i zapewnienie im w ten sposób ochrony przed takimi atakami, jak XSS i wstrzyknięcie kodu SQL. Ponadto moduł ten oferuje funkcję monitorowania zgodności z regulacjami PCI-DSS.

Po początkowym okresie 'uczenia się’, kiedy ASM rozpoznaje normalne wzorce działania aplikacji internetowej, aktywowana jest ochrona przez zaporę WAF. Jest to ochrona specyficzna dla każdego adresu URL; użytkownik może określić wartość progową, po przekroczeniu której jest aktywowana automatyczna ochrona.

Urządzenie to można skonfigurować do obsługi białych list albo czarnych list.

ARCHITEKTURA REFERENCYJNA | ZAPORA APLIKACJI INTERNETOWEJ (WAF)

-

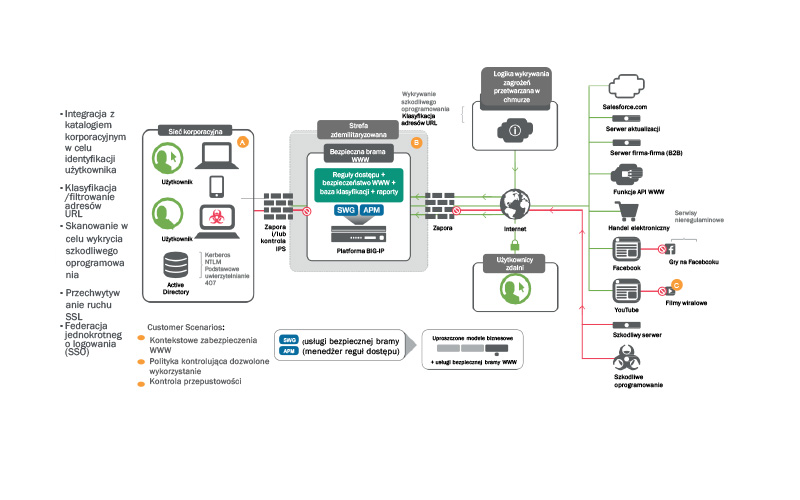

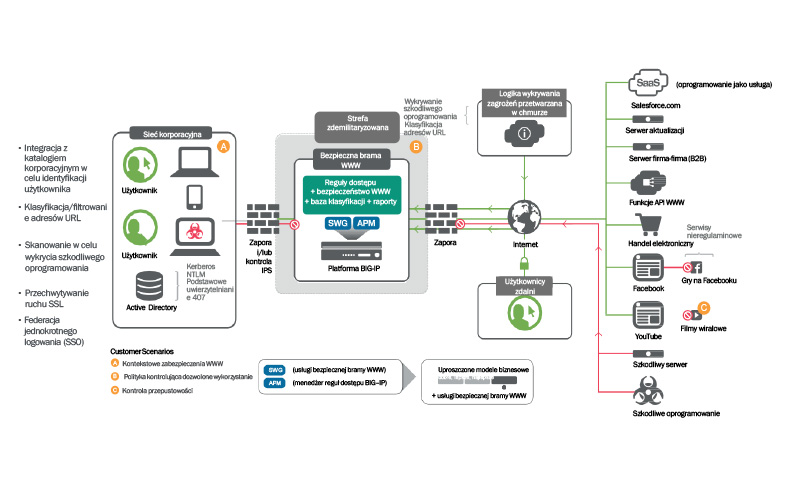

61 • Rozwiązanie proxy zapewniające pracownikom bezpieczną nawigację

PROBLEM

Sposób, w jaki korzystamy z Internetu, bardzo się ostatnio zmienił. Błyskawicznie rozwijają się sieci społecznościowe, komunikatory i narzędzia współpracy.

Pracownicy mogą korzystać z Internetu w sposób produktywny i z pożytkiem dla firmy, albo w celach osobistych i rozrywkowych. Wymaga to szczegółowej kontroli ich dostępu.

Kolejnym zagrożeniem jest szkodliwe oprogramowanie pojawiające się na stronach WWW lub w dokumentach otwieranych w przeglądarce.

Bardzo ważne jest także kontrolowanie sposobu korzystania z poczty WWW (Hotmail, Gmail itd.), która może być źródłem wycieku poufnych informacji firmy.

Mówiąc w skrócie, przedsiębiorstwa muszą monitorować wykorzystanie Internetu przez wszystkich ich użytkowników, aby zabezpieczyć swoje zasoby korporacyjne.

ALTERNATYWY

- F5 to jedyne rozwiązanie na rynku, które zapewnia kontrolę dostępu zarówno w odniesieniu do ruchu przychodzącego (APM: VPN, SSL, VDI, rozwiązania mobilne) oraz wychodzącego (bezpieczne przeglądanie).

- Połączenie F5 i Websense przebija inne technologie buforowania proxy zarówno pod względem wydajności działania, jak i poziomu inteligencji funkcji wykrywających zagrożenia.

F5 | ROZWIĄZANIE APM + SWG

SWG (Secure Web Gateway) oferowany przez F5 to system bezpiecznego proxy WWW, który łączy wysoką wydajność i skalowalność z najbardziej zaawansowanymi technikami wykrywania szkodliwego oprogramowania w czasie rzeczywistym oraz filtrowania zawartości. Aby realizować tę ostatnią funkcję, F5 wybrał technologię Websense, czołowego dostawcy rozwiązań do analizy treści, którego baza danych klasyfikacyjnych oraz zaawansowany mechanizm inspekcji (ACE Technology by Websense) zostały wbudowane do urządzeń F5. Pozwala to przedsiębiorstwom na stosowanie bezpiecznej, precyzyjnej polityki regulującej dostęp użytkowników do sieci społecznościowych, komunikatorów, poczty WWW i tym podobnych aplikacji.

APM (Access Policy Manager) może uwierzytelniać użytkowników na różne sposoby, a także łączyć wiele technik uwierzytelniania: AD, NTLM, Kerberos, Radius, tokeny, certyfikaty, SAML itd. Technologia F5 zapewniająca widoczność ruchu SSL umożliwia inspekcję zaszyfrowanego ruchu w sposób przezroczysty. Ruch SSL do inspekcji można wybrać w precyzyjny sposób, stosując się do wymagań takich uregulowań prawnych, jak ustawa o ochronie danych osobowych (mająca zastosowanie na przykład w przypadku usług bankowych i opieki zdrowotnej).

APM i SWG udostępniają również rozbudowane funkcje rejestracji dzienników i raportowania. Można je wykorzystać do tworzenia zaawansowanych raportów na temat nawigacji użytkowników, co ułatwia jej monitorowanie.

ARCHITEKTURA REFERENCYJNA | ROZWIĄZANIE PROXY ZAPEWNIAJĄCE PRACOWNIKOM BEZPIECZNĄ NAWIGACJĘ

-

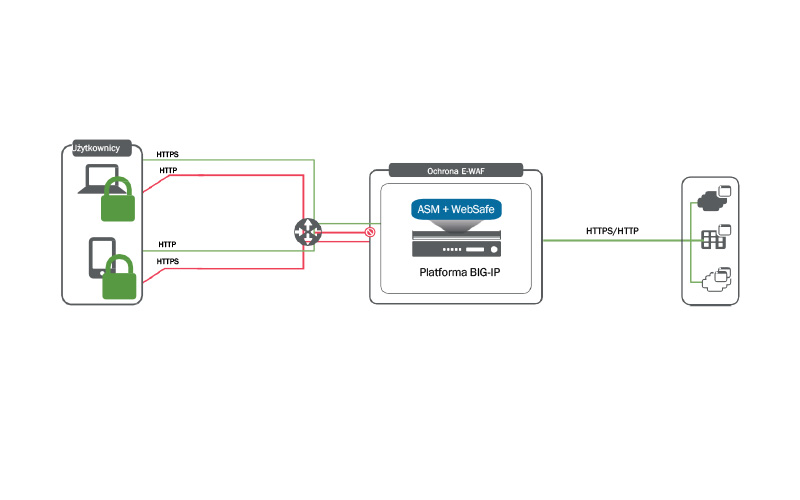

62 • Rozszerzona zapora aplikacji internetowej (E-WAF)

PROBLEM

Chociaż zapora WAF chroni aplikacje przed destrukcyjnym użyciem w wyniku ataku DDoS lub innych ataków na podatne aplikacje internetowe, nie może zapewnić ochrony użytkowników przed takimi atakami, jak phishing, konie trojańskie typu RAT, ataki MITB (’człowiek w przeglądarce’), keyloggery i tym podobne.

Zapewnienie ochrony tego typu jest wyjątkowo skomplikowane, ponieważ przedsiębiorstwo nie ma dostępu do urządzeń stacjonarnych i mobilnych używanych przez jego klientów, zatem nie może na nich instalować oprogramowania klienckiego. Co więcej, urządzenia takie korzystają z szeregu różnych systemów operacyjnych i przeglądarek.

Kradzież danych uwierzytelniających użytkowników, phishing i automatyczne szkodliwe transakcje to ataki poważnie naruszające reputację przedsiębiorstw i instytucji, które mogą prowadzić do dużych strat ekonomicznych i konsekwencji prawnych.

ALTERNATYWY

- Rozwiązania innych dostawców wymagają instalowania produktów klienckich na serwerze i/lub na urządzeniach-klientach, co w większości przypadków jest niewykonalne ze względu na interakcje między tym produktem klienckim a samą aplikacją (w przypadku serwerów) lub ze względu na to, że takie urządzenia pozostają poza kontrolą przedsiębiorstwa.

- Zastosowanie samego modułu WAF nie zapewnia ochrony użytkowników aplikacji przedsiębiorstwa.

F5 | ROZWIĄZANIE ASM + WEBSAFE

Kombinacja modułów F5 ASM (Application Security Manager) oraz WebSafe zapewnia ochronę zarówno aplikacji korporacyjnych, jak i użytkowników tych aplikacji bez potrzeby instalowania programów klienckich, modyfikowania aplikacji lub zarządzania stacjonarnymi lub mobilnymi punktami końcowymi.

ARCHITEKTURA REFERENCYJNA | ROZSZERZONA ZAPORA APLIKACJI INTERNETOWEJ (E-WAF)