Chmura

-

25 • Kontrola kosztów przez tymczasowe przenoszenie części obciążeń do chmury

PROBLEM

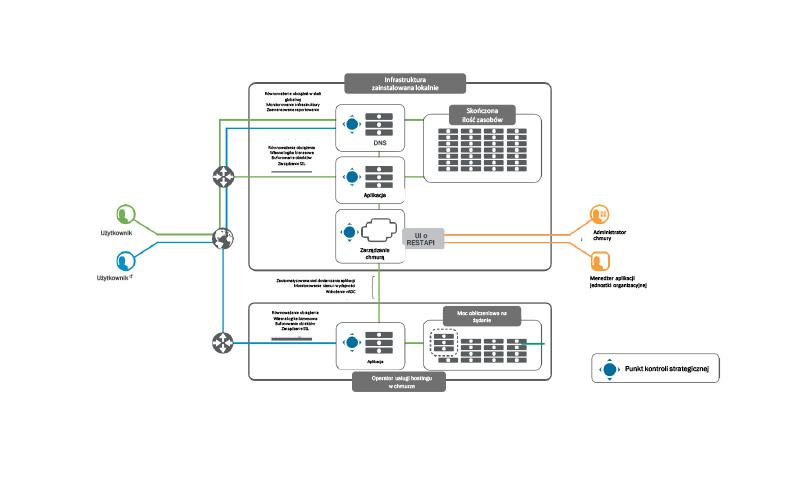

Niektóre przedsiębiorstwa ze względu na swoje potrzeby biznesowe muszą zaplanować sposób radzenia sobie z tymczasowymi skokami lub szczytami zapotrzebowania na zasoby, co wiąże się z wieloma problemami. Może się zdarzyć, że centrum przetwarzania danych nie będzie w stanie przyjąć takiego szczytowego ruchu, spowodowanego próbą uzyskania dostępu do usługi przez wielu użytkowników naraz.

Takie ryzyko jest trudne do uzasadnienia w sytuacji, gdy tymczasowe skoki zapotrzebowania albo potrzeb biznesowych mają wpływ na kondycję całego przedsiębiorstwa.

ALTERNATYWY

Ręczne kierowanie ruchu do chmury, co jest powolne, kosztowne i wymaga interwencji i monitorowania przez człowieka.

ROZWIĄZANIE F5 | APM SOLUTION

Niektóre przedsiębiorstwa wydzielają pewną ilość nadmiarowych zasobów infrastruktury, które mają służyć w okresach szczytowego zapotrzebowania. Takie podejście ma jednak negatywny wpływ na zwrot z inwestycji. Problem ten można rozwiązać, stosując tzw. Cloud Bursting, czyli przenoszenie części obciążeń do chmury. Oznacza to, że aplikacja zainstalowana lokalnie lub w chmurze prywatnej może w sytuacjach krytycznych (w warunkach szczytowego ruchu) zostać automatycznie przeniesiona do chmury publicznej. Usługodawca oferujący taki outsourcing udostępnia dodatkowe zasoby potrzebne klientowi, a klient płaci tylko to, czego faktycznie potrzebuje.

Rozwiązanie F5 do cloud burstingu automatyzuje i koordynuje implementację usług aplikacyjnych w infrastrukturze lokalnej i infrastrukturze chmury, nieustannie zarządzając dynamicznym przekierowaniem obciążeń do najbardziej odpowiedniej lokalizacji. Dzięki tej automatyzacji można oszczędzić czas (do 80%), koszty (62%) i o 54% poprawić wskaźnik zgodności z umownymi poziomami usług.

ARCHITEKTURA REFERENCYJNA | KONTROLA KOSZTÓW PRZEZ CLOUD BURSTING

-

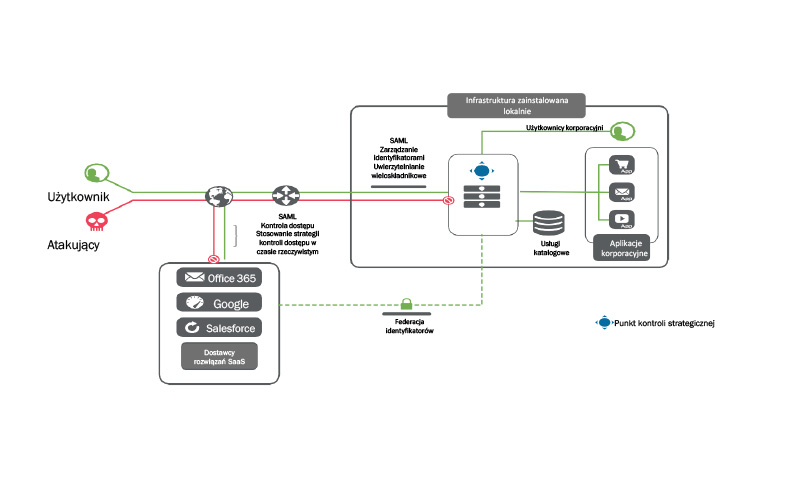

26 • Federacja identyfikatorów w środowiskach przetwarzania w chmurze

PROBLEM

Przedsiębiorstwa o organizacji hybrydowej stosują rozproszone architektury, które mogą obejmować wiele domen bezpieczeństwa. Użytkownik może w tym samym czasie korzystać z korporacyjnego centrum przetwarzania danych, infrastruktury chmury przedsiębiorstwa, a nawet aplikacji internetowej typu SaaS udostępnianej przez zewnętrzną firmę.

Prowadzi to do utraty kontroli dostępu na poziomie profilu użytkownika, a także na poziomie administracji. Wynika ona z faktu, że dostęp jest różnicowany na podstawie profili i uprawnień użytkowników. Zarządzanie dostępem użytkowników jest tak złożone, ponieważ korzysta się z wielu aplikacji, haseł i sposobów uwierzytelniania.

ALTERNATYWY

Różne, doraźne rozwiązania programistyczne, które generują wysokie koszty utrzymania i zmniejszają elastyczność.

Konkretne rozwiązania dla danej aplikacji, które nie zapewniają skalowalności i nie upraszczają dostępu z punktu widzenia użytkowników.F5 | ROZWIĄZANIE APM

Rozwiązanie F5 APM (Access Policy Manager) udostępnia centralny punkt dostępu do aplikacji z dowolnego miejsca, upraszczając i konsolidując bezpieczny dostęp oraz umożliwiając zarządzanie nim.

APM oferuje usługi jednokrotnego logowania (SSO) i federacji identyfikatorów oraz może generować raporty dotyczące typu ruchu i dostępu użytkowników.

Rozwiązanie to zapewnia dużą szczegółowość kontroli na poziomie profili i uprawnień użytkowników, umożliwiając scentralizowanie i stosowanie strategii kontroli dostępu w jednym punkcie infrastruktury sieciowej.

Obsługiwane są wszystkie typy urządzeń i systemów operacyjnych.

ARCHITEKTURA REFERENCYJNA | FEDERACJA IDENTYFIKATORÓW W ŚRODOWISKACH PRZETWARZANIA W CHMURZE

-

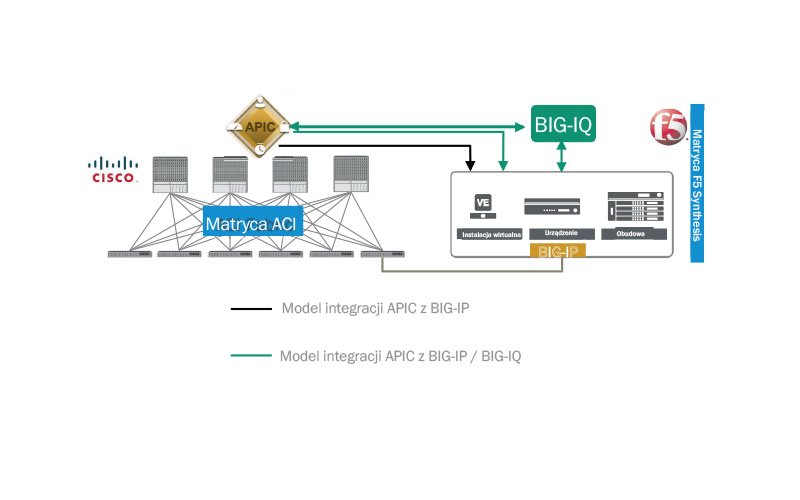

27 • Architektury integracji SDN - Cisco ACI

PROBLEM

Z punktu widzenia klientów niezwykle istotne jest, żeby każda infrastruktura sieciowa, na bazie której są udostępniane aplikacje biznesowe, była dostatecznie elastyczna i zautomatyzowana, aby umożliwić jak najszybsze wprowadzanie na rynek wszelkich usług. Konieczne jest więc zredukowanie do minimum łącznego czasu niezbędnego do wdrożenia aplikacji lub usług.

Procedurę udostępniania nowej maszyny wirtualnej można obecnie przeprowadzić w ciągu kilku minut, jednak skonfigurowanie sieci powiązanej z tą maszyną (ustawienie wirtualnych sieci lokalnych, rutowania, zasad jakości (QoS), zasad zapory, konfiguracji modułów równoważących obciążenie) może zająć wiele godzin, a nawet dni.

ALTERNATYWY

Rozwiązaniami alternatywnymi wobec VMware NSX są między innymi Cisco ACI, Nuage oraz OpenStack.

Alternatywy dla rozwiązania F5 to rozwiązania, które są w stanie zapewnić tylko bardzo proste funkcje równoważenia obciążenia udostępniane jako usługa (LBaaS).F5 | ROZWIĄZANIE LTM

Aby rozwiązać ten problem, trzeba zautomatyzować proces udostępniania usług sieciowych za pomocą technologii SDN (Software-Defined Networking). W architekturach SDN można zaprogramować i zautomatyzować tworzenie sieci oraz skoordynować i zintegrować tę procedurę z systemami zewnętrznymi

Integracja między rozwiązaniem F5 a produktem CISCO ACI umożliwia nie tylko konfigurowanie sieci (łączności), ale także udostępnianie pełnych usług i aplikacji. Wynika to z faktu, że F5 może udostępniać usługi w sposób automatyczny z wykorzystaniem technologii iApp, urządzeń BIG-IQ oraz dostosowanych pakietów.

Oznacza to, że F5 zapewnia nie tylko usługę równoważenia obciążenia (LBaaS), ale także wiele innych funkcji, takich jak WAF, uwierzytelnianie, DNS i tym podobne.

ARCHITEKTURA REFERENCYJNA | INTEGRACJA Z SDN CISCO ACI

-

28 • Integracja z architekturami SDN - Wmware

PROBLEM

Z punktu widzenia klientów niezwykle istotne jest, żeby każda infrastruktura sieciowa, na bazie której są udostępniane aplikacje biznesowe, była dostatecznie elastyczna i zautomatyzowana, aby umożliwić jak najszybsze wprowadzanie na rynek wszelkich usług. Konieczne jest więc zredukowanie do minimum łącznego czasu niezbędnego do wdrożenia aplikacji lub usług.

Procedurę udostępniania nowej maszyny wirtualnej można obecnie przeprowadzić w ciągu kilku minut, jednak skonfigurowanie sieci powiązanej z tą maszyną (ustawienie wirtualnych sieci lokalnych, rutowania, zasad jakości (QoS), zasad zapory, konfiguracji modułów równoważących obciążenie) może zająć wiele godzin, a nawet dni.

ALTERNATYWY

Rozwiązaniami alternatywnymi wobec VMware NSX są między innymi Cisco ACI, Nuage oraz OpenStack.

Alternatywy dla rozwiązania F5 to rozwiązania, które są w stanie zapewnić tylko bardzo proste funkcje równoważenia obciążenia udostępniane jako usługa (LBaaS). F5 może ponadto automatyzować proces tworzenia wielu zaawansowanych usług zgodnie z wymaganiami aplikacji.F5 | ROZWIĄZANIE LTM SOLUTION

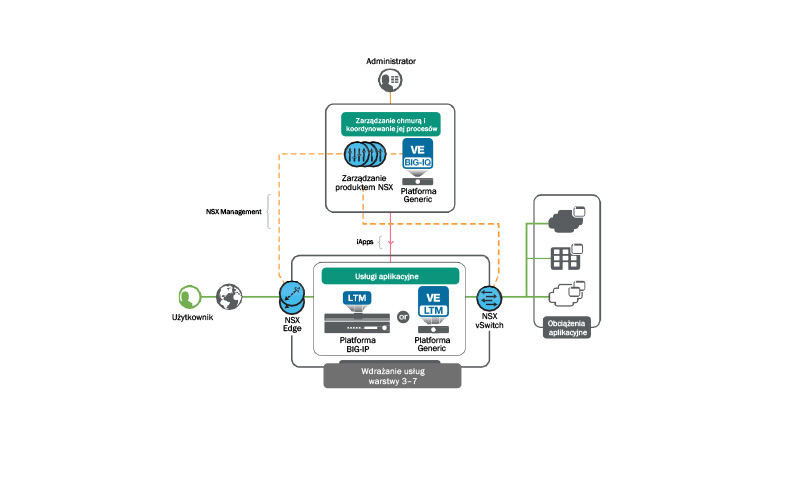

Aby rozwiązać ten problem, trzeba zautomatyzować proces udostępniania usług sieciowych za pomocą technologii SDN (Software-Defined Networking). W architekturach SDN można zaprogramować i zautomatyzować tworzenie sieci oraz skoordynować i zintegrować tę procedurę z systemami zewnętrznymi.

Integracja rozwiązania F5 z produktem VMware NSX umożliwia nie tylko konfigurowanie sieci (łączności), ale także udostępnianie pełnych usług i aplikacji. Wynika to z faktu, że F5 może udostępniać usługi w sposób automatyczny z wykorzystaniem technologii iApp, urządzeń BIG-IQ oraz wstawiania usług VMware NSX.

Oznacza to, że F5 zapewnia nie tylko usługę równoważenia obciążenia, ale także wiele innych funkcji, takich jak WAF, uwierzytelnianie, DNS i tym podobne.

Ponadto za pomocą NSX można tworzyć maszyny wirtualne F5 VE, które zostaną od razu automatycznie skonfigurowane (wraz z przydziałem licencji).

ARCHITEKTURA REFERENCYJNA | INTEGRACJA Z ARCHITEKTURAMI SDN – WMWARE

-

29 • Integracja z brokerami dostępu do chmury (CASB)

PROBLEM

Przedsiębiorstwa nabywają usługi przetwarzania w chmurze z różnych względów ? czy to z powodu nadmiernego natężenia ruchu, czy też w celu obniżenia kosztów operacyjnych. Jednak z chwilą przeniesienia aplikacji z lokalnego centrum przetwarzania danych czy też potrzeby używania zarówno instancji lokalnej, jak i w chmurze (co nazywa się chmurą hybrydową) mogą pojawić się problemy.

Migracja może okazać się utrudniona lub może dojść do pogorszenia obsługi użytkowników.

ALTERNATYWY

Alternatywą jest ręczna obsługa migracji, zatrzymywanie usług lokalnego centrum przetwarzania danych i uruchamianie instancji w chmurze w odpowiednich terminach z jednoczesnym zarządzaniem statycznymi wpisami DNS. Taka praktyka jest nie tylko uciążliwa i złożona, ale też może prowadzić do wyłączeń usługi. W przypadku usług o newralgicznym znaczeniu dla przedsiębiorstwa nie zaleca się takiego postępowania.

F5 | ROZWIĄZANIE LTM + DNS

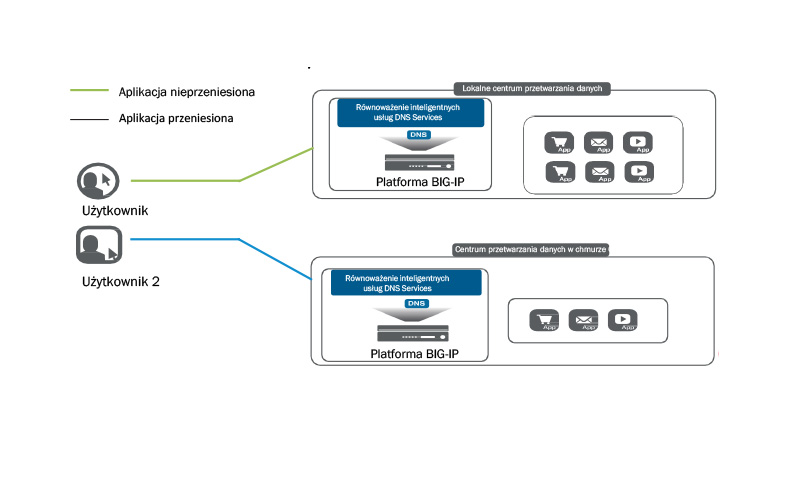

Dzięki funkcji GSLB oferowanej przez moduł F5 BIG-IP DNS można definiować zarówno centra przetwarzania danych, jak i udostępniane przez każde z nich usługi.

BIG-IP DNS może ogłaszać usługi w preferowanym centrum przetwarzania danych dla każdego klienta, ustalając priorytet poszczególnych centrów na podstawie tego, czy może zachodzić migracja usług do innej lokalizacji (w tym potencjalnie do chmury).

Żądania przesyłane przez użytkowników są analizowane na podstawie reguł. Również za pomocą reguł kieruje się sesje do optymalnego centrum przetwarzania danych lub do takiego centrum, które zawiera dostępną instancję żądanej usługi.

Dzięki integracji rozwiązania F5 w środowiskach SDN i wykorzystaniu interfejsów API, takich jak iControl REST, można automatycznie udostępniać usługi na żądanie w środowiskach przetwarzania w chmurze. Pozwala to na przeprowadzenie bezproblemowej migracji bez wyłączania użytkownikom dostępu do usługi.

ARCHITEKTURA REFERENCYJNA | MIGRACJA DO ŚRODOWISK PRZETWARZANIA W CHMURZE

-

30 • Migracja do środowisk przetwarzania w chmurze

PROBLEM

Wiele przedsiębiorstw w branży mediów podjęło decyzję o publikacji treści z użyciem rozwiązań przetwarzanych w chmurze. Wymaga to zastosowania rozwiązania płatnego na zasadzie 'za używanie’ (pay-per-use), które zapewni całodobową i całotygodniową dostępność usługi, elastyczną pamięć masową, a także odpowiednią moc obliczeniową i przepustowość łącza. Bardzo często przedsiębiorstwa korzystają z więcej niż jednego dostawcy chmury, aby zapewnić sobie większą elastyczność na wypadek zmiany sytuacji. Chociaż taki scenariusz znacznie upraszcza środowisko biznesowe i ułatwia jego budowę, stawia również nowe wyzwania, które wymagają zaawansowanych rozwiązań. Przykładem takiego wyzwania jest bezpieczeństwo aplikacji. W jaki sposób można chronić dane aplikacji lub zapobiegać atakom DDoS?

Jak zastosować wspólne strategie bezpieczeństwa do całej zawartości publicznej i wszystkich aplikacji?

ALTERNATYWY

Zamawianie usług i rozwiązań z zakresu bezpieczeństwa lub korzystanie z ofert dostawców chmury.

Korzystanie z rozwiązań typu CDN, które umożliwiają zabezpieczenie ruchu WWW na wcześniejszym etapie.

Oba te rozwiązania są znacznie bardziej kosztowne i skomplikowane w zarządzaniu.

Rozwiązania te nie zapewniają elastyczności i nie są wszechstronne.F5 | ROZWIĄZANIE SILVERLINE

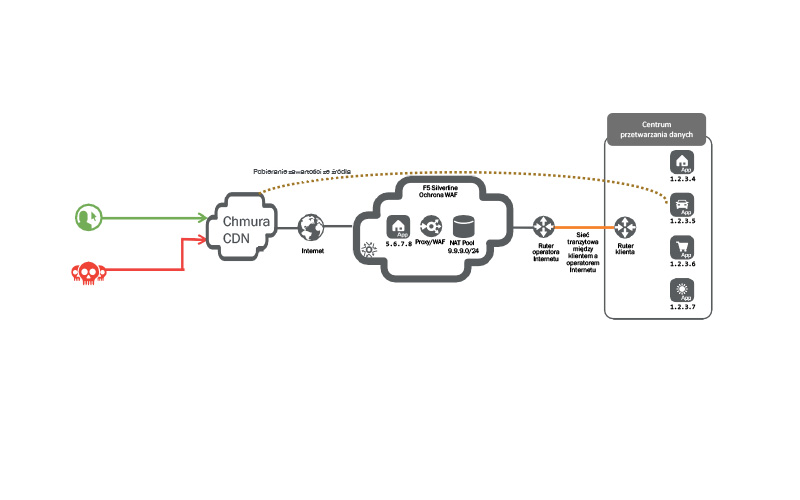

Silverline, rozwiązania F5 do zapewniania bezpieczeństwa w chmurze, umożliwiają wdrażanie zasad dla usług internetowych z jednego punktu, za pośrednictwem elastycznej, w pełni zarządzanej usługi płatnej tylko za faktyczne wykorzystanie.

F5 eliminuje problemy związane z używaniem więcej niż jednego dostawcy chmury dzięki integracji z systemem proxy, która zapewnia dostęp do dowolnej opublikowanej usługi.

Ponadto nasze rozwiązanie eliminuje komplikacje związane z zarządzaniem produktami WAF, ponieważ zadania te są wykonywane przez specjalistyczny personel F5 – z zachowaniem widoczności i statystyk używania aplikacji.

ARCHITEKTURA REFERENCYJNA | OCHRONA USŁUG W ŚRODOWISKACH PRZETWARZANIA W CHMURZE

-

31 • Ochrona usług w środowiskach przetwarzania w chmurze

PROBLEM

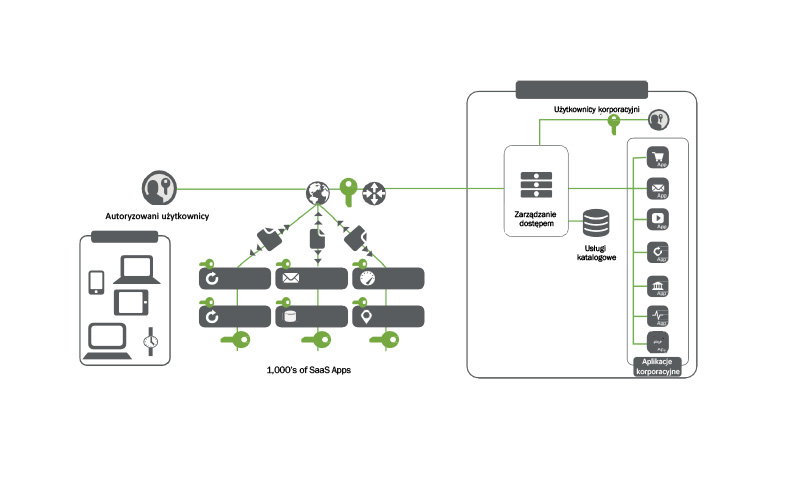

Wiele przedsiębiorstw podejmuje decyzję o przeniesieniu aplikacji korporacyjnych do chmury, co rodzi nowe rodzaje problemów związanych z bezpieczeństwem. Koncepcje zabezpieczeń i systemów granicznych ulegają zmianie, aplikacje i dane nie są już chronione wewnątrz korporacyjnego centrum przetwarzania danych, a co najważniejsze, traci się możliwość nadzoru nad działaniami użytkowników. Dlatego też rzadziej udaje się ustalić wspólną politykę użytkowania. Z tego zaś wynika potrzeba szukania nowych rozwiązań.

Jeśli każdy użytkownik może uzyskać dostęp do danych w dowolnym czasie i miejscu oraz z dowolnego urządzenia, zmiany wymaga sposób myślenia o mechanizmach zabezpieczeń umożliwiających ochronę tych danych i egzekwujących zgodne z prawem zachowanie użytkowników.

ALTERNATYWY

Alternatywą jest używanie kilku rozwiązań i integrowanie ich, na przykład z użyciem systemów proxy w konfiguracji łańcuchowej oraz mechanizmów kontroli dostępu sieciowego (NAC). Takie podejście zwiększa złożoność środowiska i podwyższa koszty.

F5 | ROZWIĄZANIE APM + SWG

Rozwiązanie F5 eliminuje wiele problemów związanych z migracją aplikacji do chmury.

Widoczność aplikacji w ruchu SSL: Ruch można analizować i kontrolować, integrując produkt jako proxy i szyfrując lub deszyfrując informacje SSL/TLS stosownie do potrzeb. Pozwala to wdrożyć efektywne strategie i określać priorytety wykorzystania aplikacji biznesowych.

Uwierzytelnianie, autoryzacja i audyt użytkowników: Bezpośrednia obsługa popularnych metod uwierzytelniania i kontroli dostępu do aplikacji według użytkownika, grupy, lokalizacji, urządzenia itd.

Bezpieczeństwo danych zapewniane przez silne mechanizmy szyfrowania, zaprojektowane z myślą o ochronie danych i transakcji w aplikacjach przetwarzanych w chmurze.

ARCHITEKTURA REFERENCYJNA | INTEGRACJA Z BROKERAMI DOSTĘPU DO CHMURY (CASB)