Usługodawcy

-

63 • Optymalizacja rozwiązań VoIP

PROBLEM

Wiele przedsiębiorstw korzysta z usług VoIP, w których poszczególne urządzenia są ręcznie rejestrowane w centrum przetwarzania danych wyznaczonym z chwilą projektowania tego systemu VoIP. Takie rozwiązanie nie bierze jednak pod uwagę zasad geolokalizacji, obciążenia serwerów związanych z usługą i tym podobnych czynników.

W procesach sygnalizacji i sterowania połączeniami wykorzystuje się głównie protokół SIP (Session Initiation Protocol – protokół inicjowania sesji), łącząc go z innymi protokołami, takimi jak SDP, który opisuje informacje multimedialne dotyczące sesji, np. adresy IP, porty i kodeki używane podczas komunikacji. Takie rozwiązania nie zostały zasadniczo zaprojektowane z myślą o uwzględnianiu lokalizacji telefonu klienta ani stanu globalnego, rozproszonego systemu VoIP przedsiębiorstwa.

Numerous organizations use VoIP solutions in which different devices are manually registered in a data centre, which was designated at the point where the VoIP solution was designed, without taking into account principles such as geolocation, the server- load associated with the service, etc…

ALTERNATYWY

- W środowiskach biznesowych o takim stopniu globalizacji, z jakim mamy dzisiaj do czynienia, szczególnie ważna jest optymalizacja już istniejących, rozproszonych systemów VoIP i zwiększenie ich użyteczności z perspektywy nadmiarowości i redukcji kosztów zarządzania.

- Alternatywy oparte na ręcznej rekonfiguracji i używaniu protokołów rutingu dynamicznego nie sprawdzają się w kontekście aktualnych wymagań co do tych rozwiązań.

F5 | ROZWIĄZANIE LTM + DNS + AFM + APM

F5 umożliwia rejestrację urządzeń VoIP (telefonów, smartfonów, komputerów PC itd.) w sposób inteligentny, zawsze kierując zarejestrowane urządzenie do optymalnego centrum przetwarzania danych.

Rozwiązanie F5 bezpośrednio tłumaczy informacje pochodzące z klienckiego elementu SIP i wprowadza w nich modyfikacje niezbędne do prawidłowego funkcjonowania, realizując zadania proxy SIP z dodatkowymi mechanizmami zabezpieczeń i optymalizacji

Użycie modułów AFM (Advanced Firewall Manager) oraz APM (Access Policy Manager) oferowanych przez F5 pozwala zwiększyć bezpieczeństwo i wydajność dostępu w przypadku rozwiązań opartych na rozproszonych centrach przetwarzania danych.

ARCHITEKTURA REFERENCYJNA | OPTYMALIZACJA ROZWIĄZAŃ VOIP

-

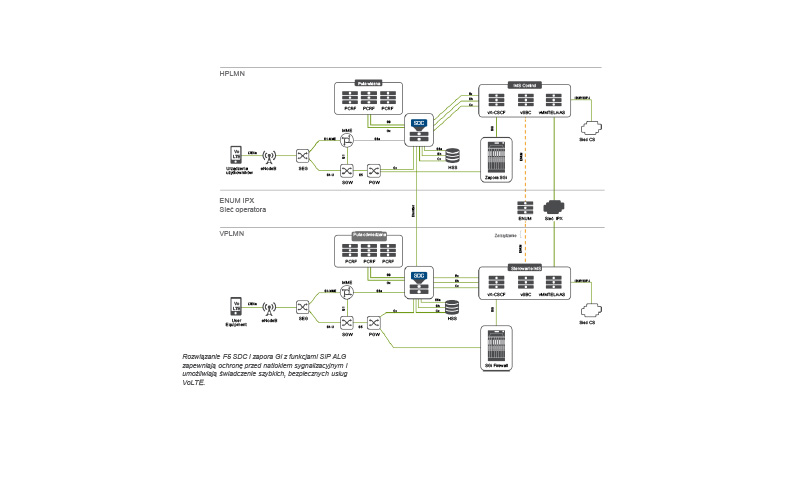

64 • Ochrona ruchu VoLTE i IMS

PROBLEM

VoLTE (Voice over LTE ? połączenia głosowe w sieci LTE) to usługa o strategicznym znaczeniu dla operatorów, którzy dążą do konsolidacji całej oferty na bazie sieci IP, aby obniżyć koszty operacyjne i zwiększyć elastyczność. W miarę wzrostu popularności tej technologii (obecnie korzysta z niej 40% połączeń w USA) rośnie również lista związanych z nią ataków, które koncentrują się przede wszystkim na aspektach sygnalizacyjnych. Dlatego też ochrona ruchu VoLTE wymaga zabezpieczenia i kontroli protokołów sygnalizacyjnych, takich jak Diameter i SIP, co należy traktować jako zadanie o newralgicznym znaczeniu.

ALTERNATYWY

- Mniej skalowalne i bardziej rozproszone rozwiązania, kosztowne i trudne w zarządzaniu oraz zwiększające zużycie energii.

F5 | ROZWIĄZANIE LTM

F5 SDC (Signalling Delivery Controller) ułatwia operatorom tworzenie bezpiecznych i elastycznych usług VoLTE. Moduł SDC oraz platforma BIG-IP, która obsługuje funkcje SIP ALG (Application Layer Gateway – bramy warstwy aplikacji) gwarantują ciągłość świadczenia usługi VoLTE, chroniąc ją przed dostępem bez upoważnienia, nieoczekiwanymi skokami natężenia ruchu, burzami sygnalizacyjnymi i sesjami fałszerstw. Zapora F5 z funkcją SIP ALG monitoruje komunikaty SIP i przepuszcza pakiety RTP tylko wtedy, gdy uzyska potwierdzenie poprawności kontroli kanału SIP, zapewniając w ten sposób ochronę ruchu użytkowników. Rozwiązanie to łączy funkcje zapory, platformy dostarczania aplikacji, ochrony przed atakami DDoS i sterowania sygnalizacją w obrębie całego systemu P-CSCF, zapewniając bezpieczeństwo i prawidłową dystrybucję ruchu nawet w okresach nieoczekiwanego obciążenia.

F5 oferuje najwyższy w branży poziom ochrony i największą szybkość połączeń, zapewniając przepustowość przekraczającą 1 Tb i obsługę 1,2 mld współbieżnych połączeń. Jednocześnie jest to rozwiązanie energooszczędne – zużywa przeciętnie o 50% mniej energii od podobnych rozwiązań konkurencji.

F5 umożliwia świadczenie szybkiej i bezpiecznej usługi VoLTE, oferując najwyższy dostępny poziom ochrony. Ponadto zapewnia obsługę dużych ilości połączeń (zarówno na sekundę, jak i połączeń współbieżnych).

ARCHITEKTURA REFERENCYJNA | OCHRONA RUCHU VoLTE I IMS

-

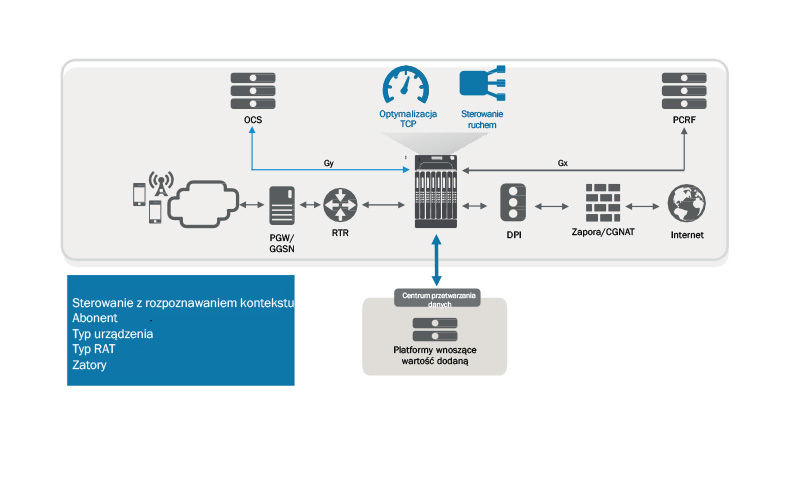

65 • Wymiana urządzeń Citrix ByteMobile

PROBLEM

Mechanizmy wdrażania aplikacji uległy zmianie W przeszłości operatorzy mogli zaznajomić się z typem ruchu generowanym przez użytkowników i podejmować decyzje na podstawie tej wiedzy. Klasycznym przykładem była optymalizacja ruchu wideo, wymagającego wyjątkowo dużej przepustowości, istotnie wpływającego na postrzeganie jakości usługi przez użytkownika i intensywnie wykorzystującego zasoby sieciowe. Było to główne zadanie takich platform, jak Citrix ByteMobile. Jednak coraz powszechniejsze szyfrowanie ruchu – trend, któremu przewodzą tacy internetowi giganci, jak Facebook, Google czy YouTube ? uniemożliwił inspekcję ruchu przez operatorów. Dlatego też platformy optymalizacji ruchu wideo utraciły uzasadnienie ekonomiczne ze względu na wysoki koszt inwestycji i koszty operacyjne. Jednocześnie na znaczeniu zyskują inne mechanizmy optymalizacji, skupiające się np. na protokole TCP. Przeszły one istotną rewolucję i nie są ograniczane przez szyfrowanie.

ALTERNATYWY

- Dalsze korzystanie z platformy ByteMobile, co pociąga za sobą wysokie koszty operacyjne i małą efektywność.

- Rezygnacja z optymalizacji, a przez to z poprawy jakości usługi dla użytkownika oraz efektywności wykorzystania zasobów sieciowych; w uproszczeniu oznacza to akceptację utraty konkurencyjności wobec oferty innych operatorów.

F5 | ROZWIĄZANIE LTM + PEM

OPTYMALIZACJA TCP W ROZWIĄZANIU F5:

- Poprawia jakość usługi w postrzeganiu użytkownika, co wynika z odpowiedniego zarządzania łączem TCP prowadzącym do użytkownika oraz do aplikacji – z niezależną optymalizacją każdego z nich.

F5 TCP PEM (POLICY ENFORCEMENT MANAGER):

- Definiuje ruch odpowiadający każdemu użytkownikowi (np. korzystając z protokołu RADIUS lub DHCP) i podejmuje w stosunku do niego odpowiednie działania.

- Umożliwia generowanie usług wnoszących wartość dodaną.

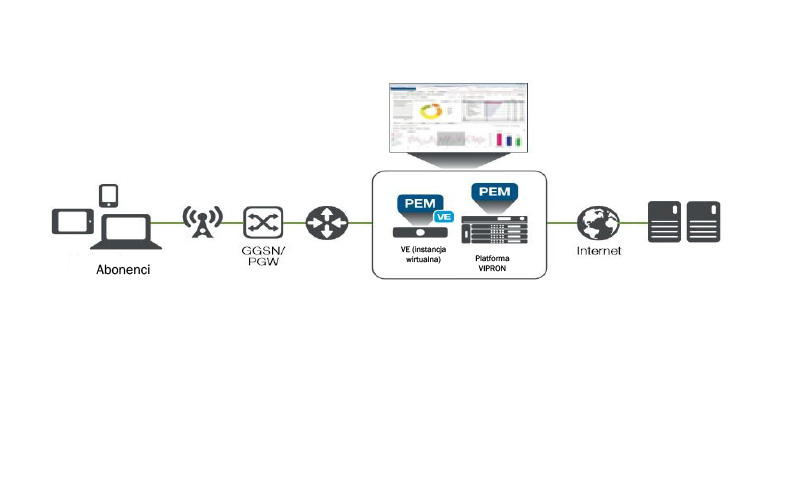

ARCHITEKTURA REFERENCYJNA | WYMIANA URZĄDZEŃ CITRIX BYTEMOBILE

-

66 • Rozwiązania analityczne PEM

PROBLEM

Nowe usługi umożliwiają operatorom nawiązanie bliższej relacji z użytkownikami oraz lepsze poznanie ich potrzeb i preferencji. Do niedawna operatorzy nie mieli możliwości zdobycia szczegółowych informacji o tym, w jaki sposób ich klienci korzystają z sieci lub jakie są ich ulubione aplikacje. Ponieważ nie mieli tych danych, nie mogli świadczyć dostosowanych usług i musieli zadowolić się ofertą uogólnioną i uproszczoną. Rosnąca konkurencja zmusiła jednak operatorów do bardziej kreatywnego podejścia do klientów. Rozwiązania zapewniające wgląd w aplikacje wykorzystywane przez użytkowników dają sposobność przygotowania innowacyjnych usług, które zadowolą większość klientów. Rozwiązania zapewniające wgląd w aplikacje wykorzystywane przez użytkowników dają sposobność przygotowania innowacyjnych usług, które zadowolą większość klientów.

ALTERNATYWY

Oferowanie prostych planów, konkurencyjnych tylko ze względu na cenę.

Skomplikowane i trudne do integracji narzędzia.F5 | ROZWIĄZANIE PEM

BIG-IP PEM (Policy Enforcement Manager) klasyfikuje ruch według typu aplikacji, ułatwiając oferowanie klientom spersonalizowanych usług, a przez to generowanie nowych przychodów i zwiększanie satysfakcji użytkowników. Moduł ten umożliwia stosowanie różnych struktur cenowych dla poszczególnych aplikacji oraz zarządzanie cennikami, pozwalając tworzyć plany oparte na rzeczywistych potrzebach klientów.

Niektórzy użytkownicy będą na przykład zainteresowani pakietami VoIP. Takim klientom można zatem zaoferować plan, który za dodatkową opłatą umożliwia korzystanie z usługi VoIP bez ograniczeń. Jeśli użytkownik szuka pakietu biznesowego, można zaoferować mu usługę umożliwiającą korzystanie z aplikacji biznesowych bez wzrostu kosztów transmisji danych.

Funkcje analityczne umożliwiają świadczenie wielu typów usług zgodnie ze specyfiką poszczególnych użytkowników, co sprzyja generowaniu dodatkowych zysków, poprawie jakości usługi w odbiorze klienta i promowaniu jego lojalności.

ARCHITEKTURA REFERENCYJNA | ANALITYKA PEM

-

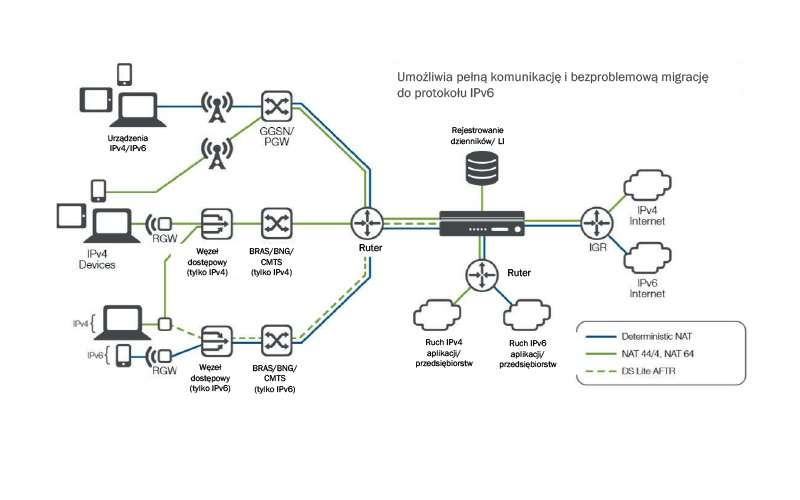

67 • Rozwiązanie CGNAT

PROBLEM

Ogromny wzrost liczby urządzeń mobilnych na świecie i upowszechnienie się technologii IoT (Internetu rzeczy) spowodowało wyczerpanie się puli adresów IPv4. Mimo coraz szybszego rozwoju ruchu IPv6 (w 2018 r. z tego protokołu ma według szacunków korzystać 40% ruchu mobilnego), przewiduje się, protokół IPv4 będzie stosowany jeszcze przez długi czas ze względu na istnienie starszych wersji usług, aplikacji i urządzeń, które nie obsługują wersji IPv6.

Operatorzy muszą więc być w stanie zapewnić obsługę zawartości i urządzeń korzystających z protokołu IPv4, a jednocześnie ułatwiać przejście na nowe urządzenia, usługi i aplikacje korzystające z IPv6.

ALTERNATYWY

- Inne rozwiązania NAT, które są mniej skalowalne i elastyczne, a generują wyższe koszty.

- Rezygnacja z usług IPv6, co oznacza porzucenie rosnącego źródła ruchu i izolację od faktycznych potrzeb użytkowników.

F5 | CGNAT – ROZWIĄZANIE NAT KLASY OPERATORSKIEJ

Mskuteczną migrację na protokół IPv6 z zachowaniem obsługi ruchu IPv4, a przez to zapewnienie zgodności operacyjnej obu tych światów. F5 CGNAT oferuje funkcje szybkiej rejestracji dzienników oraz obsługę protokołu IPFIX, co prowadzi do kompresji informacji zapisywanych w dziennikach NAT. Znacznie redukuje to ilości generowanych danych, obniżając łączny koszt ich przechowywania i przetwarzania. Ponadto rozwiązanie F5 CGNAT obsługuje wiele modeli wdrażania i funkcjonowania (m.in. DS Lite, 6RD, MAP; NAT44, NAT64, 464XLAT, PBA, NAT deterministyczny, hairpinning itd.) oraz oferuje rozbudowaną obsługę bram ALG (Application Layer Gateway – brama warstwy aplikacji), co ma kluczowe znaczenie w przypadku takich zastosowań, jak VoIP, usługi SIP itp.

ARCHITEKTURA REFERENCYJNA | ROZWIĄZANIE CGNAT SOLUTION

-

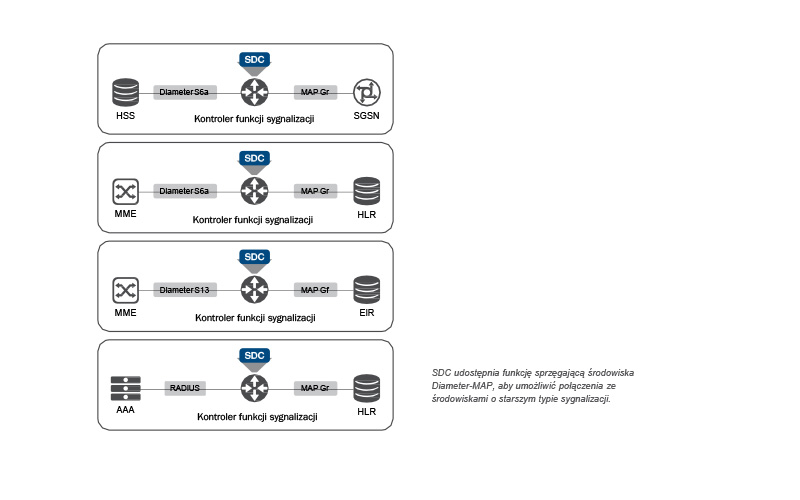

68 • Rozwiązanie sprzęgające sygnalizację

PROBLEM

Operatorzy muszą mieć możliwość zachowania połączenia sprzęgającego szeroko pojęte sieci 2G/3G oraz sieci 4G LTE, a w szczególności środowiska SS7 MAP i Diameter.

Bez takiej komunikacji operatorzy byliby zmuszeni zastąpić całą starszą infrastrukturę sieciami LTE.

Wprowadzając nowe elementy LTE lub IMS wyposażone w protokół Diameter, należy zadbać o to, aby współdziałały one efektywnie z innymi elementami sieci, niezależnie od tego, jak bardzo są stare lub kto je wyprodukował.

ALTERNATYWY

- Wymiana całej starej infrastruktury. Rozwiązanie kosztowne, nieefektywne i krótkiej perspektywie niepraktyczne.

- Utworzenie infrastruktur równoległych. Rozwiązanie o małej elastyczności i trudne w eksploatacji.

F5 | ROZWIĄZANIE SDC

Rozwiązanie F5 SDC (Signalling Delivery Controller) umożliwia współdziałanie środowisk zbudowanych z produktów od wielu producentów i używających wielu technologii, oferując bramę protokołu Diameter. SDC zapewnia łączność między środowiskami RADIUS i Diameter, umożliwiając usługom AAA opartym na protokole RADIUS komunikację z sieciami wykorzystującymi protokół Diameter, a także zapewniając obsługę uwierzytelniania HLR dla ruchu WiFi. Umożliwia również łączność między protokołami SS7 i Diameter. Jest to więc bezpośrednie rozwiązanie problemów wynikających z koegzystencji infrastruktur starszych z nową infrastrukturą LTE.

ARCHITEKTURA REFERENCYJNA | ROZWIĄZANIE SPRZĘGAJĄCE SYGNALIZACJĘ

-

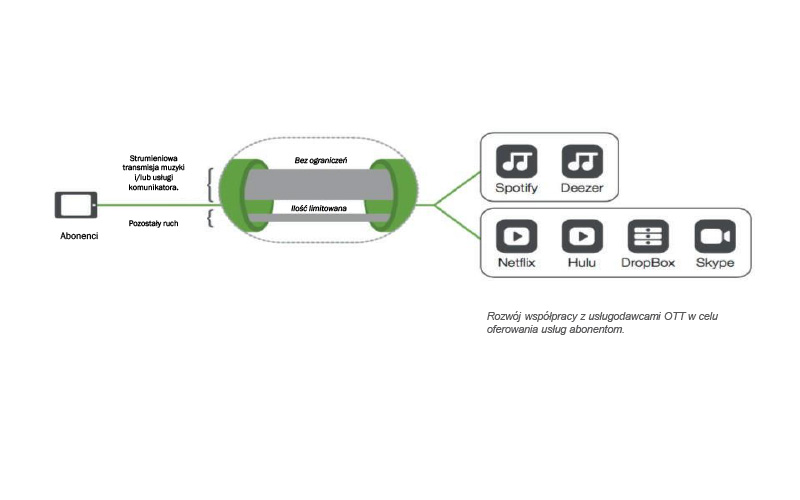

69 • Rozwiązanie do monetyzacji usług OTT

PROBLEM

Przedsiębiorstwa świadczące usługi OTT (Over-The-Top) wywierają na operatorów telekomunikacyjnych presję, chcąc oferować aplikacje wymagające dużej przepustowości. Obciąża to sieci, nie generując jednocześnie dodatkowego przychodu. Operatorzy telekomunikacyjni mogą jednak przyjąć bardziej aktywną rolę w relacji z usługodawcami OTT, aby uzyskać nowe źródła przychodów.

ALTERNATYWY

- Rozwiązania ogólnego przeznaczenia na typowym sprzęcie sieciowym, co pogarsza wydajność sieci i utrudnia integrację.

F5 | ROZWIĄZANIE LTM + PEM

Moduł BIG-IP PEM (Policy Enforcement Manager) umożliwia wykrywanie i klasyfikację poszczególnych rodzajów aplikacji oraz stosowanie do nich odpowiednich strategii. Może to polegać na zapewnianiu wyższej jakości usługi (QoS) albo wyłączaniu ruchu danej aplikacji, jeśli przekracza limit zamówiony przez użytkownika. PEM może na przykład wykrywać aplikacje strumieniowej transmisji wideo i sprawdzać, czy użytkownik wykupił pakiet premium, gwarantujący określony poziom jakości takiej usługi, podczas gdy te same treści są dostarczane do innych użytkowników bez gwarancji jakości. Innym przykładem może być wykluczanie ruchu generowanego przez użytkownika na Facebooku lub w innej aplikacji z zamówionego limitu danych. W takich scenariuszach operator sieci może nawiązać współpracę biznesową z liczącymi się podmiotami OTT, uzyskując od nich dodatkowe przychody.

ARCHITEKTURA REFERENCYJNA | ROZWIĄZANIE DO MONETYZACJI USŁUG OTT

-

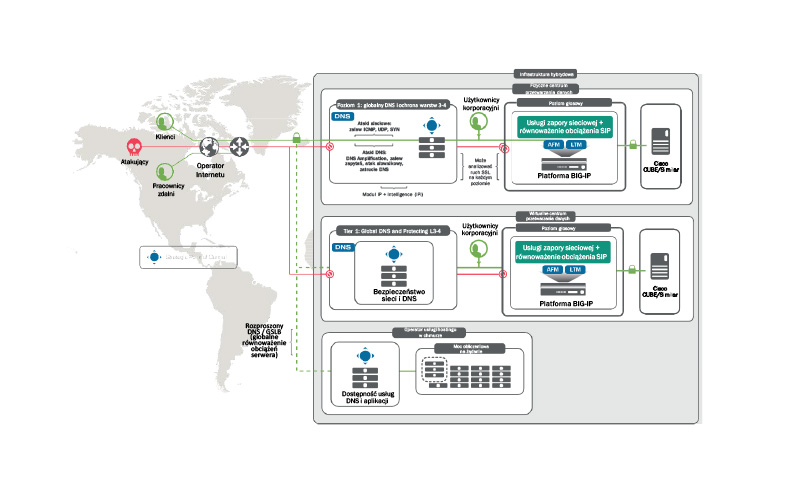

70 • Inteligentna zapora DNS

PROBLEM

Przedsiębiorstwa wykorzystują usługę DNS, aby umożliwić użytkownikom dostęp do aplikacji internetowych. Jeśli usługa DNS jest wyłączona (lub jej wydajność została ograniczona), nie można zapewnić dostępu do takich zasobów.

Dlatego też konieczne jest zoptymalizowanie i zabezpieczenie infrastruktury DNS, aby zagwarantować możliwość świadczenia usług dla użytkowników. Eksploatacja takiej infrastruktury wiąże się z koniecznością odpowiadania na bardzo wiele żądań na sekundę; gdy trzeba obsługiwać tysiące nazw domen, krytyczne znaczenie zyskuje także możliwość szybkiej rozbudowy skali usługi.

Ponadto trzeba zapewnić ochronę użytkowników i integralność usługi, zabezpieczając ją przed atakami DDoS, zatruciem bufora DNS i tunelowaniem.

ALTERNATYWY

- Rozwiązania oparte na oprogramowaniu BIND są kosztowne w eksploatacji ze względu na częste aktualizacje, niezbędne do zwalczania nieustannie pojawiających się zagrożeń.

- Skalowanie tradycyjnych rozwiązań DNS jest trudne i kosztowne. Nie istnieją elastyczne, zaawansowane, zintegrowane systemy bezpieczeństwa przeznaczone specjalnie dla infrastruktur DNS.

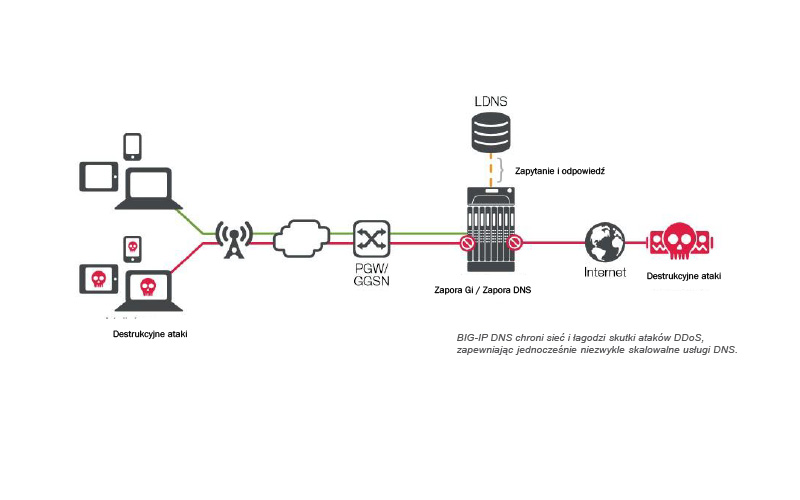

F5 | DNS + AFM SOLUTION

Rozwiązanie BIG-IP DNS + AFM (Advanced Firewall Manager) umożliwia operatorom optymalizację, zabezpieczanie i monetyzację infrastruktury DNS. Udostępnia usługi buforowania LDNS, tłumacząc adresy na poziomie klasy operatorskiej i z ogromną wydajnością, a ponadto stanowi wyjątkowo dobrze skalowalny system rozstrzygającego DNS (Authoritative DNS). Jest również wyposażone w usługi zapory DNS, w tym rozwiązania sprzętowe łagodzące skutki ataków DDoS na usługę DNS. BIG-IP DNS + AFM udostępnia inteligentną i skalowalną infrastrukturę DNS, która umożliwia szybkie udzielanie odpowiedzi na żądania użytkowników urządzeń mobilnych. Zarządzając dostosowywanymi modułami monitorującymi oraz usługami GSLB, operatorzy mogą przydzielać odpowiednie zasoby niezbędne do odpowiadania na żądania DNS i zapewnienia najlepszej obsługi użytkowników. Ponadto rozwiązanie BIG-IP DNS umożliwia również korzystanie z formatu DNS64 dla środowisk IPv6 z infrastrukturą odporną na uszkodzenia, optymalizacją ruchu i wyższą jakością usługi dla użytkowników, co chroni wizerunek marki i reputację operatora.

BIG-IP DNS + AFM chroni również infrastrukturę DNS przed destrukcyjnymi atakami generowanymi przez zainfekowanych użytkowników oraz niepożądanymi zapytaniami i odpowiedziami DNS. Inteligentne rozwiązanie DNS oferowane przez F5 jest wyposażone w zaporę, która kontroluje i weryfikuje protokoły, odrzucając odpowiedzi niepożądane i łagodząc skutki ataków przez blokowanie dostępu do szkodliwych domen.

Co więcej, BIG-IP DNS udostępnia statystyki i raporty oraz funkcje szybkiego rejestrowania dzienników DNS, ułatwiając planowanie pojemności usługi, jej optymalizację oraz monetyzację.

ARCHITEKTURA REFERENCYJNA | FINTELIGENTNA ZAPORA DNS

-

71 • Zapora Gi

PROBLEM

MOperatorzy komórkowi i inni usługodawcy coraz częściej opierają swoje sieci wyłącznie na protokole IP, czego przykładem mogą być sieci 4G LTE. Tendencji tej towarzyszy jednak również rosnąca częstotliwość ataków na takie sieci. Dlatego też operatorzy muszą nieustannie bronić się przed zagrożeniami, aby zagwarantować nieprzerwaną dostępność ich najcenniejszego zasobu ? sieci. Zwiększa to koszty i utrudnia eksploatację, a ponadto ma negatywny wpływ na wydajność sieci i odbiór usługi przez użytkowników. Stopniowe wprowadzanie adresacji IPv6 do sieci abonenckich wiąże się z koniecznością ochrony tych użytkowników, których ruch może być rutowany bezpośrednio z i do Internetu bez potrzeby stosowania elementów takich jak CGNAT.

ALTERNATYWY

Tradycyjne zapory okazały się być złą alternatywą, ponieważ mają niską wydajność i generują wysokie koszty operacyjne. Wady takiego rozwiązania to między innymi:

- zła wydajność w środowiskach mobilnych lub takich, w których występuje duża liczba połączeń;

- brak energooszczędności;

- złe wykorzystanie miejsca;

- wysoki koszt w przeliczeniu na użytkownika.

Zastosowanie platform CGNAT jako mechanizmu ochrony środowisk IPv4 naraża je same na ataki typu zalewowego (flood). Ponadto w środowiskach IPv6 dla ruchu użytkowników nie jest wymagany element NAT. W związku z tym pojawiła się potrzeba wdrożenia elementu służącego specjalnie do ochrony, jakim jest zapora Gi.

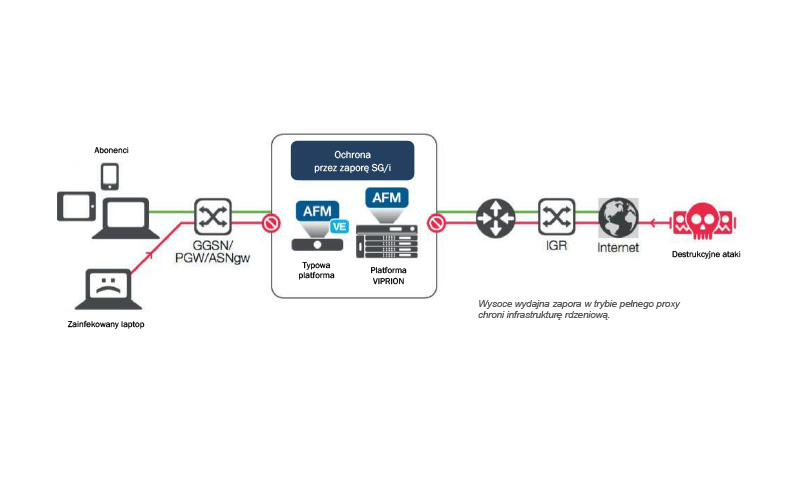

F5 | ROZWIĄZANIE Z MODUŁEM AFM BIG-

BIG-IP Advanced Firewall Manager (AFM) chroni infrastrukturę mobilną i jej użytkowników przed atakami z różnych źródeł. Jedną z jego funkcji jest łagodzenie skutków rozległych ataków DDoS, takich jak zalew sieci, skanowanie i nasłuch portów oraz zalew połączeń. Wykrywając i zatrzymując te ataki, BIG-IP AFM zapobiega zatorom i przeciążeniu centrum sterowania sieci i kanałów dostępu bezprzewodowego. Poziom ochrony przed wektorami ataków DDoS wzrasta wraz z każdą nową wersją systemu operacyjnego F5 (TMOS). W wielu platformach BIG-IP funkcje związane z ochroną przed atakami DDoS podlegają akceleracji z użyciem wyspecjalizowanego sprzętu.

BIG-IP AFM, zapora z certyfikatem ICSA Labs, zapewnia ochronę w trybie pełnego proxy, terminując i w pełni kontrolując połączenia klienckie mogące być źródłem zagrożeń. Gwarantuje to nieprzerwaną dostępność sieci i poprawę jakości usługi w odbiorze użytkowników.

ARCHITEKTURA REFERENCYJNA | ZAPORA GI

-

72 • Roaming LTE

PROBLEM

Operatorzy telekomunikacyjni stoją w obliczu fundamentalnej zmiany sposobu dostarczania użytkownikom usług głosowych i tradycyjnych usług transmisji danych. Globalizacja rynku telekomunikacyjnego oznacza, że usługa musi być dostępna dla użytkownika niezależnie od tego, w jakim miejscu na świecie się on znajduje.

SWdrożenie sieci LTE wymaga od operatorów zapewnienia użytkownikom usług roamingu, w tym połączeń dla użytkowników mobilnych przechodzących między sieciami LTE a 2G/3G. Ten złożony proces wiąże się z zarządzaniem specyficznymi wymaganiami rutingu, skalowalności i bezpieczeństwa przy zachowaniu odpowiedniego poziomu usługi.

ALTERNATYWY

- Wiele rozwiązań pochodzących od różnych producentów i cechujących się wysokimi kosztami operacyjnymi.

- Rozwiązania o małej elastyczności, które trudno dostosować w przypadku zmiany wymagań.

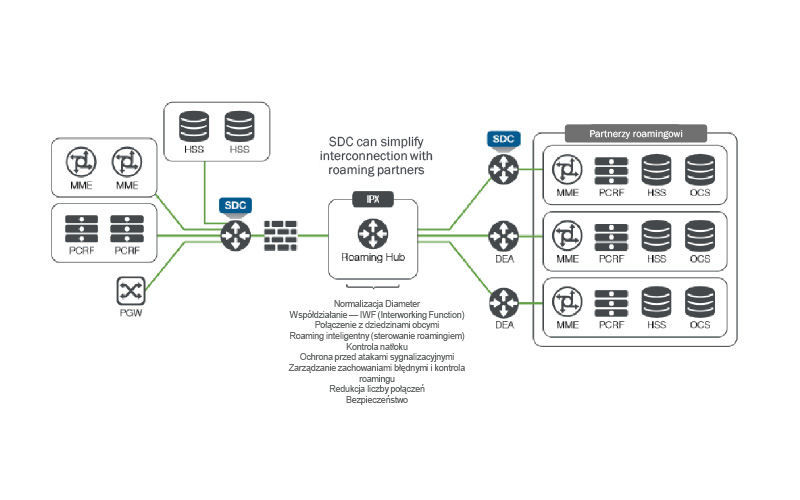

F5 | ROZWIĄZANIE SDC

Rozwiązanie SDC (Signalling Delivery Controller) gwarantuje spełnienie technicznych wymagań roamingu, ułatwiając jednocześnie generowanie dodatkowych zysków. Aby rozwiązać złożony problem utrzymywania połączeń pomiędzy użytkownikami, którzy przechodzą między różnymi sieciami (2G/3G i 4G), moduł SDC realizuje również jednocześnie zadania IWF (Interworking Function ? funkcja współdziałania), bramy Diameter oraz agenta brzegowego DEA (Diameter Edge Agent), zapewniając obsługę łączności, rutingu, translacji i zabezpieczeń. SDC umożliwia łączenie ze sobą różnych sieci komórkowych, dostawców roamingu hurtowego oraz operatorów IPX.

- F5 SDC umożliwia:

- skrócenie czasu aktywacji połączenia z partnerem roamingowym;

- implementację nowych usług;

- rozwijanie sieci i zwiększanie przychodów.

ARCHITEKTURA REFERENCYJNA | ROAMING LTE

-

73 • Rozwiązania sygnalizacyjne SIP/IMS

PROBLEM

Upowszechnienie się technologii LTE umożliwia operatorom oferowanie szybkiej transmisji, usług komunikacji multimedialnej (RCS) oraz połączeń VoLTE, co pozwoliło na rozbudowanie oferty produktów i usług i zwiększenie średniego przychodu w przeliczeniu na użytkownika (ARPU). Aby osiągnąć ten cel, operatorzy wdrożyli architektury IMS, w których głównym protokołem sygnalizacyjnym jest SIP, jednak przejście na sieci całkowicie oparte na technologii IP stawia pewne wyzwania, do których należą względy bezpieczeństwa. Jako że protokoły te są oparte na otwartych standardach, pozostają narażone na ataki skierowane przeciwko sieciom i usługom, takie jak ataki typu DDoS, ukryty zalew ruchem itp., a także deformacje protokołu SIP. Migracja wszystkich sieci na protokół IP może się także potencjalnie wiązać z problemami dotyczącymi zarządzania pojemnością i wydajnością, ponieważ klienci coraz intensywniej korzystają z tych usług i trzeba zapewnić ich nieprzerwaną dostępność.

ALTERNATYWY

- Wiele rozwiązań pochodzących od różnych producentów i cechujących się wysokimi kosztami operacyjnymi.

- Rozwiązania o mniejszej elastyczności i skalowalności, które trudno dostosować do zmiennych potrzeb, przez co utrudnione jest planowanie z wyprzedzeniem.

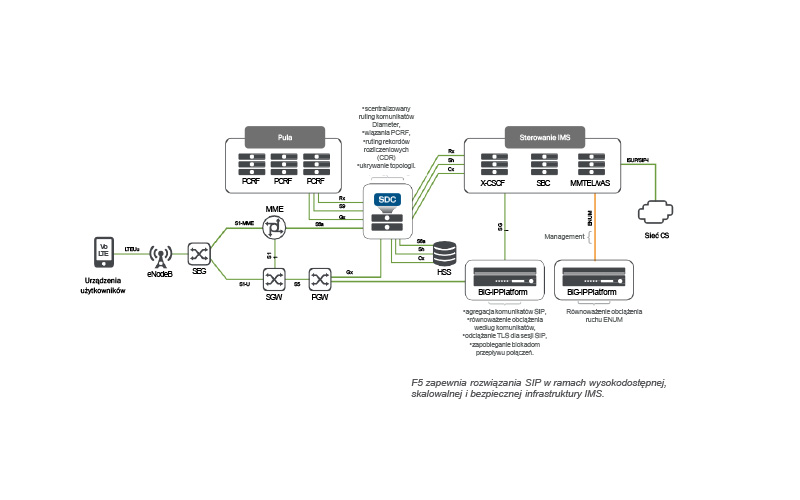

F5 | ROZWIĄZANIE SDC

SDC (Signalling Delivery Controller) w środowiskach SIP udostępnia wysoce dostępny i skalowalny system do obsługi infrastruktury IMS. Rozwiązanie to zawiera takie urządzenia, jak X-CSCF and kontrolery SBC (Session Border Controller). SDC zarządza ruchem SIP i gwarantuje dostępność usługi dzięki stałemu monitorowaniu serwerów i aplikacji SIP. Zajmuje się także obsługą standardów SIP, eliminując ewentualne problemy ze zgodnością operacyjną między różnymi usługami IMS. Ponadto SDC poprawia bezpieczeństwo, wykrywając i odrzucając błędne lub nieprawidłowo sformułowane komunikaty SIP.

- ROZWIĄZANIE THE F5 SDC:

- Zapewnia zgodność operacyjną żądań i odpowiedzi SIP. Jest skalowalne, z możliwością obsługi wielu milionów jednoczesnych połączeń.

- Podnosi niezawodność i odporność systemu do poziomu klasy operatorskiej, co obejmuje synchronizację sesji i łącznych przepustowości w celu ochrony przed uszkodzeniem bez utraty połączeń.

ARCHITEKTURA REFERENCYJNA | ROZWIĄZANIA SYGNALIZACYJNE SIP/IMS

-

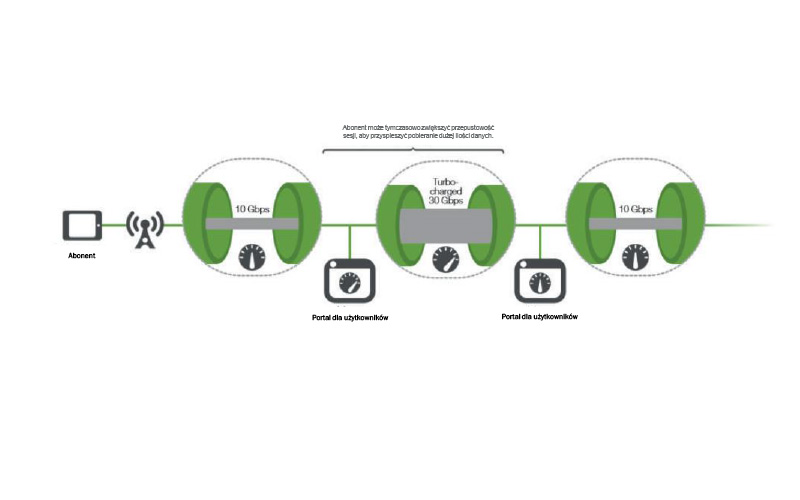

74 • Dostępność pasma na żądanie

PROBLEM

Wzrost popytu na przepustowość sieci wymusza na operatorach rozbudowę infrastruktury sieciowej w celu zwiększenia dostępnej szerokości pasma. Jednak szczytowe natężenia ruchu, które są problematyczne dla przepustowości sieci transmisyjnej, występują tylko w określonych porach dnia; w innych przedziałach czasu nie ma takiego problemu z dostępnością, a nawet występuje nadmiar wolnej szerokości pasma. Oznacza to, że zasoby pozostają bezczynne, a zatem ich wykorzystanie jest nieefektywne. Jest to sytuacja mogąca potencjalnie prowadzić do strat ekonomicznych operatora.

ALTERNATYWY

- Wymiarowanie sieci ?z zapasem?.

- Ograniczenie oferty usługowej, co oznacza utratę konkurencyjności i zysków.

F5 | ROZWIĄZANIE PEM

Dzięki modułowi F5 PEM (Policy Enforcement Manager), operatorzy mogą przygotować konkurencyjną ofertę, dostosowując szerokość pasma w czasie rzeczywistym do potrzeb klientów oraz zarządzając związanymi z tym opłatami. Załóżmy na przykład, że użytkownik potrzebuje większej przepustowości tylko o określonej porze dnia. Operator może wtedy naliczać użytkownikowi dodatkową opłatę za zwiększoną tymczasowo szerokość pasma, co oznacza dodatkowe źródło przychodu. Można również monitorować wydajność sieci i oferować atrakcyjne taryfy, zachęcając do częstszego używania usług w okresach, kiedy są one słabo wykorzystane.

- F5 PEM OFERUJE:

- możliwość optymalizacji zasobów operatora i poprawy jakości usługi w postrzeganiu użytkownika,

- możliwość uzyskania dodatkowych przychodów przez operatorów.

ARCHITEKTURA REFERENCYJNA | DOSTĘPNOŚĆ PASMA NA ŻĄDANIE